Definición del tipo de registro de firma

En las comunicaciones de campo cercano, la definición de tipo de registro de firma (RTD) del NFC Forum es un protocolo de seguridad que se utiliza para proteger la integridad y autenticidad de los mensajes NDEF (formato de intercambio de datos NFC). La RTD de firma es una especificación abierta e interoperable que sigue el modelo de la firma de código, en la que la confianza de los mensajes firmados está vinculada a los certificados digitales . [1]

La firma de registros NDEF evita el uso malintencionado de etiquetas NFC (que contienen un registro NDEF protegido). Por ejemplo, los usuarios de teléfonos inteligentes que tocan etiquetas NFC que contienen URL. Sin un cierto nivel de protección de la integridad, un adversario podría lanzar un ataque de phishing . La firma del registro NDEF protege la integridad del contenido y permite al usuario identificar al firmante si lo desea. Los certificados de firma se obtienen de autoridades de certificación de terceros y se rigen por la Política de certificados RTD de firma del Foro NFC.

Cómo funciona

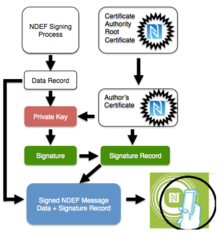

El proceso de firma del NDEF

En referencia a los diagramas, un autor obtiene un certificado de firma de una autoridad de certificación válida. La clave privada del autor se utiliza para firmar el registro de datos (texto, URI o lo que se desee). La firma y el certificado del autor conforman el registro de firma. El registro de datos y el registro de firma se concatenan para producir el mensaje NDEF firmado que se puede escribir en una etiqueta NFC estándar con suficiente memoria (normalmente del orden de 300 a 500 bytes). El registro NDEF permanece sin cifrar (no cifrado), por lo que cualquier lector de etiquetas NFC podrá leer los datos firmados incluso si no puede verificarlos.

| Registro de datos | Registro de firma |

|---|---|

| Registro NDEF | Firma, cadena de certificados |

El proceso de verificación del NDEF

En referencia al diagrama, al leer el mensaje NDEF firmado, la firma en el registro de datos se verifica criptográficamente utilizando la clave pública del autor (extraída del certificado del autor). Una vez verificado, el certificado del autor se puede verificar utilizando el certificado raíz NFC. Si ambas verificaciones son válidas, se puede confiar en el registro NDEF y realizar la operación deseada.

Formatos de certificado admitidos

Signature RTD 2.0 admite dos formatos de certificado: uno es el formato de certificado X.509 y el otro el formato de certificado de máquina a máquina (M2M). [2] El formato de certificado M2M es un subconjunto de X.509 diseñado para la memoria limitada que se encuentra normalmente en las etiquetas NFC. El certificado del autor se puede reemplazar opcionalmente con una referencia URI a ese certificado o cadena de certificados para que los mensajes se puedan verificar criptográficamente. La referencia de certificado URI está diseñada para ahorrar memoria para las etiquetas NFC.

Algoritmos criptográficos admitidos

Signature RTD 2.0 utiliza algoritmos de firma digital estándar de la industria . Se admiten los siguientes algoritmos:

| Tipo de firma/hash | Fortalecimiento de la seguridad ( IEEE P1363 ) |

|---|---|

| RSA_1024/SHA_256 | 80 bits |

| DSA_1024/SHA_256 | 80 bits |

| Documento ECDSA_P192/SHA_256 | 80 bits |

| RSA_2048/SHA_256 | 112 bits |

| DSA_2048/SHA_256 | 112 bits |

| Documento ECDSA_P224/SHA_256 | 112 bits |

| ECDSA_K233/SHA_256 | 112 bits |

| ECDSA_B233/SHA_256 | 112 bits |

| ECDSA_P256/SHA_256 | 128 bits |

Sobre la seguridad de la Firma RTD

El objetivo principal de Signature RTD 2.0 es proteger la integridad y autenticidad de los registros NDEF. Por lo tanto, el contenido de las etiquetas NFC que utilizan Signature RTD 2.0 está protegido. La seguridad del sistema está vinculada a una autoridad de certificación y a la cadena de certificados asociada . La política de certificados Signature RTD del NFC Forum define las políticas bajo las cuales las autoridades de certificación pueden operar en el contexto de NFC . Los certificados raíz se transportan en dispositivos de verificación y no están contenidos en el registro de firma. Esta separación es importante para la seguridad del sistema, al igual que los certificados del navegador web están separados de los certificados del servidor web en TLS .

Referencias

- ^ "Inicio - Foro NFC". Foro NFC .

- ^ "IETF - Formato de certificado M2M". IETF .