Ayuda: Autenticación de dos factores

Esta es una página de información . No se trata de un artículo enciclopédico ni de una de las políticas o directrices de Wikipedia ; más bien, su propósito es explicar ciertos aspectos de las normas, costumbres, tecnicismos o prácticas de Wikipedia. Puede reflejar diferentes niveles de consenso y revisión . |

| Se debe prestar especial atención a la sección de esta guía sobre códigos rascables : si no conserva estos códigos y tiene un problema con su dispositivo 2FA, se le bloqueará el acceso a su cuenta. |

La autenticación de dos factores ( 2FA ) es un método para agregar seguridad adicional a su cuenta. El primer "factor" es su contraseña habitual, que es estándar para cualquier cuenta. El segundo "factor" es un código de verificación obtenido de una aplicación en un dispositivo móvil o computadora. La 2FA es conceptualmente similar a un dispositivo de token de seguridad que los bancos en algunos países requieren para la banca en línea . Otros nombres para los sistemas 2FA incluyen OTP ( contraseña de un solo uso ) y TOTP ( algoritmo de contraseña de un solo uso basado en el tiempo ).

Esta guía explica cómo habilitar y deshabilitar la autenticación de dos factores en Wikipedia para su cuenta. Esta guía trata sobre el método TOTP; consulte las notas sobre WebAuthn a continuación.

Si decide habilitar 2FA, es posible que desee habilitar la opción "Enviar correos electrónicos de restablecimiento de contraseña solo cuando se proporcionen tanto la dirección de correo electrónico como el nombre de usuario" en la primera pestaña de Especial: Preferencias .

Cómo proteger su cuenta

Es extremadamente importante que los administradores y editores con permisos avanzados mantengan sus cuentas seguras. A varios administradores de Wikipedia (incluido el cofundador, Jimbo Wales ) se les han vulnerado las cuentas, que luego se utilizaron para vandalizar la enciclopedia. Además de causar una interrupción generalizada, las cuentas de los administradores afectados fueron bloqueadas hasta que no quedó ninguna duda de que habían recuperado el control.

Cualquier editor puede mejorar la seguridad de su cuenta mediante el uso de la autenticación de dos factores. Esta práctica se recomienda para editores con permisos avanzados, es muy recomendable para administradores y es obligatoria para administradores de interfaz, entre otros.

Antes de habilitar la autenticación de dos factores, asegúrese de tener una contraseña segura que se use exclusivamente para Wikipedia. Considere la posibilidad de utilizar un administrador de contraseñas para generar contraseñas seguras y únicas para cada una de sus cuentas en línea.

Acceder a 2FA

En la Wikipedia en inglés, los siguientes grupos tienen acceso automático a 2FA:

Si no estás en uno de estos grupos, debes enviar una solicitud a m:Solicitudes de administrador/Permisos globales#Solicitudes de permisos de evaluador de autenticación de dos factores para obtener acceso a 2FA (consulta los ejemplos de solicitudes), mencionando explícitamente que has leído Ayuda:Autenticación de dos factores en Meta (que no es la página que estás leyendo ahora). La mayoría de los usuarios deben solicitar acceso antes de poder usar 2FA.

Los usuarios con derechos avanzados en otros proyectos, incluidos los wikis de prueba alojados por Wikimedia, también pueden habilitar 2FA desde esos proyectos.

Cómo comprobar si la autenticación de dos factores está habilitada

Para determinar si su cuenta tiene habilitada la autenticación de dos factores, vaya a Especial: Preferencias . En "Perfil de usuario", verifique la entrada "Autenticación de dos factores", que debe estar entre "Cuenta global" y "Preferencias globales":

- Si la entrada dice "TOTP (token de un solo uso)", la 2FA está actualmente habilitada en su cuenta.

- Si la entrada dice "Ninguno habilitado", la 2FA está actualmente deshabilitada en su cuenta.

- Si no hay ninguna entrada para "Autenticación de dos factores", su cuenta actualmente no tiene acceso a 2FA y deberá solicitar acceso en m:Solicitudes de administrador/Permisos globales#Solicitudes de permisos de probador de autenticación de dos factores antes de poder habilitar 2FA.

Cómo habilitar la autenticación de dos factores en teléfonos inteligentes y tabletas

Si tienes un teléfono inteligente o una tableta con Android o iOS , una aplicación móvil es la forma más segura y sencilla de usar la 2FA. Si no tienes un dispositivo móvil o si quieres usar una tableta Windows , consulta "Cómo habilitar la 2FA en computadoras de escritorio y portátiles".

- Descargue una aplicación de autenticación de dos factores en su dispositivo móvil. Algunas opciones son:

- Aegis (Android): gratuito y de código abierto

- Android: Descargar desde Google Play o F-Droid

- AndOTP (Android): gratuito y de código abierto (desarrollo interrumpido [1] )

- Android: Descargar desde Google Play

- Autenticador (iOS): gratuito y de código abierto

- iOS: Descargar desde la App Store

- FreeOTP (Android, iOS): gratuito y de código abierto

- Android: Descargar desde Google Play o F-Droid

- iOS: Descargar desde la App Store

- Autenticador de Google

- Android: Descargar desde Google Play

- iOS: Descargar desde la App Store

- Autenticador de Microsoft

- Android: Descargar desde Google Play

- iOS: Descargar desde la App Store

- Estación de números

- El verdadero Linux en dispositivos móviles (Mobian, Ubuntu Touch y sistemas operativos similares , pero no Android): instálelo a través de su administrador de paquetes , ya sea en la terminal de comandos o mediante AppStream (si lo tiene instalado) con el botón aquí.

- Aegis (Android): gratuito y de código abierto

- Vaya a Especial: Administrar autenticación de dos factores . Haga clic en "Habilitar" junto a "TOTP (token de un solo uso)" e inicie sesión con su nombre de usuario y contraseña.

- El método de autenticación recomendado es escanear un código QR en la aplicación. En el "Paso 2" de la página de configuración, hay un cuadro con un patrón hacia el que debes apuntar la cámara de tu dispositivo. (Tu dispositivo podría pedirte permiso para usar la cámara primero).

- Si no puede escanear el código QR, puede ingresar la "Clave secreta de autenticación de dos factores" del "Paso 2" de la página de configuración en la aplicación, lo que le brindará el mismo resultado.

- Regrese a la página de registro de 2FA. Anote los códigos de raspado del "Paso 3" y guárdelos en un lugar seguro.

- Escriba el código de verificación de 6 dígitos de su aplicación en la página de inscripción de 2FA en "Paso 4".

Eso es todo, ya está todo listo. Ahora, lee "Códigos para raspar".

Habilitar 2FA en computadoras de escritorio y portátiles

Puedes usar aplicaciones como WinAuth, Authenticator y KeeWeb para manejar tokens 2FA en muchas computadoras. Esta es la forma recomendada de usar 2FA si no tienes un teléfono inteligente o una tableta. Es posible que algunas computadoras portátiles (como las Chromebooks) deban usar la sección "tableta" mencionada anteriormente.

Si actualmente utiliza un administrador de contraseñas , verifique si es compatible con 2FA. (Es posible que su administrador de contraseñas también se refiera a 2FA como OTP o TOTP ). Usar su administrador de contraseñas actual para 2FA es más fácil que configurar una nueva aplicación de 2FA.

Nota: Si normalmente editas con tu computadora de escritorio, usar una aplicación 2FA de escritorio es un poco menos seguro que usar una aplicación 2FA móvil, ya que alguien con acceso tanto a tu computadora como a tu contraseña aún podría iniciar sesión en tu cuenta.

WinAuth (Windows)

WinAuth es la aplicación de autenticación de dos factores recomendada para usuarios de Windows . Es gratuita y de código abierto.

- Descargue WinAuth en su PC con Windows.

- Vaya a Especial: Administrar autenticación de dos factores . Haga clic en "Habilitar" junto a "TOTP (token de un solo uso)" e inicie sesión con su nombre de usuario y contraseña.

- Haga clic en el botón "Agregar" en la parte inferior izquierda de Authenticator. Seleccione "Authenticator".

- Escriba "Wikipedia" y el nombre de su cuenta (por ejemplo, "Wikipedia – Ejemplo") en el campo "Nombre".

- Copie la "Clave secreta de autenticación de dos factores" del "Paso 2" de la página de configuración y péguela en el campo "Código secreto".

- Deje la siguiente opción establecida en "Basado en tiempo".

- Haga clic en "Verificar autenticador" y luego haga clic en "Aceptar".

- Opcionalmente, configure una contraseña para WinAuth. Haga clic en "Aceptar".

- Regrese a la página de registro de 2FA. Anote los códigos de raspado del "Paso 3" y guárdelos en un lugar seguro.

- Escriba el código de verificación de 6 dígitos de WinAuth en la página de registro de 2FA en el "Paso 4". (Haga clic en el botón Actualizar en WinAuth para generar otro código).

Eso es todo, ya está todo listo. Ahora, lee "Códigos para raspar".

Autenticador (Linux)

Authenticator es la aplicación de autenticación de dos factores recomendada para usuarios de Linux . Es gratuita y de código abierto.

- Descargue Authenticator en su computadora Linux. (Authenticator requiere Flatpak , que está disponible en todas las distribuciones de Linux, incluido Ubuntu).

- Vaya a Especial: Administrar autenticación de dos factores . Haga clic en "Habilitar" e inicie sesión con su nombre de usuario y contraseña.

- Haga clic en el +botón en la parte superior izquierda de Authenticator.

- Agregue la clave 2FA secreta al autenticador utilizando uno de estos métodos:

- Utilice Authenticator para tomar una captura de pantalla del código QR :

- Haga clic en el botón de código QR en la parte superior derecha de Authenticator.

- Coloque el puntero antes de la esquina superior izquierda del código QR del "Paso 2" de la página de configuración de 2FA.

- Mantenga presionado el botón del mouse, mueva el puntero hacia la esquina inferior derecha del código QR y luego suelte el botón del mouse. El formulario en Authenticator debería completarse automáticamente.

- Introduzca manualmente la clave secreta:

- Escriba "Wikipedia" en el campo "Proveedor" y el nombre de su cuenta en el campo "Nombre de cuenta".

- Copie la "Clave secreta de autenticación de dos factores" del "Paso 2" de la página de configuración y péguela en el campo "Token 2FA".

- Utilice Authenticator para tomar una captura de pantalla del código QR :

- Haga clic en "Agregar" en la parte superior derecha de Authenticator.

- Regrese a la página de registro de 2FA. Anote los códigos de raspado del "Paso 3" y guárdelos en un lugar seguro.

- Escriba el código de verificación de 6 dígitos de Authenticator en la página de inscripción de 2FA en "Paso 4".

- Haga clic en "Enviar".

Eso es todo, ya está todo listo. Ahora, lee "Códigos para raspar".

KeeWeb (Windows, macOS, Linux, en línea)

KeeWeb es un gestor de contraseñas gratuito y de código abierto que también gestiona la autenticación de dos factores. La aplicación se puede descargar en el ordenador o utilizar en línea sin necesidad de instalación. KeeWeb se refiere a la autenticación de dos factores como contraseñas de un solo uso ( OTP ).

- Descargue KeeWeb en su computadora o abra la aplicación web en línea de KeeWeb.

- Vaya a Especial: Administrar autenticación de dos factores . Haga clic en "Habilitar" e inicie sesión con su nombre de usuario y contraseña.

- En KeeWeb, haga clic en “Nuevo” (el +ícono).

- Añadir una nueva entrada: Haga clic en el +icono ("Añadir nuevo") en la parte superior. A continuación, haga clic en "Entrada".

- Dale un título a la entrada (por ejemplo, "Wikipedia").

- En el panel del lado derecho, haz clic en "Más...". Luego, haz clic en "Contraseñas de un solo uso" y haz clic en "Ingresar el código manualmente".

- Copia la "clave secreta de autenticación de dos factores" del "Paso 2" de la página de configuración y pégala en el campo "otp" de KeeWeb. Pulsa ↵ Enteren tu teclado.

- Regrese a la página de registro de 2FA. Anote los códigos de raspado del "Paso 3" y guárdelos en un lugar seguro.

- En KeeWeb, haga clic en "otp" para copiar el código de verificación de 6 dígitos. Péguelo en la página de registro de 2FA en el "Paso 4".

- Realice una copia de seguridad de su configuración 2FA:

- Haz clic en el ⚙️icono de engranaje ("Configuración") en la parte inferior derecha de la ventana de KeeWeb. Haz clic en "Nuevo" en el lado izquierdo de la pantalla.

- Opcionalmente, establezca una contraseña y un nombre y luego haga clic en "Guardar en...".

- Haga clic en "Archivo" para guardar su configuración de 2FA en su computadora o elija una de las otras opciones para sincronizar con Dropbox , Google Drive , OneDrive o WebDAV .

Eso es todo, ya está todo listo. Ahora, lee "Códigos para raspar".

Cambiar su dispositivo de autenticación

Por alguna razón, es posible que desees cambiar tu dispositivo de autenticación. Esto podría ser para trasladar tus autenticaciones a una computadora o dispositivo móvil de reemplazo (por ejemplo, si compras un nuevo teléfono inteligente). Actualmente, no existe una función de transferencia [2] , sin embargo, puedes lograr esto desactivando la autenticación de dos factores y luego volviendo a registrarte con tu nuevo dispositivo.

Códigos para raspar

| Importante: Guarde sus códigos de raspado sin conexión en un lugar seguro para asegurarse de que no se le bloquee el acceso a su cuenta si su dispositivo 2FA falla. |

Cuando configures la 2FA, recibirás una serie de códigos de 16 caracteres para raspar, cada uno de los cuales consta de cuatro bloques alfanuméricos. Puedes usar uno de los códigos para raspar si pierdes el acceso a tu aplicación 2FA (por ejemplo, si tu teléfono o computadora se rompe o te la roban). Solo verás estos códigos mientras configuras la 2FA (y nunca más) , así que cópialos desde tu navegador y guárdalos sin conexión en un lugar seguro (por ejemplo, en una memoria USB o en una copia impresa). Si no conservas estos códigos y tienes un problema con tu dispositivo 2FA, se te bloqueará el acceso a tu cuenta.

- Cada código de raspado solo se puede usar una vez, y se necesitan dos de ellos para desactivar la 2FA (el primero para iniciar sesión sin 2FA y el segundo para desactivar la 2FA después de iniciar sesión).

- No guardes estos códigos únicamente en tu smartphone. Si lo pierdes, ¡perderás los códigos!

- Aún así, debes seguir buenas prácticas de seguridad . No utilices como contraseña tu nombre, fecha de nacimiento ni nada que pueda adivinarse mediante un ataque de diccionario . No escribas tu contraseña en un lugar donde cualquier otra persona pueda verla y considera si es una buena idea iniciar sesión en tu cuenta de Wikipedia en terminales públicas de escuelas, bibliotecas y aeropuertos.

Si por alguna razón necesita usar uno o más códigos raspables o siente que han sido comprometidos, debe generar un nuevo conjunto lo antes posible (especialmente si le quedan tres o menos).

Si no puede acceder a su cuenta por completo, recuperar el acceso a ella será muy difícil y, por lo general, deberá demostrar su identidad sin lugar a dudas a Wikimedia Trust and Safety a través de ca  wikimedia.org . Si T&S rechaza su solicitud, será imposible desactivar la autenticación de dos factores y deberá crear una cuenta nueva.

wikimedia.org . Si T&S rechaza su solicitud, será imposible desactivar la autenticación de dos factores y deberá crear una cuenta nueva.

Generando nuevos códigos scratch

| Para generar nuevos códigos de raspado, aún debes tener acceso a tu dispositivo 2FA. |

Para generar un nuevo lote de códigos para raspar, simplemente deshabilite y vuelva a habilitar la autenticación de dos factores. Esto anulará todos sus códigos para raspar antiguos y creará un nuevo lote.

Iniciar sesión con 2FA

Interfaz web

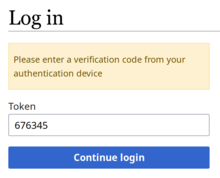

Cuando inicie sesión, después de ingresar su contraseña, se le solicitará un código de verificación.

- Abra su aplicación 2FA y debería ver un código de verificación de 6 dígitos.

- Escriba el código de verificación tal como está (sin espacios) y debería volver a iniciar sesión.

- Como el código de verificación está basado en el tiempo, puede cambiar mientras haces esto, en cuyo caso tendrás que agregar el código más reciente. La aplicación normalmente indicará cuando un código esté a punto de caducar (por ejemplo, en Google Authenticator, el color del código cambia de azul a rojo).

Si necesita usar un código de raspado, introdúzcalo en lugar del código de verificación. Los códigos de raspado distinguen entre mayúsculas y minúsculas y deben ingresarse en mayúsculas . Un código de raspado funcionará con o sin espacios entre los grupos de caracteres.

Aplicación móvil

Para las versiones iOS y Android de la aplicación móvil , cuando se le solicite el código de verificación, deberá seguir un proceso similar al de la interfaz web.

Si necesita utilizar un código de raspado, primero elija utilizar un código de respaldo y luego ingrese el código de raspado. Los códigos de raspado distinguen entre mayúsculas y minúsculas y deben ingresarse en mayúsculas. Los espacios que separan los grupos de caracteres en el código de raspado son opcionales.

Acceso a API

- Los usuarios de AutoWikiBrowser y Huggle deben crear una contraseña para el bot después de habilitar la autenticación de dos factores. Consulte Wikipedia:Uso de AWB con autenticación de dos factores y mw:Manual:Contraseñas de Huggle/Bot para obtener instrucciones.

- Se necesita una configuración de cliente especial para utilizar la API para la autenticación de dos factores.

Desactivación de 2FA

Si ya no quieres usar la autenticación de dos factores, ve a Especial: Administrar autenticación de dos factores y tendrás la opción de desactivarla. Deberás ingresar un código de verificación de 6 dígitos, tal como lo harías al iniciar sesión. También puedes ingresar uno de tus códigos de raspado de 16 caracteres. Después de esto, la autenticación de dos factores se desactivará en tu cuenta.

Para cambiar su aplicación o dispositivo 2FA, simplemente deshabilite 2FA y luego siga las instrucciones en "Habilitar 2FA en teléfonos inteligentes y tabletas" o "Habilitar 2FA en computadoras de escritorio y portátiles" para habilitarlo nuevamente.

Problemas conocidos

Múltiples dispositivos

El sistema de autenticación de dos factores de Wikimedia está diseñado para usarse únicamente con un dispositivo. Si desea utilizar la autenticación de dos factores en varios dispositivos, debe registrar todos sus dispositivos al mismo tiempo. Para agregar la autenticación de dos factores a un dispositivo adicional:

- Tenga todos sus dispositivos a mano.

- Si 2FA ya está habilitado en su cuenta, deshabilítelo.

- Registre todos sus dispositivos siguiendo las instrucciones en "Habilitar 2FA en teléfonos inteligentes y tabletas" y/o "Habilitar 2FA en computadoras de escritorio y portátiles", pero no ingrese el código de verificación de 6 dígitos en la página de autenticación de dos factores hasta que todos sus dispositivos estén registrados.

Para eliminar la autenticación de dos factores de un dispositivo, simplemente elimine la entrada de Wikipedia de su aplicación de autenticación de dos factores. No haga esto a menos que haya desactivado la autenticación de dos factores por completo (consulte "Desactivación de la autenticación de dos factores") o tenga acceso a la autenticación de dos factores para Wikipedia en otro dispositivo.

Desviación del reloj

Si el reloj de tu dispositivo 2FA se vuelve demasiado impreciso , generará códigos de verificación incorrectos y no podrás iniciar sesión. Para evitar esto, el reloj del dispositivo 2FA debe mantenerse razonablemente preciso. La mayoría de los teléfonos inteligentes y computadoras mantienen el reloj sincronizado cuando están conectados a Internet, y lo más probable es que no tengas que hacer nada mientras tu dispositivo esté en línea.

Autenticación web

WebAuthn es otro mecanismo de dos factores que se puede habilitar; actualmente no se recomienda ya que no existe un mecanismo de recuperación de claves perdidas y cuenta con menos apoyo de los voluntarios de la comunidad. Si utiliza WebAuthn y tiene un problema técnico, puede perder el acceso a su cuenta para siempre.

Es posible que WebAuthn le pida que inicie sesión en el mismo proyecto en el que lo configuró cuando inicie sesión en el futuro. Por ejemplo, si registra WebAuthn aquí en la Wikipedia en inglés y luego cierra sesión, no podrá iniciar sesión en la Wikipedia en español; primero deberá iniciar sesión aquí. Este es un problema conocido.

WebAuthn actualmente no es compatible con las aplicaciones móviles (consulte T230043).

Más ayuda

- Pregunte en el servicio de referencia informática o comuníquese con un editor dispuesto a ayudar con 2FA si necesita más ayuda o si tiene alguna pregunta.

- Si encuentra algo en esta página que está incompleto o no está claro, plantee el problema en la página de discusión y alguien lo solucionará.

- Envíe un correo electrónico a info-en

wikimedia.org : su ticket será procesado por uno de los agentes técnicos de OTRS .

wikimedia.org : su ticket será procesado por uno de los agentes técnicos de OTRS . - Discuta cuestiones técnicas en la bomba de la Villa Técnica .

- Únase a #wikipedia-en connect y/o #wikipedia-tech connect .

- Consulte también la página de ayuda de Metawiki para obtener una descripción general de 2FA en Meta-Wiki .

- Hay muchos clientes OTP disponibles (consulte la comparación de aplicaciones OTP ; consulte al editor para obtener asistencia específica para la aplicación).

Notas

- ^ Flocke000 (14 de junio de 2022). "[Sin mantenimiento][Aplicación][4.4+][Código abierto] andOTP: autenticación de dos factores de código abierto para Android". forum.xda-developers.com . Consultado el 9 de noviembre de 2022 .

{{cite web}}: CS1 maint: nombres numéricos: lista de autores ( enlace ) - ^ phab:T172079 está abierto a solicitar una función de transferencia