Computadora Colossus

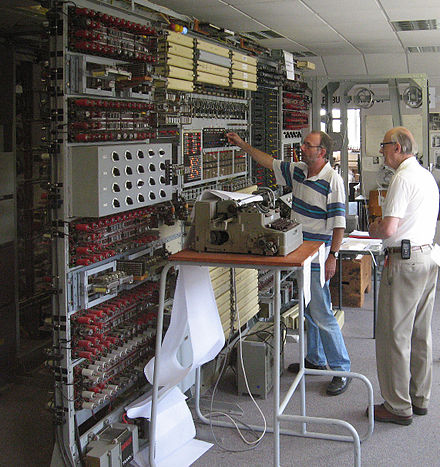

Una computadora Colossus Mark 2 operada por Wrens . [a] El panel de control inclinado de la izquierda se usaba para configurar los patrones de "clavijas" (o "levas") del Lorenz. El transportador de cinta de papel "bedstead" está a la derecha. | |

| Revelador | Tommy Flowers , asistido por Sidney Broadhurst, William Chandler y para las máquinas Mark 2, Allen Coombs |

|---|---|

| Fabricante | Estación de investigación de la oficina de correos |

| Tipo | Computadora electrónica digital programable de propósito especial |

| Generación | Computadora de primera generación |

| Fecha de lanzamiento |

|

| Interrumpido | 1960 |

| Unidades enviadas | 12 |

| Medios de comunicación |

|

| UPC | Circuitos personalizados con válvulas termoiónicas y tiratrones . En total 1.600 en Mk 1 y 2.400 en Mk 2. También relés e interruptores paso a paso. |

| Memoria | Ninguno (sin RAM ) |

| Mostrar | Panel de luz indicadora |

| Aporte | Cinta de papel de hasta 20.000 × caracteres de 5 bits en un bucle continuo |

| Fuerza | 8,5 kW [b] |

Colossus fue un conjunto de computadoras desarrolladas por descifradores de códigos británicos entre los años 1943 y 1945 [1] para ayudar en el criptoanálisis del cifrado de Lorenz . Colossus usaba válvulas termoiónicas (tubos de vacío) para realizar operaciones booleanas y de conteo. Por ello , Colossus es considerado [2] como el primer ordenador electrónico digital programable del mundo , aunque se programaba mediante interruptores y enchufes y no mediante un programa almacenado . [3]

Colossus fue diseñado por el ingeniero de investigación telefónica de la Oficina General de Correos (GPO), Tommy Flowers [1], basándose en los planos desarrollados por el matemático Max Newman en la Escuela de Códigos y Cifras del Gobierno (GC&CS) en Bletchley Park .

El uso de la probabilidad por parte de Alan Turing en el criptoanálisis (véase Banburismus ) contribuyó a su diseño. A veces se ha afirmado erróneamente que Turing diseñó Colossus para ayudar al criptoanálisis de la Enigma . [4] (La máquina de Turing que ayudó a descifrar la Enigma fue la Bombe electromecánica , no Colossus.) [5]

El prototipo, Colossus Mark 1 , se demostró que funcionaba en diciembre de 1943 y estaba en uso en Bletchley Park a principios de 1944. [1] Un Colossus Mark 2 mejorado que usaba registros de desplazamiento para quintuplicar la velocidad de procesamiento, funcionó por primera vez el 1 de junio de 1944, justo a tiempo para el desembarco de Normandía en el Día D. [6] Diez Colossi estaban en uso al final de la guerra y un undécimo estaba siendo comisionado. [6] El uso de estas máquinas por parte de Bletchley Park permitió a los Aliados obtener una gran cantidad de inteligencia militar de alto nivel a partir de mensajes de radiotelegrafía interceptados entre el Alto Mando Alemán ( OKW ) y sus comandos del ejército en toda la Europa ocupada.

La existencia de las máquinas Colossus se mantuvo en secreto hasta mediados de la década de 1970. [7] [8] Todas las máquinas, excepto dos, fueron desmanteladas en partes tan pequeñas que no se pudo inferir su uso. Las dos máquinas retenidas fueron finalmente desmanteladas en la década de 1960. En enero de 2024, el GCHQ publicó nuevas fotos que mostraban a Colossus rediseñado en un entorno muy diferente al de los edificios de Bletchley Park, presumiblemente en GCHQ Cheltenham. [9] En 2008, Tony Sale y un equipo de voluntarios completaron una reconstrucción funcional de un Mark 2 Colossus ; está en exhibición en el Museo Nacional de Computación en Bletchley Park. [10] [11] [12]

Propósito y orígenes

| Número de rueda | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Nombre de la rueda BP [13] | ψ1 | ψ2 | ψ3 | ψ 4 | ψ 5 | μ37 | μ61 | χ1 | χ2 | χ3 | χ4 | χ5 |

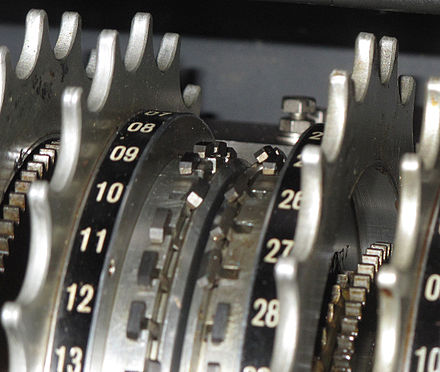

| Número de levas (pines) | 43 | 47 | 51 | 53 | 59 | 37 | 61 | 41 | 31 | 29 | 26 | 23 |

Los ordenadores Colossus se utilizaron para ayudar a descifrar mensajes de radioteletipo interceptados que habían sido cifrados mediante un dispositivo desconocido. La información de inteligencia reveló que los alemanes llamaban a los sistemas de transmisión de teletipo inalámbrico "Sägefisch" (pez sierra). Esto llevó a los británicos a llamar al tráfico de teletipo alemán cifrado " Fish " [14] , y a la máquina desconocida y sus mensajes interceptados " Tunny " (atún). [15]

Antes de que los alemanes aumentaran la seguridad de sus procedimientos operativos, los criptoanalistas británicos diagnosticaron cómo funcionaba la máquina invisible y construyeron una imitación de ella llamada " British Tunny ".

Se dedujo que la máquina tenía doce ruedas y utilizaba una técnica de cifrado Vernam sobre caracteres de mensajes en el código telegráfico estándar ITA2 de 5 bits . Lo hacía combinando los caracteres de texto simple con un flujo de caracteres clave utilizando la función booleana XOR para producir el texto cifrado .

En agosto de 1941, un error de los operadores alemanes provocó la transmisión de dos versiones del mismo mensaje con configuraciones de máquina idénticas. Estas fueron interceptadas y procesadas en Bletchley Park. Primero, John Tiltman , un criptoanalista de GC&CS muy talentoso, derivó un flujo de claves de casi 4000 caracteres. [16] Luego , Bill Tutte , un miembro recién llegado de la Sección de Investigación, utilizó este flujo de claves para elaborar la estructura lógica de la máquina de Lorenz. Dedujo que las doce ruedas consistían en dos grupos de cinco, a los que llamó ruedas χ ( chi ) y ψ ( psi ), a las dos restantes las llamó μ ( mu ) o ruedas "motoras". Las ruedas chi avanzaban regularmente con cada letra que se cifraba, mientras que las ruedas psi avanzaban de manera irregular, bajo el control de las ruedas motoras. [17]

Con un flujo de claves suficientemente aleatorio, un cifrado Vernam elimina la propiedad del lenguaje natural de un mensaje de texto simple de tener una distribución de frecuencia desigual de los diferentes caracteres, para producir una distribución uniforme en el texto cifrado. La máquina Tunny hizo esto bien. Sin embargo, los criptoanalistas descubrieron que al examinar la distribución de frecuencia de los cambios de carácter a carácter en el texto cifrado, en lugar de los caracteres simples, se producía una desviación de la uniformidad que proporcionaba una vía de acceso al sistema. Esto se logró mediante la "diferenciación" en la que cada bit o carácter se combinaba con su sucesor mediante XOR. [18] Después de que Alemania se rindiera, las fuerzas aliadas capturaron una máquina Tunny y descubrieron que se trataba de la máquina de cifrado en línea electromecánica Lorenz SZ ( Schlüsselzusatzgerät , dispositivo de cifrado). [14]

Para descifrar los mensajes transmitidos, se debían realizar dos tareas. La primera era la "ruptura de ruedas", que consistía en descubrir los patrones de levas de todas las ruedas. Estos patrones se configuraban en la máquina de Lorenz y luego se utilizaban durante un período de tiempo fijo para una sucesión de mensajes diferentes. Cada transmisión, que a menudo contenía más de un mensaje, se cifraba con una posición de inicio diferente de las ruedas. Alan Turing inventó un método de ruptura de ruedas que se conoció como Turingery . [19] La técnica de Turing se desarrolló aún más hasta convertirse en "Rectangling", para el que Colossus podía producir tablas para el análisis manual. Colossi 2, 4, 6, 7 y 9 tenían un "dispositivo" para ayudar en este proceso. [20]

La segunda tarea era la "configuración de las ruedas" , que determinaba las posiciones iniciales de las ruedas para un mensaje en particular y que solo se podía intentar una vez que se conocían los patrones de leva. [21] Colossus fue diseñado inicialmente para esta tarea. Para descubrir la posición inicial de las ruedas chi para un mensaje, Colossus comparó dos flujos de caracteres, contando las estadísticas de la evaluación de funciones booleanas programables. Los dos flujos eran el texto cifrado, que se leía a alta velocidad desde una cinta de papel, y el flujo de claves, que se generaba internamente, en una simulación de la máquina alemana desconocida. Después de una sucesión de diferentes ejecuciones de Colossus para descubrir las posibles configuraciones de las ruedas chi , se comprobaron examinando la distribución de frecuencia de los caracteres en el texto cifrado procesado. [22] Colossus produjo estos recuentos de frecuencia.

Procesos de descifrado

| texto sin formato | |

| clave: la secuencia de caracteres utilizada en la operación XOR binaria con el texto simple para obtener el texto cifrado | |

| componente chi de la clave | |

| componente psi de la clave | |

| PSI extendido : la secuencia real de caracteres agregados por las ruedas PSI , incluidos aquellos cuando no avanzan [24] | |

| texto cifrado | |

| de- chi —el texto cifrado con el componente chi de la clave eliminado [23] | |

| cualquiera de los anteriores XOR con su carácter o bit sucesor [18] | |

| la operación XOR [c] [25] | |

| Taquigrafía de Bletchley Park para el espacio de código telegráfico (cero) | |

| Taquigrafía de Bletchley Park para la marca de código telegráfico (una) |

Al utilizar la diferenciación y saber que las ruedas psi no avanzaban con cada carácter, Tutte descubrió que probar sólo dos bits diferenciados (impulsos) del flujo chi contra el texto cifrado diferenciado produciría una estadística que no era aleatoria. Esto se conoció como la "interrupción 1+2" de Tutte . [26] Implicaba calcular la siguiente función booleana:

y contando el número de veces que arrojaba un resultado "falso" (cero). Si este número superaba un valor umbral predefinido conocido como "total establecido", se imprimía. El criptoanalista examinaba la impresión para determinar cuál de las supuestas posiciones de inicio era más probable que fuera la correcta para las ruedas chi -1 y chi -2. [27]

Esta técnica se aplicaría entonces a otros pares de impulsos, o impulsos individuales, para determinar la posición de inicio probable de las cinco ruedas chi . A partir de esto, se podría obtener el de- chi (D) de un texto cifrado, del cual se podría eliminar el componente psi mediante métodos manuales. [28] Si la distribución de frecuencia de los caracteres en la versión de- chi del texto cifrado estaba dentro de ciertos límites, se consideraba que se había logrado la "configuración de las ruedas" de las ruedas chi , [22] y las configuraciones del mensaje y el de- chi se pasaban a " Tesery ". Esta era la sección en Bletchley Park dirigida por el Mayor Ralph Tester donde la mayor parte del trabajo de descifrado se realizaba mediante métodos manuales y lingüísticos. [29]

Colossus también podía derivar la posición inicial de las ruedas motoras y de psi . La posibilidad de utilizar esta capacidad adicional de forma regular fue posible en los últimos meses de la guerra, cuando había muchos Colossi disponibles y el número de mensajes de Tunny había disminuido. [30]

Diseño y construcción

.jpg/440px-GB-ENG_-_Bletchley_-_Computers_-_Buckinghamshire_-_Milton_Keynes_-_Bletchly_-_Bletchley_Park_(4890148011).jpg)

Colossus fue desarrollado para la " Newmanry ", [31] la sección encabezada por el matemático Max Newman que era responsable de los métodos de máquina contra la máquina de cifrado por teleimpresora en línea de doce rotores Lorenz SZ40/42 (nombre en código Tunny, por atún). El diseño de Colossus surgió de un proyecto paralelo que produjo una máquina de conteo menos ambiciosa llamada " Heath Robinson ". [9] Aunque la máquina de Heath Robinson demostró el concepto de análisis de máquina para esta parte del proceso, tenía serias limitaciones. Las partes electromecánicas eran relativamente lentas y era difícil sincronizar dos cintas de papel en bucle , una que contenía el mensaje cifrado y la otra que representaba parte del flujo de claves de la máquina Lorenz. [32] Además, las cintas tendían a estirarse y romperse cuando se leían a hasta 2000 caracteres por segundo.

Tommy Flowers MBE [d] era un ingeniero eléctrico senior y jefe del grupo de conmutación en la estación de investigación de la oficina de correos en Dollis Hill . Antes de su trabajo en Colossus, había estado involucrado con GC&CS en Bletchley Park desde febrero de 1941 en un intento de mejorar las Bombes que se usaban en el criptoanálisis de la máquina de cifrado alemana Enigma. [34] Alan Turing lo recomendó a Max Newman, quien había quedado impresionado por su trabajo en las Bombes. [35] Los componentes principales de la máquina de Heath Robinson eran los siguientes.

- Un mecanismo de transporte y lectura de cintas que ejecutaba las cintas de mensajes y claves en bucle a una velocidad de entre 1000 y 2000 caracteres por segundo.

- Una unidad combinadora que implementó la lógica del método de Tutte .

- Una unidad de conteo diseñada por CE Wynn-Williams del Telecommunications Research Establishment (TRE) en Malvern, que contaba la cantidad de veces que la función lógica devolvía un valor de verdad específico .

Flowers había sido contratado para diseñar la unidad de combinación de Heath Robinson. [36] No estaba impresionado por el sistema de una cinta de clave que tenía que mantenerse sincronizada con la cinta de mensaje y, por iniciativa propia, diseñó una máquina electrónica que eliminaba la necesidad de la cinta de clave al tener un análogo electrónico de la máquina de Lorenz (Tunny). [37] Presentó este diseño a Max Newman en febrero de 1943, pero la idea de que las mil a dos mil válvulas termoiónicas propuestas ( tubos de vacío y tiratrones ) pudieran funcionar juntas de manera confiable fue recibida con gran escepticismo, [38] por lo que se encargaron más Robinsons a Dollis Hill. Sin embargo, Flowers sabía por su trabajo de preguerra que la mayoría de los fallos de las válvulas termoiónicas se producían como resultado de las tensiones térmicas en el encendido, por lo que no apagar una máquina reducía las tasas de fallos a niveles muy bajos. [39] Además, si los calentadores se iniciaban a un voltaje bajo y luego se elevaban lentamente al voltaje completo, se reducía la tensión térmica. Las válvulas en sí podrían soldarse para evitar problemas con bases enchufables, que podrían ser poco confiables. [ cita requerida ] Flowers persistió con la idea y obtuvo el apoyo del Director de la Estación de Investigación, W Gordon Radley. [40]

Flowers y su equipo de unas cincuenta personas en el grupo de conmutación [41] [42] pasaron once meses desde principios de febrero de 1943 diseñando y construyendo una máquina que prescindía de la segunda cinta del Heath Robinson, generando los patrones de las ruedas electrónicamente. Flowers utilizó parte de su propio dinero para el proyecto. [43] [44] Este prototipo, Mark 1 Colossus, contenía 1.600 válvulas termoiónicas (tubos). [41] Funcionó satisfactoriamente en Dollis Hill el 8 de diciembre de 1943 [45] y fue desmantelado y enviado a Bletchley Park, donde fue entregado el 18 de enero y reensamblado por Harry Fensom y Don Horwood. [12] [46] Estuvo operativo en enero [47] [8] y atacó con éxito su primer mensaje el 5 de febrero de 1944. [48] Era una estructura grande y fue apodada 'Colossus'. Un memorando conservado en los Archivos Nacionales escrito por Max Newman el 18 de enero de 1944 registra que "el Colossus llega hoy". [49]

Durante el desarrollo del prototipo, se había desarrollado un diseño mejorado: el Mark 2 Colossus. Se ordenaron cuatro de estos en marzo de 1944 y para fines de abril, el número pedido se había incrementado a doce. Dollis Hill fue presionada para que el primero de estos estuviera funcionando el 1 de junio. [50] Allen Coombs asumió el liderazgo de la producción de Mark 2 Colossi, el primero de los cuales, que contenía 2400 válvulas, entró en funcionamiento a las 08:00 del 1 de junio de 1944, justo a tiempo para la invasión aliada de Normandía el Día D. [51] Posteriormente, los Colossi se entregaron a un ritmo de aproximadamente uno por mes. En el momento del Día de la Victoria en Europa, había diez Colossi trabajando en Bletchley Park y se había comenzado a ensamblar un undécimo. [50] Siete de los Colossi se utilizaron para "armar ruedas" y tres para "romper ruedas". [52]

Las unidades principales del diseño del Mark 2 fueron las siguientes. [37] [53]

- Un transporte de cinta con un mecanismo de lectura de 8 fotocélulas.

- Un registro de desplazamiento FIFO de seis caracteres .

- Doce almacenes de anillos de tiratrón que simulaban la máquina de Lorenz generando un flujo de bits para cada rueda.

- Paneles de interruptores para especificar el programa y el “total establecido”.

- Un conjunto de unidades funcionales que realizan operaciones booleanas .

- Un "contador de tramos" que podría suspender el conteo durante parte de la cinta.

- Un control maestro que manejaba el cronometraje, las señales de inicio y parada, la lectura del contador y la impresión.

- Cinco contadores electrónicos.

- Una máquina de escribir eléctrica.

La mayor parte del diseño de la electrónica fue obra de Tommy Flowers, asistido por William Chandler, Sidney Broadhurst y Allen Coombs; con Erie Speight y Arnold Lynch desarrollando el mecanismo de lectura fotoeléctrica. [54] Coombs recordó a Flowers, después de haber producido un borrador de su diseño, rompiéndolo en pedazos que entregó a sus colegas para que hicieran el diseño detallado y consiguieran que su equipo lo fabricara. [55] Los Mark 2 Colossi eran cinco veces más rápidos y más sencillos de operar que el prototipo. [e]

La entrada de datos a Colossus se hacía mediante la lectura fotoeléctrica de una transcripción en cinta de papel del mensaje interceptado cifrado. Esta se disponía en un bucle continuo de modo que pudiera leerse y releerse varias veces, ya que no había almacenamiento interno para los datos. El diseño superó el problema de sincronizar la electrónica con la velocidad de la cinta de mensajes generando una señal de reloj a partir de la lectura de sus orificios de rueda dentada. La velocidad de funcionamiento estaba, por tanto, limitada por la mecánica de lectura de la cinta. Durante el desarrollo, el lector de cintas se probó hasta 9700 caracteres por segundo (53 mph) antes de que la cinta se desintegrara. Por tanto, se estableció 5000 caracteres por segundo (40 pies/s [12,2 m/s; 27,3 mph]) como la velocidad para el uso habitual. Flowers diseñó un registro de desplazamiento de 6 caracteres, que se utilizó tanto para calcular la función delta (ΔZ) como para probar cinco posibles puntos de partida diferentes de las ruedas de Tunny en los cinco procesadores. [57] [58] Este paralelismo de cinco vías [f] permitió realizar cinco pruebas y recuentos simultáneos, lo que dio una velocidad de procesamiento efectiva de 25 000 caracteres por segundo. [58] El cálculo utilizó algoritmos ideados por WT Tutte y colegas para descifrar un mensaje Tunny. [59] [60]

Operación

El Newmanry contaba con criptoanalistas, operadores del Servicio Naval Real Femenino (WRNS, por sus siglas en inglés) –conocidos como "Wrens"– e ingenieros que estaban permanentemente disponibles para tareas de mantenimiento y reparación. Al final de la guerra, la dotación de personal era de 272 Wrens y 27 hombres. [50]

El primer trabajo al operar Colossus para un nuevo mensaje era preparar el bucle de cinta de papel. Esto lo hacían los Wrens, que pegaban los dos extremos con pegamento Bostik , asegurándose de que hubiera una longitud de 150 caracteres de cinta en blanco entre el final y el comienzo del mensaje. [61] Con un punzón manual especial, insertaban un orificio de inicio entre el tercer y el cuarto canal 2+1 ⁄ 2 orificios de rueda dentada desde el extremo de la sección en blanco y un orificio de tope entre el cuarto y el quinto canal 1+1 ⁄ 2 agujeros de rueda dentada desde el final de los caracteres del mensaje. [62] [63] Estos eran leídos por fotocélulas especialmente ubicadas e indicaban cuándo el mensaje estaba a punto de comenzar y cuándo terminaba. Luego, el operador pasaba la cinta de papel a través de la compuerta y alrededor de las poleas de la cama y ajustaba la tensión. El diseño de la cama de dos cintas había sido continuado de Heath Robinson para que una cinta pudiera cargarse mientras se estaba ejecutando la anterior. Un interruptor en el panel de selección especificaba la cinta "cercana" o "lejana". [64]

Después de realizar varias tareas de reinicio y puesta a cero, los operadores de Wren, siguiendo las instrucciones del criptoanalista, operaban los interruptores de década de "ajuste total" y los interruptores del panel K2 para configurar el algoritmo deseado. Luego, ponían en marcha el motor de la cinta y la lámpara de la cama y, cuando la cinta alcanzaba la velocidad adecuada, operaban el interruptor de inicio maestro. [64]

Programación

Howard Campaigne, matemático y criptoanalista del OP-20-G de la Marina de los EE. UU ., escribió lo siguiente en un prólogo al artículo de Flowers de 1983 "El diseño de Colossus".

Mi visión de Colossus era la de un criptoanalista-programador. Le ordenaba a la máquina que hiciera ciertos cálculos y recuentos y, después de estudiar los resultados, le ordenaba que hiciera otro trabajo. No recordaba el resultado anterior, ni podría haber actuado en consecuencia si lo hubiera hecho. Colossus y yo nos alternábamos en una interacción que a veces lograba el análisis de un sistema de cifrado alemán inusual, llamado "Geheimschreiber" por los alemanes y "Fish" por los criptoanalistas. [65]

Colossus no era una computadora con programa almacenado . Los datos de entrada para los cinco procesadores paralelos se leían desde la cinta de papel con mensajes en bucle y los generadores de patrones electrónicos para las ruedas chi , psi y motor. [66] Los programas para los procesadores se configuraban y se mantenían en los interruptores y las conexiones del panel de conectores. Cada procesador podía evaluar una función booleana y contar y mostrar la cantidad de veces que arrojaba el valor especificado de "falso" (0) o "verdadero" (1) para cada pasada de la cinta de mensajes.

La entrada a los procesadores provenía de dos fuentes, los registros de desplazamiento de la lectura de la cinta y los anillos del tiratrón que emulaban las ruedas de la máquina Tunny. [67] Los caracteres de la cinta de papel se llamaban Z y los caracteres del emulador Tunny se denominaban con las letras griegas que Bill Tutte les había dado al elaborar la estructura lógica de la máquina. En el panel de selección, los interruptores especificaban Z o ΔZ , o bien o Δ y o bien o Δ para los datos que se pasarían al campo de conectores y al "panel de interruptores K2". Estas señales de los simuladores de ruedas podían especificarse como si se activaran con cada nueva pasada de la cinta de mensajes o no.

El panel de interruptores K2 tenía un grupo de interruptores en el lado izquierdo para especificar el algoritmo. Los interruptores del lado derecho seleccionaban el contador al que se alimentaba el resultado. El tablero de conexiones permitía imponer condiciones menos especializadas. En total, los interruptores del panel de interruptores K2 y el tablero de conexiones permitían alrededor de cinco mil millones de combinaciones diferentes de las variables seleccionadas. [61]

Por ejemplo, un conjunto de ejecuciones para una cinta de mensajes podría implicar inicialmente dos ruedas chi , como en el algoritmo 1+2 de Tutte. Una ejecución de dos ruedas de este tipo se denominaba ejecución larga, y duraba una media de ocho minutos, a menos que se utilizara el paralelismo para reducir el tiempo en un factor de cinco. Las ejecuciones posteriores podrían implicar únicamente la configuración de una rueda chi , lo que daría lugar a una ejecución corta que duraría unos dos minutos. Inicialmente, después de la ejecución larga inicial, el criptoanalista especificaba la elección del siguiente algoritmo que se iba a probar. Sin embargo, la experiencia demostró que se podían producir árboles de decisión para este proceso iterativo para que los utilizaran los operadores de Wren en una proporción de casos. [68]

Influencia y destino

Aunque Colossus fue la primera de las máquinas digitales electrónicas con capacidad de programación, aunque limitada por los estándares modernos, [69] no era una máquina de propósito general, ya que estaba diseñada para una variedad de tareas criptoanalíticas, la mayoría de las cuales implicaban contar los resultados de la evaluación de algoritmos booleanos.

Por lo tanto, un ordenador Colossus no era una máquina de Turing completa . Sin embargo, el profesor de la Universidad de San Francisco Benjamin Wells ha demostrado que si las diez máquinas Colossus fabricadas se hubieran reorganizado en un grupo específico , entonces todo el conjunto de ordenadores podría haber simulado una máquina de Turing universal y, por lo tanto, ser una máquina de Turing completa. [70]

Colossus y las razones para su construcción fueron altamente secretas y permanecieron así durante 30 años después de la guerra. En consecuencia, no se incluyó en la historia del hardware informático durante muchos años, y Flowers y sus asociados se vieron privados del reconocimiento que se merecían. Todos los Colossi menos dos fueron desmantelados después de la guerra y partes devueltas a la Oficina de Correos. Algunas partes, desinfectadas en cuanto a su propósito original, fueron llevadas al Laboratorio de Máquinas de Computación de la Royal Society de Max Newman en la Universidad de Manchester . [71] Dos Colossi, junto con dos máquinas Tunny, fueron retenidas y trasladadas a la nueva sede del GCHQ en Eastcote en abril de 1946, y luego a Cheltenham entre 1952 y 1954. [72] [9] Uno de los Colossi, conocido como Colossus Blue , fue desmantelado en 1959; el otro en la década de 1960. [72] Tommy Flowers recibió la orden de destruir toda la documentación. Los quemó debidamente en un horno y más tarde dijo sobre esa orden:

Fue un terrible error. Me ordenaron que destruyera todos los registros, y así lo hice. Tomé todos los dibujos, los planos y toda la información sobre Coloso en papel y los puse en el fuego de la caldera. Y vi cómo ardía. [73]

Los Colossi fueron adaptados para otros propósitos, con distintos grados de éxito; en sus últimos años fueron utilizados para entrenamiento. [74] Jack Good contó cómo fue el primero en utilizar Colossus después de la guerra, persuadiendo a la Agencia de Seguridad Nacional de los EE. UU. de que podría usarse para realizar una función para la que estaban planeando construir una máquina de propósito especial. [72] Colossus también se utilizó para realizar recuentos de caracteres en cintas de libreta de un solo uso para probar la no aleatoriedad. [72]

Un pequeño número de personas que estaban asociadas con Colossus (y sabían que eran factibles los dispositivos informáticos digitales electrónicos de gran escala, confiables y de alta velocidad) desempeñaron papeles importantes en el trabajo informático temprano en el Reino Unido y probablemente en los EE. UU. Sin embargo, al ser tan secreto, tuvo poca influencia directa en el desarrollo de computadoras posteriores; fue EDVAC la arquitectura informática seminal de la época. [75] En 1972, Herman Goldstine , que desconocía Colossus y su legado a los proyectos de personas como Alan Turing ( ACE ), Max Newman ( computadoras de Manchester ) y Harry Huskey ( Bendix G-15 ), escribió que,

Gran Bretaña tenía tal vitalidad que inmediatamente después de la guerra pudo embarcarse en muchos proyectos bien concebidos y bien ejecutados en el campo de la informática. [76]

El profesor Brian Randell , quien descubrió información sobre Colossus en la década de 1970, comentó sobre esto diciendo que:

En mi opinión, el proyecto COLOSSUS fue una fuente importante de esta vitalidad, que ha sido en gran medida subestimada, al igual que la importancia de su lugar en la cronología de la invención de la computadora digital. [77]

Los esfuerzos de Randell comenzaron a dar frutos a mediados de los años 70. El secreto sobre Bletchley Park se había roto cuando el capitán de grupo Winterbotham publicó su libro The Ultra Secret en 1974. [78] Randell estaba investigando la historia de la informática en Gran Bretaña para una conferencia sobre la historia de la informática celebrada en el Laboratorio Científico de Los Álamos, Nuevo México, del 10 al 15 de junio de 1976, y obtuvo permiso para presentar un artículo sobre el desarrollo en tiempos de guerra del COLOSSI en la Estación de Investigación de Correos , Dollis Hill (en octubre de 1975, el Gobierno británico había publicado una serie de fotografías subtituladas de la Oficina de Registro Público). El interés en las "revelaciones" de su artículo dio lugar a una reunión especial por la noche en la que Randell y Coombs respondieron más preguntas. Coombs escribió más tarde que ningún miembro de nuestro equipo podría olvidar jamás la camaradería, el sentido de propósito y, sobre todo, la emoción sin aliento de aquellos días . En 1977, Randell publicó un artículo The First Electronic Computer en varias revistas. [g] [79]

En octubre de 2000, el GCHQ publicó en la Oficina Nacional de Registro Público un informe técnico de 500 páginas sobre el cifrado Tunny y su criptoanálisis, titulado Informe general sobre Tunny [80] , que contiene un fascinante panegírico a Colossus escrito por los criptógrafos que trabajaron con él:

Es de lamentar que no sea posible dar una idea adecuada de la fascinación de un Coloso en acción; su enorme volumen y aparente complejidad; la fantástica velocidad de la fina cinta de papel alrededor de las relucientes poleas; el placer infantil de no-no, span, print main header y otros artilugios; la magia de la decodificación puramente mecánica letra por letra (una novata pensó que la estaban engañando); la extraña acción de la máquina de escribir al imprimir las partituras correctas sin y más allá de la ayuda humana; el escalonamiento de la pantalla; períodos de ansiosa expectativa que culminan en la aparición repentina de la ansiada partitura; y los extraños ritmos que caracterizan cada tipo de ejecución: el majestuoso rodaje, la errática ejecución corta, la regularidad del frenado de las ruedas, el rectángulo impasible interrumpido por los saltos salvajes del retorno del carro, el parloteo frenético de un motor en marcha, incluso el frenesí ridículo de huestes de partituras falsas. [81]

Reconstrucción

Un equipo dirigido por Tony Sale construyó una reconstrucción completamente funcional [82] [83] de un Colossus Mark 2 entre 1993 y 2008. [12] [11] A pesar de que los planos y el hardware fueron destruidos, una sorprendente cantidad de material había sobrevivido, principalmente en los cuadernos de los ingenieros, pero una cantidad considerable en los EE. UU. El lector de cinta óptica podría haber planteado el mayor problema, pero el Dr. Arnold Lynch , su diseñador original, pudo rediseñarlo según su propia especificación original. La reconstrucción está en exhibición, en el lugar históricamente correcto para Colossus No. 9, en el Museo Nacional de Computación , en H Block Bletchley Park en Milton Keynes , Buckinghamshire.

En noviembre de 2007, para celebrar la finalización del proyecto y marcar el inicio de una iniciativa de recaudación de fondos para el Museo Nacional de Informática, un Cipher Challenge [84] enfrentó al reconstruido Colossus contra radioaficionados de todo el mundo para ser el primero en recibir y decodificar tres mensajes cifrados utilizando el Lorenz SZ42 y transmitidos desde la estación de radio DL0HNF en el museo de informática Heinz Nixdorf MuseumsForum . El desafío fue ganado fácilmente por el radioaficionado Joachim Schüth, quien se había preparado cuidadosamente [85] para el evento y desarrolló su propio código de procesamiento de señales y de descifrado de códigos utilizando Ada . [86] El equipo de Colossus se vio obstaculizado por su deseo de utilizar equipos de radio de la Segunda Guerra Mundial, [87] lo que los retrasó un día debido a las malas condiciones de recepción. Sin embargo, el portátil de 1,4 GHz del vencedor, ejecutando su propio código, tardó menos de un minuto en encontrar la configuración de las 12 ruedas. El descifrador de códigos alemán dijo: "Mi portátil digería texto cifrado a una velocidad de 1,2 millones de caracteres por segundo, 240 veces más rápido que Colossus. Si escalas la frecuencia de la CPU por ese factor, obtienes un reloj equivalente de 5,8 MHz para Colossus. Esa es una velocidad notable para un ordenador construido en 1944". [88]

El desafío de las cifras verificó la finalización exitosa del proyecto de reconstrucción. "Gracias a los resultados actuales, el Colossus es tan bueno como lo era hace seis décadas", comentó Tony Sale. "Estamos encantados de haber producido un homenaje apropiado a las personas que trabajaron en Bletchley Park y cuya capacidad intelectual diseñó estas fantásticas máquinas que descifraron estas cifras y acortaron la guerra en muchos meses". [89]

Otros significados

En la película de 1970 Colossus: The Forbin Project , que se basaba en la novela Colossus de DF Jones de 1966, había una computadora ficticia llamada Colossus . Esto fue una coincidencia, ya que es anterior a la publicación de información sobre Colossus, o incluso a su nombre.

La novela Cryptonomicon (1999) de Neal Stephenson también contiene un tratamiento ficticio del papel histórico desempeñado por Turing y Bletchley Park.

Véase también

Notas al pie

- ^ Las dos operadoras han sido identificadas de diversas formas: Dorothy Du Boisson (izquierda), Elsie Booker, Vivian Vorster (izquierda), Catherine Kennedy (desconocida) y Patricia Davis (derecha). [ cita requerida ]

- ^ Según el Museo Nacional de Informática, el consumo de energía de la reconstrucción del Colossus es similar. A falta de información que indique lo contrario, se presume que el original es similar.

- ^ La función booleana o "verdadera" XOR , también conocida como disyunción exclusiva y OR exclusiva , es lo mismo que la suma y resta binaria módulo 2.

- ^ Flowers había sido nombrado MBE en junio de 1943.

- ^ A modo de comparación, las computadoras con programa almacenado posteriores , como la Manchester Mark 1 de 1949, utilizaban 4.050 válvulas, [56] mientras que ENIAC (1946) utilizaba 17.468 válvulas.

- ^ Esto ahora se llamaría una matriz sistólica .

- ^ New Scientist , 10 de febrero de 1977 y IBM UK News, 4 de marzo de 1967

- ^ abc "Coloso". Museo Nacional de Computación . Consultado el 25 de enero de 2021 .

- ^ Copeland "Introducción" 2006, pág. 2.

- ^ Venta 2000.

- ^ Golden, Frederic (29 de marzo de 1999), "¿Quién construyó la primera computadora?", Time , vol. 153, núm. 12, archivado desde el original el 6 de enero de 2006

- ^ Copeland, Jack , "Colossus: La primera computadora electrónica a gran escala", Colossus-computer.com , consultado el 21 de octubre de 2012

- ^ ab Flores 1983, pág. 246.

- ^ Barber, Nicola (21 de diciembre de 2015). ¿Quién descifró los códigos de la guerra?. Proyecto final. ISBN 9781484635599. Recuperado el 26 de octubre de 2017 – vía Google Books.

- ^ ab Preneel, Bart, ed. (2000), "Colossus y el cifrado alemán de Lorenz: descifrado de códigos en la Segunda Guerra Mundial" (PDF) , Avances en criptología - EUROCRYPT 2000: Conferencia internacional sobre la teoría y la aplicación de técnicas criptográficas Brujas, Bélgica 14-18 de mayo de 2000, Actas , Apuntes de clase en informática, Springer, pág. 417, doi : 10.1007/3-540-45539-6_29 , ISBN 978-3540675174, archivado (PDF) del original el 20 de noviembre de 2008

- ^Abc GCHQ 2024.

- ^ "coltalk_2". Codesandciphers.org.uk . Consultado el 26 de octubre de 2017 .

- ^ ab Campbell-Kelly, Martin (31 de agosto de 2011). "Obituario de Tony Sale". The Guardian . Consultado el 26 de octubre de 2017 .

- ^ abc Colossus – The Rebuild Story, Museo Nacional de Computación, archivado desde el original el 18 de abril de 2015 , consultado el 13 de mayo de 2017

- ^ Good, Michie y Timms 1945, 1 Introducción: 11 Atún alemán, 11B La máquina de cifrado del atún, pág. 6.

- ^ ab Good, Michie y Timms 1945, 1 Introducción: 11 Atún alemán, 11A Máquinas para pescar, (c) El teleimpresor cifrado alemán, pág. 4.

- ^ Hinsley, FH; Stripp, Alan (2001). "TERCERA PARTE: Pescado". Descifradores de códigos: La historia interna de Bletchley Park . Oxford University Press. ISBN 978-0-19-280132-6. Recuperado el 26 de octubre de 2017 – vía Google Books.

- ^ Budiansky 2006, págs. 55-56.

- ^ Tutte 2006, pág. 357.

- ^ ab Good, Michie y Timms 1945, 1 Introducción: 11 Tunny alemán, Patrones de ruedas 11C, (b) Ruedas diferenciadas y no diferenciadas, pág. 11.

- ^ Copeland "Turingery" 2006, págs. 378–385.

- ^ Good, Michie y Timms 1945, 24 – Rectángulos: 24B Hacer e ingresar rectángulos págs. 114–115, 119–120.

- ^ Good, Michie y Timms 1945, 1 Introducción: 11 Atún alemán, 11E La red del atún, (b) Rotura y ajuste de ruedas, pág. 15.

- ^ ab Small 1944, pág. 15.

- ^ ab Good, Michie y Timms 1945, 1 Introducción: 12 Aspectos criptográficos, 12A El problema, (a) Fórmulas y notación, pág. 16.

- ^ Good, Michie y Timms 1945, 1 Introducción: 11 Tunny alemán, 11B La máquina de cifrado Tunny, (e) Psi-key, pág. 7.

- ^ Good, Michie y Timms 1945, 1 Introducción: 11 Tunny alemán, 11B La máquina de cifrado Tunny, (a) Adición, pág. 5.

- ^ Budiansky 2006, págs. 58–59.

- ^ Carter 2008, págs. 18-19.

- ^ Pequeño 1944, pág. 65.

- ^ Roberts, Jerry (2009). Capitán Jerry Roberts: Mi descifrado de códigos ultrasecreto en Bletchley Park de 1941 a 1945: conferencia del 11 de marzo de 2009. University College London. Minuto 34. Archivado desde el original el 24 de noviembre de 2021, vía YouTube.

- ^ Copeland 2006, pág. 77.

- ^ Good, Michie y Timms 1945, 3 Organización: 31 Sección del Sr. Newman, pág. 276.

- ^ Anderson 2007, pág. 8.

- ^ Exposición en el Museo Criptológico Nacional, Fort Meade, Maryland, EE.UU.

- ^ Randell 1980, pág. 9.

- ^ Budiansky 2000, pág. 314.

- ^ Good, Michie y Timms 1945, 1 Introducción: 15 Algunas notas históricas, 15A Primeras etapas en el desarrollo de máquinas, (c) Heath Robinson, pág. 33.

- ^ ab Flores 2006, pág. 96.

- ^ Flores 1983, pág. 244.

- ^ Copeland "Máquina contra máquina" 2006, pág. 72.

- ^ Copeland "Máquina contra máquina" 2006, pág. 74.

- ^ ab Flores 2006, pág. 80.

- ^ Randell 2006, pág. 143.

- ^ Boden, Margaret (2000), La mente como máquina: una historia de la ciencia cognitiva, Oxford University Press, pág. 159, ISBN 978-0199241446

- ^ Atkinson, Paul (2010), Computadora (Objekt), Reaktion Books, p. 29, ISBN 978-1861896643

- ^ Copeland 2010.

- ^ Fensom, Jim (8 de noviembre de 2010), "Obituario de Harry Fensom", The Guardian , Londres , consultado el 17 de octubre de 2012

- ^ Sterling, Christopher H., ed. (2007), Comunicaciones militares: desde la antigüedad hasta el siglo XXI , ABC-CLIO, ISBN 978-1851097326

- ^ Copeland "Máquina contra máquina" 2006, pág. 75.

- ^ Gannon 2007, pág. 283.

- ^ abc Good, Michie y Timms 1945, 1 Introducción: 15 – Algunas notas históricas, Período de expansión del siglo XV, (b) Coloso, pág. 35.

- ^ Randell, Brian ; Fensom, Harry; Milne, Frank A. (15 de marzo de 1995), "Obituary: Allen Coombs", The Independent , Londres , consultado el 18 de octubre de 2012

- ^ Kenyon 2019, pág. 60.

- ^ Flores 1983, págs. 249–252.

- ^ Flores 1983, págs. 243, 245.

- ^ Coombs 1983.

- ^ Lavington, SH (julio de 1977), "The Manchester Mark 1 and Atlas: a Historical Perspective" (PDF) , Communications of the ACM , 21 (1): 4–12, doi :10.1145/359327.359331, S2CID 10301670, archivado (PDF) del original el 14 de enero de 2004 , consultado el 8 de febrero de 2009

- ^ Flores 1983.

- ^ ab Flores 2006, pág. 100.

- ^ Copeland 2011.

- ^ "Biografía del Profesor Tutte - Combinatoria y Optimización". Uwaterloo.ca . 13 de marzo de 2015. Archivado desde el original el 19 de agosto de 2019 . Consultado el 26 de octubre de 2017 .

- ^ ab Good, Michie y Timms 1945, 5 Máquinas: 53 Colossus 53A Introducción, p.333.

- ^ Flores 1983, págs. 241, 242.

- ^ Bueno, Michie y Timms 1945, 5 Máquinas: 53 Colossus 53B La corriente Z, p.333.

- ^ desde Fensom 2006, pág. 303.

- ^ Flores 1983, págs. 239–252.

- ^ Pequeño 1944, pág. 108.

- ^ Bueno, Michie y Timms 1945, 5 Máquinas: 53 Colosos, págs. 333–353.

- ^ Budiansky 2006, pág. 62.

- ^ "Una breve historia de la informática. Jack Copeland, junio de 2000". Alanturing.net . Consultado el 26 de octubre de 2017 .

- ^ Wells, Benjamin (2009). "Avances en E/S, aceleración y universalidad en Colossus, una computadora no convencional". Actas de la 8.ª Conferencia Internacional sobre Computación No Convencional 2009 (UC09), Ponta Delgada, Portugal . Lecture Notes in Computer Science. Vol. 5175. Berlín, Heidelberg: Springer-Verlag. págs. 247–261. doi :10.1007/978-3-642-03745-0_27. ISBN . 978-3-642-03744-3.

- ^ "Una breve historia de la informática". alanturing.net . Consultado el 26 de enero de 2010 .

- ^ abcd Copeland et al. 2006, págs. 173-175.

- ^ McKay 2010, págs. 270–271.

- ^ Horwood, DC (1973). Una descripción técnica del Colossus I: PRO HW 25/24. Archivado desde el original el 2 de abril de 2014. Consultado el 16 de marzo de 2014 en YouTube.

- ^ Chodos, Alan (2022). «Agosto de 1946: Las conferencias de la Escuela Moore». APS News . 11 (4) . Consultado el 25 de enero de 2022 .

- ^ Goldstine 1980, pág. 321.

- ^ Randell 1980, pág. 87.

- ^ Winterbotham, FW (2000) [1974], El secreto Ultra: la historia interna de la Operación Ultra, Bletchley Park y Enigma , Londres: Orion Books Ltd, ISBN 9780752837512, OCLC 222735270

- ^ COLOSSUS y la historia de la informática: la importante contribución de Dollis Hill por AWM Coombs en The Post Office Electrical Engineers' Journal (POEEJ; Volumen 70, 1977/78 parte 2, julio de 1977, páginas 108-110)

- ^ Bueno, Michie y Timms 1945.

- ^ Good, Michie y Timms 1945, 5 Máquinas: 51 Introductorio, (j) Impresiones de Colossus, pág. 327.

- ^ "Reconstrucción de Colossus - Tony Sale". Codesandciphers.org.uk . Consultado el 26 de octubre de 2017 .

- ^ * Sale, Tony (2008). "Video de Tony Sale hablando sobre el Colossus reconstruido 2008-6-19" . Consultado el 13 de mayo de 2017 .

- ^ "Desafío de cifrado". Archivado desde el original el 1 de agosto de 2008. Consultado el 1 de febrero de 2012 .

- ^ "Software de descifrado de códigos SZ42". Schlaupelz.de . Consultado el 26 de octubre de 2017 .

- ^ "Descifrando el código Lorenz". Ada Answers . AdaCore. Archivado desde el original el 8 de febrero de 2012 . Consultado el 26 de octubre de 2017 .

- ^ Ward, Mark (16 de noviembre de 2007). «Colossus pierde la carrera de descifrado de códigos». BBC News . Consultado el 2 de enero de 2010 .

- ^ "German Codebreaker gets Bletchley Park Honours". Bletchley Park National Codes Centre. 27 de enero de 2008. Archivado desde el original el 2 de enero de 2013. Consultado el 7 de abril de 2012 .

- ^ "Últimas noticias sobre el Cipher Challenge 16.11.2007". TNMoC - ¡Desafío de cifrado! Archivado desde el original el 18 de abril de 2008.

- ^ Sale, Tony . "El Coloso, su propósito y funcionamiento". Codesandciphers.org.uk . Consultado el 26 de octubre de 2017 .

Referencias

- Anderson, David (2007), ¿Fue concebido el bebé de Manchester en Bletchley Park? (PDF) , British Computer Society, archivado desde el original (PDF) el 23 de septiembre de 2015 , consultado el 25 de abril de 2015

- Budiansky, Stephen (2000), Batalla de ingenio: La historia completa del descifrado de códigos en la Segunda Guerra Mundial , Free Press, ISBN 978-0684859323

- Budiansky, Stephen (2006), Colossus, descifrado de códigos y la era digital , págs. 52-63En Copeland (2006)

- Carter, Frank (2008), Descifrado de códigos con la computadora Colossus , Bletchley Park Reports, vol. 1 (nueva edición), Bletchley Park Trust, ISBN 978-1-906723-00-2

- Chandler, WW (1983), "La instalación y el mantenimiento de Colossus", IEEE Annals of the History of Computing , 5 (3): 260–262, doi :10.1109/MAHC.1983.10083, S2CID 15674470

- Coombs, Allen WM (julio de 1983), "La creación de Colossus", IEEE Annals of the History of Computing , 5 (3): 253–259, doi :10.1109/MAHC.1983.10085, S2CID 597530

- Copeland, BJ (octubre-diciembre de 2004), "Colossus: sus orígenes y creadores", IEEE Annals of the History of Computing , 26 (4): 38-45, doi :10.1109/MAHC.2004.26, S2CID 20209254

- Copeland, B. Jack , ed. (2006), Colossus: Los secretos de los ordenadores de descifrado de códigos de Bletchley Park , Oxford: Oxford University Press, ISBN 978-0-19-284055-4

- Copeland, B. Jack (2006), IntroducciónEn Copeland (2006)

- Copeland, B. Jack (2006), Máquina contra máquinaEn Copeland (2006)

- Copeland, B. Jack (2006), TuringiaEn Copeland (2006)

- Copeland, B. Jack y col. (2006),"La sección del señor Newman"En Copeland (2006)

- Copeland, B. Jack (2010), "Coloso: Descifrando el código alemán 'Tunny' en Bletchley Park. Una historia ilustrada", The Rutherford Journal , 3

- Copeland, B. Jack (2011), Colossus y el amanecer de la era informática , págs. 305-327en Erskine y Smith (2011)

- Erskine, Ralph; Smith, Michael , eds. (2011), Los descifradores de códigos de Bletchley Park , Biteback Publishing Ltd, ISBN 9781849540780Versión actualizada y ampliada de Action This Day: From Breaking of the Enigma Code to the Birth of the Modern Computer (Acción actual: desde la descifración del código Enigma hasta el nacimiento de la computadora moderna) Bantam Press 2001

- Fensom, Harry (2006), Cómo se construyó y operó Colossus: uno de sus ingenieros revela sus secretos , págs. 297–303En Copeland (2006)

- Flowers, Thomas H. (1983), "El diseño de Colossus", Anales de la historia de la informática , 5 (3): 239–252, doi :10.1109/MAHC.1983.10079, S2CID 39816473

- Flores, Thomas H. (2006), ColosoEn Copeland (2006)

- Gannon, Paul (2007), Colossus: El mayor secreto de Bletchley Park , Londres: Atlantic Books, ISBN 978-1-84354-331-2

- «GCHQ celebra los 80 años de Colossus». GCHQ. 18 de enero de 2024. Consultado el 21 de enero de 2024 .

- Goldstine, Herman H. (1980), La computadora desde Pascal hasta von Neumann , Princeton University Press, ISBN 978-0-691-02367-0

- Good, Jack ; Michie, Donald ; Timms, Geoffrey (1945), Informe general sobre el atún: con énfasis en los métodos estadísticos , Oficina de registros públicos del Reino Unido HW 25/4 y HW 25/5

- "(facsímil)". Archivado desde el original el 17 de septiembre de 2010. Consultado el 15 de septiembre de 2010 – vía AlanTuring.net.

- Sale, Tony (2001). "Parte del "Informe general sobre el atún", la historia de Newmanry, con formato de Tony Sale" (PDF) . Archivado (PDF) desde el original el 15 de mayo de 2005. Consultado el 20 de septiembre de 2010 en codesandciphers.org.uk.

- "Informe general sobre el atún, parte 1". Graham Ellsbury . Consultado el 30 de noviembre de 2020 .

- "Informe general sobre el atún, parte 2". Graham Ellsbury . Consultado el 30 de noviembre de 2020 .

- Good, IJ (1979), "Trabajos tempranos sobre computadoras en Bletchley", IEEE Annals of the History of Computing , 1 (1): 38–48, doi :10.1109/MAHC.1979.10011, S2CID 22670337

- Good, IJ (1980), "Trabajo pionero en computadoras en Bletchley", en Metropolis, Nicholas; Howlett, J.; Rota, Gian-Carlo (eds.), Una historia de la computación en el siglo XX , Nueva York: Academic Press, ISBN 978-0-85-0-334-5 0124916503

- Kenyon, David (2019). Bletchley Park y el Día D: la historia no contada de cómo se ganó la batalla de Normandía . New Haven y Londres: Yale University Press. ISBN 978-0-300-24357-4.

- McKay, Sinclair (2010), La vida secreta de Bletchley Park: el centro de descifrado de códigos de la Segunda Guerra Mundial y los hombres y mujeres que trabajaron allí , Londres: Aurum Press, ISBN 9781845135393

- Randell, Brian (1982) [1977], "Coloso: el padrino de la computadora", Los orígenes de las computadoras digitales: artículos seleccionados , Nueva York: Springer-Verlag , ISBN 9783540113195

- Randell, Brian (1980), "El coloso" (PDF) , en Metropolis, N. ; Howlett, J. ; Rota, Gian-Carlo (eds.), Una historia de la informática en el siglo XX, Elsevier Science, págs. 47–92, ISBN 978-0124916500

- Randell, Brian (2006), De hombres y máquinas , págs. 141–149En Copeland (2006)

- Sale, Tony (2000), "El coloso de Bletchley Park: el sistema de cifrado alemán", en Rojas, Raúl; Hashagen, Ulf (eds.), Las primeras computadoras: historia y arquitectura , Cambridge, Massachusetts: The MIT Press, pp. 351–364, ISBN 0-262-18197-5

- Small, Albert W. (diciembre de 1944), The Special Fish ReportDescribe la operación de Colossus para descifrar los mensajes de Tunny

- Tutte, William T. (2006), Apéndice 4: Mi trabajo en Bletchley Park , págs. 352–369En Copeland (2006)

- Wells, B (2004), "Una máquina de Turing universal puede funcionar en un grupo de colosos", Resúmenes de la American Mathematical Society , 25 : 441

- Pozos, Benjamin (2006),"Guía de Colossus para usuarios de PC", págs. 116–140En Copeland (2006)

Lectura adicional

- Campaigne, Howard; Farley, Robert D. (28 de febrero de 1990), Entrevista de historia oral: NSA-OH-14-83 Campaigne, Howard, Dr. 29 de junio de 1983 Annopalis, MD Por: Robert G. Farley (PDF) , Agencia de Seguridad Nacional , consultado el 16 de octubre de 2016

- Colossus: Creando un gigante en YouTube Un cortometraje realizado por Google para celebrar a Colossus y a quienes lo construyeron, en particular a Tommy Flowers.

- Cragon, Harvey G. (2003), De pez a coloso: cómo se descifró el código alemán de Lorenz en Bletchley Park , Dallas: Cragon Books, ISBN 0-9743045-0-6– Una descripción detallada del criptoanálisis de Tunny y algunos detalles de Colossus (contiene algunos errores menores)

- Enever, Ted (1999), El secreto mejor guardado de Gran Bretaña: la base de Ultra en Bletchley Park (3.ª ed.), Sutton Publishing, Gloucestershire, ISBN 978-0-7509-2355-2

- Una visita guiada por la historia y la geografía del parque, escrita por uno de los miembros fundadores de Bletchley Park Trust.

- Gannon, Paul (2006). Colossus: El mayor secreto de Bletchley Park . Londres: Atlantic Books. ISBN 1-84354-330-3.

- Price, David A. (2021). Genios en guerra: Bletchley Park, Colossus y el amanecer de la era digital. Nueva York: Knopf. ISBN 978-0-525-52154-9.

- Rojas, R.; Hashagen, U. (2000), Las primeras computadoras: historia y arquitecturas , MIT Press, ISBN 0-262-18197-5– Comparación de los primeros ordenadores, con un capítulo sobre Colossus y su reconstrucción a cargo de Tony Sale.

- Sale, Tony (2004), La computadora Colossus 1943-1996: cómo ayudó a descifrar el código alemán de Lorenz en la Segunda Guerra Mundial , Kidderminster: M.&M. Baldwin, ISBN 0-947712-36-4Un folleto delgado (de 20 páginas) que contiene el mismo material que el sitio web de Tony Sale (ver más abajo)

- Smith, Michael (2007) [1998], Estación X: Los descifradores de códigos de Bletchley Park , Pan Grand Strategy Series (Pan Books ed.), Londres: Pan MacMillan Ltd, ISBN 978-0-852-3-3 978-0-330-41929-1

Enlaces externos

- Desarrollo temprano de la computadora

- El Museo Nacional de Computación (TNMOC)

- TNMOC: El 75 aniversario del primer atentado

- Los códigos y cifras de Tony Sale contienen una gran cantidad de información, incluyendo:

- Colossus, la revolución en el descifrado de códigos

- Lorenz Cipher y el Coloso

- La era de las máquinas llega a Fish Codebreaking

- El proyecto de reconstrucción del Coloso

- El proyecto de reconstrucción del Colossus: evolución hacia el Colossus Mk 2

- Paseo por el Coloso Un recorrido detallado por la réplica del Coloso: asegúrese de hacer clic en los enlaces "Más texto" en cada imagen para ver el texto informativo detallado sobre esa parte del Coloso

- Conferencia IEEE – Transcripción de una conferencia que Tony Sale dio describiendo el proyecto de reconstrucción

- Conferencia de Brian Randell de 1976 sobre el Coloso

- Artículo de noticias de la BBC que informa sobre la réplica del Coloso

- Artículo de noticias de la BBC: "Colossus vuelve a descifrar códigos"

- Artículo de noticias de la BBC: Artículo de noticias de la BBC: "El coloso de Bletchley para descifrar códigos" con entrevistas en vídeo 2010-02-02

- Sitio web sobre el libro de Copeland de 2006 con mucha información y enlaces a información desclasificada recientemente

- ¿El bebé de Manchester fue concebido en Bletchley Park?

- Recorrido en video de la reconstrucción del Coloso en Bletchley Park en YouTube

- Simulación virtual en línea de Colossus