Cifrado César

En criptografía , el cifrado César , también conocido como cifrado de César , cifrado por desplazamiento , código de César o desplazamiento de César , es una de las técnicas de cifrado más sencillas y conocidas . Es un tipo de cifrado por sustitución en el que cada letra del texto simple se reemplaza por una letra un número fijo de posiciones hacia abajo en el alfabeto . Por ejemplo, con un desplazamiento a la izquierda de 3, D se reemplazaría por A , E se convertiría en B , y así sucesivamente. [1] El método recibe su nombre de Julio César , quien lo utilizó en su correspondencia privada.

El paso de cifrado que realiza un cifrado César suele incorporarse como parte de esquemas más complejos, como el cifrado Vigenère , y todavía tiene aplicación moderna en el sistema ROT13 . Al igual que todos los cifrados de sustitución de un solo alfabeto, el cifrado César se descifra fácilmente y en la práctica moderna no ofrece prácticamente ninguna seguridad en las comunicaciones .

Ejemplo

La transformación se puede representar alineando dos alfabetos; el alfabeto cifrado es el alfabeto simple rotado hacia la izquierda o hacia la derecha una cierta cantidad de posiciones. Por ejemplo, aquí hay un cifrado César que utiliza una rotación hacia la izquierda de tres lugares, equivalente a un desplazamiento hacia la derecha de 23 (el parámetro de desplazamiento se utiliza como clave ):

| Plano | A | B | do | D | mi | F | GRAMO | yo | I | Yo | K | yo | METRO | norte | Oh | PAG | Q | R | S | yo | tú | V | Yo | incógnita | Y | O |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Cifrar | incógnita | Y | O | A | B | do | D | mi | F | GRAMO | yo | I | Yo | K | yo | METRO | norte | Oh | PAG | Q | R | S | yo | tú | V | Yo |

Al cifrar, una persona busca cada letra del mensaje en la línea "simple" y escribe la letra correspondiente en la línea "cifrada".

Texto claro: EL ZORRO MARRÓN RÁPIDO SALTA SOBRE EL PERRO PEREZOSOTexto cifrado: QEB NRFZH YOLTK CLU GRJMP LSBO QEB IXWV ALD

El desciframiento se realiza a la inversa, con un desplazamiento a la derecha de 3.

El cifrado también se puede representar mediante aritmética modular transformando primero las letras en números, según el esquema A → 0, B → 1, ..., Z → 25. [2] El cifrado de una letra x mediante un desplazamiento n se puede describir matemáticamente como, [3]

El descifrado se realiza de manera similar,

(Aquí, "mod" se refiere a la operación módulo . El valor x está en el rango de 0 a 25, pero si x + n o x − n no están en este rango, entonces se debe sumar o restar 26).

La sustitución permanece igual a lo largo del mensaje, por lo que el cifrado se clasifica como un tipo de sustitución monoalfabética , a diferencia de la sustitución polialfabética .

Historia y uso

El cifrado César recibe su nombre de Julio César , quien, según Suetonio , lo utilizó con un desplazamiento de tres (A se convierte en D al cifrar y D se convierte en A al descifrar) para proteger mensajes de importancia militar. [4] Si bien el de César fue el primer uso registrado de este esquema, se sabe que se utilizaron otros cifrados de sustitución antes. [5] [6]

"Si tenía algo confidencial que decir, lo escribía en clave, es decir, alterando el orden de las letras del alfabeto de tal manera que no se pudiera distinguir ni una sola palabra. Si alguien desea descifrarlas y llegar a su significado, debe sustituir la cuarta letra del alfabeto, es decir, la D, por la A, y así con las demás."

— Suetonio , Vida de Julio César 56

Su sobrino, Augustus , también utilizó el código, pero con un desplazamiento de uno a la derecha, y no llegaba hasta el principio del alfabeto:

"Siempre que escribía en clave, escribía B en lugar de A, C en lugar de B y el resto de las letras siguiendo el mismo principio, utilizando AA en lugar de Z."

— Suetonio , Vida de Augusto 88

Existe evidencia de que Julio César también utilizó sistemas más complicados, [7] y un escritor, Aulo Gelio , hace referencia a un tratado (ahora perdido) sobre sus cifras:

"Existe incluso un tratado, escrito con bastante ingenio, por el gramático Probo acerca del significado secreto de las letras en la composición de las epístolas de César".

— Aulo Gelio , Noches en el ático 17.9.1–5

Se desconoce la eficacia del cifrado César en aquella época; no hay constancia de que en esa época se utilizaran técnicas para resolver cifrados de sustitución simples. Los primeros registros que se conservan datan de las obras del siglo IX de Al-Kindi en el mundo árabe , con el descubrimiento del análisis de frecuencias . [8]

En el reverso de los rollos de mezuzá judíos se encuentra a veces un fragmento de texto codificado en una versión hebrea del código César . Cuando se reemplaza cada letra por la letra anterior en el alfabeto hebreo, el texto se traduce como " YHWH , nuestro Dios, YHWH", una cita de la parte principal del rollo. [9] [10]

En el siglo XIX, la sección de anuncios personales de los periódicos se utilizaba a veces para intercambiar mensajes cifrados mediante esquemas de cifrado simples. David Kahn (1967) describe casos de amantes que mantenían comunicaciones secretas cifradas mediante el cifrado César en The Times . [11] Incluso en 1915, el cifrado César estaba en uso: el ejército ruso lo empleaba como reemplazo de cifrados más complicados que habían demostrado ser demasiado difíciles de dominar para sus tropas; los criptoanalistas alemanes y austríacos tenían pocas dificultades para descifrar sus mensajes. [12]

Hoy en día, se pueden encontrar cifras César en juguetes para niños, como anillos decodificadores secretos . También se realiza un desplazamiento César de trece en el algoritmo ROT13 , un método simple de ofuscación de texto que se encuentra ampliamente en Usenet y se utiliza para oscurecer texto (como frases ingeniosas y spoilers de historias ), pero que no se utiliza seriamente como método de cifrado. [13]

El cifrado Vigenère utiliza un cifrado César con un desplazamiento diferente en cada posición del texto; el valor del desplazamiento se define utilizando una palabra clave repetitiva. [14] Si la palabra clave es tan larga como el mensaje, se elige al azar , nadie más la conoce y nunca se reutiliza, se trata del cifrado de libreta de un solo uso , que ha demostrado ser indescifrable. Sin embargo, los problemas que implica el uso de una clave aleatoria tan larga como el mensaje hacen que la libreta de un solo uso sea difícil de usar en la práctica. Las palabras clave más cortas que el mensaje (por ejemplo, " Victoria completa " utilizada por la Confederación durante la Guerra Civil estadounidense ), introducen un patrón cíclico que podría detectarse con una versión estadísticamente avanzada del análisis de frecuencia. [15]

En abril de 2006, el jefe mafioso fugitivo Bernardo Provenzano fue capturado en Sicilia en parte porque algunos de sus mensajes, torpemente escritos en una variante del código César, estaban descifrados. El código de Provenzano utilizaba números, de modo que "A" se escribía como "4", "B" como "5", y así sucesivamente. [16]

En 2011, Rajib Karim fue condenado en el Reino Unido por “delitos de terrorismo” tras utilizar el cifrado César para comunicarse con activistas islámicos de Bangladesh que discutían planes para hacer estallar aviones de British Airways o interrumpir sus redes informáticas. Aunque las partes tenían acceso a técnicas de cifrado mucho mejores (el propio Karim utilizó PGP para almacenar datos en discos de ordenador), optaron por utilizar su propio sistema (implementado en Microsoft Excel ), rechazando un programa de código más sofisticado llamado Mujahedeen Secrets “porque los ‘kaffirs’, o no creyentes, lo conocen, por lo que debe ser menos seguro”. [17]

Rompiendo el código

Cambio de descifrado | Texto sin formato del candidato |

|---|---|

| 0 | exxegoexsrgi |

| 1 | dwwdfndwrqfh |

| 2 | cvvcemcvqpeg |

| 3 | buubdlbupodf |

| 4 | Ataque de una vez |

| 5 | ssszbjzsnmbd |

| 6 | yrryaiyrmlac |

| ... | |

| 23 | jajajaja |

| 24 | gzzgiqgzutik |

| 25 | ¡Qué vergüenza! |

El cifrado César se puede descifrar fácilmente incluso en un escenario en el que solo se utilice texto cifrado . Dado que solo hay un número limitado de posibles cambios (25 en inglés), un atacante puede montar un ataque de fuerza bruta descifrando el mensaje, o parte de él, utilizando cada cambio posible. La descripción correcta será la que tenga sentido como texto en inglés. [18] A la derecha se muestra un ejemplo para el texto cifrado " exxegoexsrgi "; el texto simple candidato para el cambio cuatro " attackatonce " es el único que tiene sentido como texto en inglés. Otro tipo de ataque de fuerza bruta consiste en escribir el alfabeto debajo de cada letra del texto cifrado, comenzando por esa letra. Nuevamente, el descifrado correcto es el que tiene sentido como texto en inglés. Esta técnica a veces se conoce como "completar el componente simple". [19] [20]

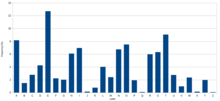

Otro enfoque es hacer coincidir la distribución de frecuencias de las letras. Al graficar las frecuencias de las letras en el texto cifrado y conocer la distribución esperada de esas letras en el idioma original del texto simple, un humano puede detectar fácilmente el valor del cambio al observar el desplazamiento de características particulares del gráfico. Esto se conoce como análisis de frecuencia . Por ejemplo, en el idioma inglés, las frecuencias de texto simple de las letras E , T , (generalmente las más frecuentes) y Q , Z (generalmente las menos frecuentes) son particularmente distintivas. [21] Las computadoras pueden automatizar este proceso evaluando la similitud entre la distribución de frecuencia observada y la distribución esperada. Esto se puede lograr, por ejemplo, mediante la utilización de la estadística de chi-cuadrado [22] o minimizando la suma de los errores cuadrados entre las distribuciones de lenguaje observadas y conocidas. [23]

La distancia de unicidad del cifrado César es de aproximadamente 2, lo que significa que, en promedio, se requieren al menos dos caracteres del texto cifrado para determinar la clave. [24] En casos excepcionales, puede ser necesario más texto. Por ejemplo, las palabras " río " y " arena " se pueden convertir entre sí con un desplazamiento César, lo que significa que pueden producir el mismo texto cifrado con diferentes desplazamientos. Sin embargo, en la práctica, la clave se puede encontrar casi con certeza con al menos 6 caracteres del texto cifrado. [25]

Con el cifrado César, cifrar un texto varias veces no aporta seguridad adicional. Esto se debe a que dos cifrados de, por ejemplo, desplazamiento A y desplazamiento B , serán equivalentes a un único cifrado con desplazamiento A + B. En términos matemáticos, el conjunto de operaciones de cifrado bajo cada clave posible forma un grupo bajo composición . [26]

Véase también

Notas

- ^ Smith, James (30 de noviembre de 2021). "Cómo escribir mensajes secretos con un cifrado César". Estructura del proyecto Golang . Consultado el 20 de octubre de 2024 .

- ^ Luciano, Dennis; Gordon Prichett (enero de 1987). "Criptología: de los cifrados César a los criptosistemas de clave pública". The College Mathematics Journal . 18 (1): 2–17. CiteSeerX 10.1.1.110.6123 . doi :10.2307/2686311. JSTOR 2686311.

- ^ Wobst, Reinhard (2001). Criptología al descubierto. Wiley. pág. 19. ISBN 978-0-470-06064-3.

- ^ Suetonio . "56,6". Vita Divi Julii (en latín).

- ^ "Descifrando el código". Agencia Central de Inteligencia . Archivado desde el original el 26 de diciembre de 2020. Consultado el 21 de febrero de 2017 .

- ^ Singh, Simon (2000). El libro de códigos . Anchor. Págs. 289-290. ISBN 0-385-49532-3.

- ^ Reinke, Edgar C. (diciembre de 1962). "Criptografía clásica". The Classical Journal . 58 (3): 114.

- ^ Singh, Simon (2000). El libro de códigos . Anchor. Págs. 14-20. ISBN 0-385-49532-3.

- ^ Eisenberg, Ronald L. (2004). Tradiciones judías (1.ª ed.). Filadelfia: Jewish Publication Society. pág. 582. ISBN 9780827610392.

- ^ Sameth, Mark (2020). El nombre: una historia del nombre hebreo de doble género para Dios . Eugene, Oregon: Wipf & Stock. págs. 5-6. ISBN 9781532693830.

- ^ Kahn, David (1967). Los descifradores de códigos . Págs. 775-776. ISBN 978-0-684-83130-5.

- ^ Kahn, David (1967). Los descifradores de códigos . Págs. 631-632. ISBN 978-0-684-83130-5.

- ^ Wobst, Reinhard (2001). Criptología al descubierto. Wiley. pág. 20. ISBN 978-0-470-06064-3.

- ^ Kahn, David (1967). Los descifradores de códigos . Págs. 148-149. ISBN 978-0-684-83130-5.

- ^ Kahn, David (1967). Los descifradores de códigos . Págs. 398-400. ISBN 978-0-684-83130-5.

- ^ Leyden, John (19 de abril de 2006). "El jefe de la mafia se desmoronó gracias a una criptografía torpe". The Register . Consultado el 13 de junio de 2008 .

- ^ "Un yihadista de BA se basó en el cifrado de la era de Jesús". The Register . 2011-03-22 . Consultado el 2011-04-01 .

- ^ Beutelspacher, Albrecht (1994). Criptología . Asociación Matemática de América . págs. 8–9. ISBN 0-88385-504-6.

- ^ Leighton, Albert C. (abril de 1969). "Comunicación secreta entre griegos y romanos". Tecnología y cultura . 10 (2): 139–154. doi :10.2307/3101474. JSTOR 3101474.

- ^ Sinkov, Abraham ; Paul L. Irwin (1966). Criptoanálisis elemental: un enfoque matemático . Asociación Matemática de Estados Unidos. págs. 13-15. ISBN 0-88385-622-0.

- ^ Singh, Simon (2000). El libro de códigos. Anchor. Págs. 72-77. ISBN 0-385-49532-3.

- ^ Savarese, Chris; Brian Hart (15 de julio de 2002). "The Caesar Cipher". Trinity College . Consultado el 16 de julio de 2008 .

- ^ Eisele, Robert (18 de mayo de 2007). "Descifrado del cifrado César" . Consultado el 2 de abril de 2024 .

- ^ Lubbe, Jan CA (12 de marzo de 1998). Métodos básicos de criptografía . Cambridge University Press. pp. 47–8. ISBN 9780521555593.

- ^ Pardo, José Luis Gómez (19 de diciembre de 2012). Introducción a la criptografía con Maple . Springer Berlin Heidelberg. p. 5. ISBN 9783642321665.

- ^ Wobst, Reinhard (2001). Criptología al descubierto. Wiley. pág. 31. ISBN 978-0-470-06064-3.

Bibliografía

- Kahn, David (1996). Los descifradores de códigos: la historia de la escritura secreta (edición revisada). Nueva York. ISBN 0-684-83130-9.OCLC 35159231 .

{{cite book}}: Mantenimiento de CS1: falta la ubicación del editor ( enlace ) - Chris Savarese y Brian Hart, El código César , Trinity College , 1999

Lectura adicional

- Bauer, Friedrich Ludwig (2000). Secretos descifrados: métodos y máximas de la criptología (segunda edición y edición ampliada). Berlín: Springer. ISBN 3-540-66871-3.OCLC 43063275 .

Enlaces externos

- Weisstein, Eric W. "El método de César". MathWorld .