Sistema de células clandestinas

Un sistema de células clandestinas es un método para organizar a un grupo de personas, como combatientes de la resistencia , espías , mercenarios , miembros del crimen organizado o terroristas , para dificultar que la policía , los militares u otros grupos hostiles los atrapen. En una estructura de células, cada célula consta de un número relativamente pequeño de personas, que conocen poca o ninguna información sobre los activos de la organización (como las identidades de los miembros) más allá de su célula. Esto limita el daño que puede causarse a la organización en su conjunto por cualquier miembro de la célula que deserte , sea un topo , sea vigilado o entregue información después de ser detenido e interrogado.

La estructura de un sistema de células clandestinas puede variar desde una jerarquía estricta hasta una organización extremadamente distribuida, dependiendo de la ideología del grupo , su área operativa, las tecnologías de comunicación disponibles y la naturaleza de la misión. Las organizaciones criminales , las operaciones encubiertas y las unidades de guerra no convencional lideradas por fuerzas especiales también pueden utilizar este tipo de estructura organizativa.

Operaciones encubiertas vs. operaciones clandestinas

Las operaciones encubiertas y clandestinas no son lo mismo en lo que se refiere a la técnica de operaciones . La definición moderna de la OTAN de una operación encubierta dice que la identidad del patrocinador está oculta, pero en una operación clandestina la operación en sí está oculta a los participantes. Dicho de otra manera, clandestino significa "oculto" y encubierto significa "negable", es decir, que el patrocinador de una acción encubierta está lo suficientemente alejado de ella como para que pueda alegar ignorancia en caso de que se descubra el complot.

Una célula durmiente se refiere a una célula, o agrupación aislada de agentes durmientes , que permanece inactiva hasta que recibe órdenes o decide actuar.

Historia

Resistencia francesa en la Segunda Guerra Mundial

En la Segunda Guerra Mundial, los equipos de la Operación Jedburgh se formaron para dirigir una guerra no convencional contra las unidades alemanas mediante actos de sabotaje y liderando a las fuerzas de resistencia locales. También actuaban como enlace entre el mando aliado y las unidades de resistencia. Estaban compuestos por dos oficiales, uno estadounidense o británico y el otro nativo de la zona en la que operarían, preferiblemente de la zona en la que desembarcarían, y un tercer miembro que era operador de radio. Operaron en Francia y los Países Bajos y equipos similares operaron en el sudeste asiático. En la noche del 5 al 6 de junio de 1944, los primeros equipos de la Operación Jedburgh se lanzaron en paracaídas sobre la Francia ocupada [1] [2]

Especialmente a través del miembro francés, se pondrían en contacto con personas de confianza en el área de operaciones y les pedirían que reclutaran un equipo de subordinados de confianza (una subcélula). Si la misión era de sabotaje, reconocimiento o espionaje, no había necesidad de reunirse en grandes unidades. Si el equipo iba a llevar a cabo una acción directa (a menudo una misión poco inteligente a menos que un número apreciable de los locales tuviera experiencia militar), sería necesario reunirse en unidades más grandes para el combate. Incluso entonces, los escondites de los líderes solo eran conocidos por los líderes de las subcélulas. La legitimidad del equipo Jedburgh provenía de su afiliación conocida con las potencias aliadas, y era una estructura más apropiada para la guerra no convencional que para operaciones verdaderamente clandestinas [ aclarar ] .

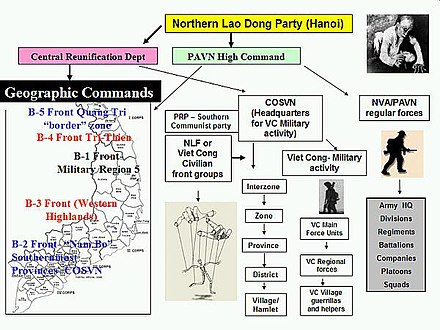

Frente Nacional para la Liberación de Vietnam del Sur

También conocida como Viet Cong , esta organización surgió de grupos anticoloniales anteriores que lucharon contra los franceses y de guerrillas antijaponesas durante la Segunda Guerra Mundial. [3]

Ejército Republicano Irlandés Provisional

El Ejército Republicano Irlandés Provisional (PIRA) moderno tiene una historia que se remonta a las fuerzas revolucionarias irlandesas de principios del siglo XX. Su doctrina y organización han cambiado con el tiempo, a medida que la situación política, tecnológica y cultural de Irlanda se ha ido modificando. [4]

Oficialmente, el PIRA era jerárquico, pero a medida que las fuerzas de seguridad británicas se volvieron más efectivas, cambió a un modelo semiautónomo para sus células operativas y algunas de sus células de apoyo (como transporte, inteligencia, cobertura y seguridad). [5] Su liderazgo se veía a sí mismo como orientador y creador de consenso. Las células de nivel más bajo, por lo general de 2 a 5 personas, tendían a estar formadas por personas con relaciones personales existentes. Los contrainsurgentes británicos podían entender la estructura de mando, pero no el funcionamiento de las células operativas.

El IRA [ aclarar ] tenía una extensa red de células inactivas o durmientes, por lo que podía convocar nuevas organizaciones ad hoc para cualquier operación específica.

Organizaciones paralelas

El NLF (Viet Cong) y el PIRA, así como otros movimientos, han optado por tener organizaciones políticas y militares paralelas [ aclarar ] . [ cita requerida ] En el caso del NLF, a excepción de algunas personas que se refugiaron en Vietnam del Norte, las personas que pertenecían a la organización política no podían manifestarse abiertamente durante la guerra de Vietnam . Después de que terminó la guerra, los funcionarios supervivientes del NLF ocuparon altos cargos.

En el caso del PIRA, su ala política, el Sinn Féin , se volvió cada vez más abierta y luego un participante pleno en la política. Hamás y Hezbolá también tienen variantes de servicio político/social abierto y alas militares encubiertas.

La división abierta entre lo político y lo social y lo militar encubierto pospuso la inflexibilidad de una organización completamente secreta y la escasez de recursos de PMC/operaciones encubiertas, así como la redundancia. [ aclarar ] Una vez que comenzaba una insurgencia activa, el secreto podía limitar [ aclarar ] la libertad de acción, distorsionar la información sobre los objetivos e ideales y restringir la comunicación dentro de la insurgencia. [6] En una organización así dividida, los asuntos públicos pueden abordarse abiertamente mientras que las acciones militares se mantienen encubiertas y las funciones de inteligencia siguen siendo clandestinas.

Apoyo externo

Muchos sistemas celulares reciben apoyo externo, como líderes, instructores y suministros (como la ayuda de Jedburgh a la Resistencia francesa) o un refugio seguro para actividades manifiestas (como los portavoces del FLN que podrían operar en Hanoi).

El apoyo externo no tiene por qué ser manifiesto. Por ejemplo, algunos grupos chiítas de Irak reciben ayuda de Irán , [ cita requerida ] pero no es una posición pública del gobierno de Irán, y puede incluso limitarse a facciones de ese gobierno. En un primer momento, el apoyo de Estados Unidos a la Alianza del Norte afgana contra los talibanes se valió de agentes clandestinos de la CIA y de las Fuerzas Especiales del Ejército de Estados Unidos . A medida que este último conflicto se agravó, la participación de Estados Unidos se hizo manifiesta.

Téngase en cuenta que tanto la guerra no convencional (operaciones de guerrilla) como la defensa interna extranjera (contrainsurgencia) pueden ser encubiertas y utilizar una organización celular.

En una misión encubierta de contrainsurgencia, sólo los líderes de la nación anfitriona seleccionados conocen la existencia de una organización de apoyo extranjera. En el marco de la Operación Estrella Blanca , por ejemplo, el personal estadounidense brindó asistencia encubierta de contrainsurgencia al Ejército Real de Laos a partir de 1959, se hizo pública en 1961 y finalmente cesó sus operaciones en 1962.

Modelos de insurgencia y características celulares asociadas

Los distintos tipos de insurgencia difieren en el lugar donde ubican sus células clandestinas o encubiertas. Además, cuando ciertos tipos de insurgencia adquieren más poder, le restan importancia al sistema de células. Todavía pueden utilizarlas para la seguridad del liderazgo, pero si la violencia abierta por parte de unidades organizadas se vuelve significativa, las células pierden importancia. En la doctrina de tres etapas de Mao, [7] las células siguen siendo útiles en la Fase II para dar cobertura a las guerrillas a tiempo parcial, pero a medida que la insurgencia crea unidades militares a tiempo completo en la Fase III, las unidades principales se convierten en el foco, no las células.

Las distintas variedades de insurgencia ubican sus células de forma diferente con respecto al gobierno existente. El Manual de Campo del Ejército de los Estados Unidos FM3-07 distingue entre variedades de insurgencias. [8] Basándose en este trabajo, Nyberg (un oficial del Cuerpo de Marines de los Estados Unidos ) describe cuatro tipos de sistema celular [9] (también hay un nuevo tipo asociado con las insurgencias terroristas transnacionales):

- Tradicionales: Son las más lentas de formarse y suelen ser insurgencias autóctonas que comienzan con objetivos limitados. Son más seguras que otras, ya que tienden a formarse a partir de personas con vínculos sociales, culturales o familiares preexistentes. Los insurgentes resienten a un gobierno que no ha reconocido a los grupos tribales, raciales, religiosos o lingüísticos. "Perciben que el gobierno ha negado sus derechos e intereses y trabajan para establecerlos o restaurarlos. Rara vez buscan derrocar al gobierno o controlar a toda la sociedad; sin embargo, con frecuencia intentan retirarse del control gubernamental mediante la autonomía o semiautonomía". [ cita requerida ] Los muyahidines en Afganistán y la revuelta kurda en Irak son ejemplos de este patrón tradicional de insurgencia. Al Qaeda generalmente opera de esta manera, pero si se vuelve lo suficientemente fuerte en una zona determinada, puede cambiar a la forma orientada a las masas (ver más abajo).

- Subversivas: Suelen estar impulsadas por una organización que incluye al menos a una parte de la élite gobernante, algunos de los cuales son simpatizantes que ya están en el gobierno y otros que se infiltran en el gobierno. Cuando utilizan la violencia, lo hacen con un propósito específico, como coaccionar a los votantes, intimidar a los funcionarios y perturbar y desacreditar al gobierno. Por lo general, existe un brazo político (como el Sinn Féin o el Frente de Liberación Nacional ) que dirige a los militares en la planificación de la violencia cuidadosamente coordinada. "El empleo de la violencia está diseñado para demostrar que el sistema es incompetente y provocar al gobierno a una respuesta excesivamente violenta que socave aún más su legitimidad". [ cita requerida ] El ascenso nazi al poder, en la década de 1930, es otro ejemplo de subversión. Los miembros del parlamento y los luchadores callejeros nazis no eran clandestinos, pero el plan general de la dirigencia nazi para obtener el control de la nación estaba oculto. " [ Aclarar ] Una insurgencia subversiva se adapta a un entorno político más permisivo que permite a los insurgentes utilizar métodos tanto legales como ilegales para lograr sus objetivos. Una resistencia gubernamental eficaz puede convertir esto en un modelo de célula crítica.

- Células críticas: Estas entran en juego cuando el clima político se vuelve menos permisivo que uno que permitía células en la sombra [ aclarar ] . Mientras que otros sistemas celulares tratan de formar células de inteligencia dentro del gobierno, este tipo establece células de " gobierno en la sombra " que pueden tomar el poder una vez que se derroca el status quo. Este modelo incluye el golpe de estado clásico , [10] y a menudo trata de minimizar la violencia. Los ejemplos incluyen la toma de poder sandinista de un gobierno existente debilitado por una revolución popular externa, o el movimiento Gülen en Turquía . "Los insurgentes también buscan infiltrarse en las instituciones del gobierno, pero su objetivo es destruir el sistema desde dentro". Las células clandestinas se forman dentro del gobierno. "El uso de la violencia permanece encubierto hasta que el gobierno está tan debilitado que la organización superior de la insurgencia toma el poder, apoyada por la fuerza armada. Una variación de este patrón es cuando el liderazgo insurgente permite que la revolución popular destruya al gobierno existente, y luego surge para dirigir la formación de un nuevo gobierno. Otra variación se observa en la revolución cubana [11] y se conoce como la insurgencia del foco (o modelo cubano). Este modelo implica una sola célula armada que surge en medio de la legitimidad gubernamental degenerada y se convierte en el núcleo alrededor del cual se reúnen las masas de apoyo popular. Los insurgentes utilizan este apoyo para establecer el control y erigir nuevas instituciones". [ cita requerida ]

- Orientado a las masas: mientras que los sistemas de células subversivas y encubiertas [ aclarar ] funcionan desde dentro del gobierno, el sistema orientado a las masas construye un gobierno completamente fuera del existente, con la intención de reemplazarlo. Estos "insurgentes construyen pacientemente una base de partidarios políticos pasivos y activos, al mismo tiempo que construyen un gran elemento armado de guerrillas y fuerzas regulares. Planean una campaña prolongada de creciente violencia para destruir al gobierno y sus instituciones desde el exterior. Tienen una ideología bien desarrollada y determinan cuidadosamente sus objetivos. Están altamente organizados y usan eficazmente la propaganda y la acción guerrillera para movilizar fuerzas para un desafío político y militar directo al gobierno". [ cita requerida ] La revolución que produjo la República Popular China , la Revolución Americana y la insurgencia de Sendero Luminoso en Perú son ejemplos del modelo orientado a las masas. Una vez establecido, este tipo de insurgencia es extremadamente difícil de derrotar debido a su gran profundidad de organización.

Modelos clásicos para el funcionamiento de sistemas celulares

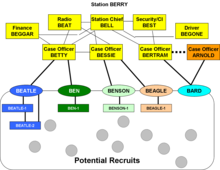

En los ejemplos que se presentan a continuación se utilizan los criptónimos de la CIA como convención de nombres para identificar a los miembros del sistema celular. Los criptónimos comienzan con un nombre de país o de sujeto de dos letras (por ejemplo, AL), seguido de más letras para formar una palabra arbitraria, como "BERRY", "BEN" y "BEATLE" en el ejemplo siguiente.

Operaciones bajo cobertura oficial

La estación BERRY opera, en nombre del país B, en el país de destino BE. La estación cuenta con tres agentes de caso y varios agentes de apoyo. La agente de caso BETTY supervisa a los agentes locales BEN y BEATLE. La agente de caso BESSIE supervisa a BENSON y BEAGLE.

Algunos reclutas, debido a la sensibilidad de su puesto o a que sus personalidades no son apropiadas para el liderazgo de la célula, podrían no entrar en las células, sino ser manejados como singletons, tal vez por alguien que no sea el oficial de caso que los recluta. En este ejemplo, el activo BARD es un tipo diferente de singleton altamente sensible [ aclarar ] , que es un activo conjunto del país B y del país identificado por el prefijo AR. ARNOLD es un oficial de caso de la embajada del país AR, que solo conoce al oficial de caso BERTRAM y al oficial de seguridad BEST. ARNOLD no conoce al jefe de la estación BERRY ni a ninguno de sus otros miembros del personal. Aparte de BELL y BEST, el personal de la estación solo conoce a BERTRAM como alguien autorizado para estar en la estación, y que es conocido por tocar el piano en las fiestas de la embajada. Está cubierto [ aclarar ] como Agregado Cultural, en un país que tiene muy pocos pianos. Solo el personal involucrado con BARD sabe que ARNOLD es algo más que otro diplomático amistoso [ aclarar ] .

Por el contrario, BESSIE y BETTY se conocen y existen procedimientos para que se hagan cargo de los bienes de cada una en caso de que una de las dos quede incapacitada.

Sin embargo, algunos reclutas estarían calificados para reclutar a su propia subcélula, como lo hizo BEATLE. BETTY conoce la identidad de BEATLE-1 y BEATLE-2, ya que hizo que el equipo de contrainteligencia del cuartel general los verificara antes de reclutarlos.

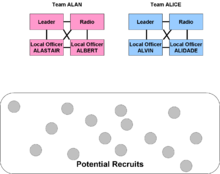

Presencia clandestina

El diagrama de esta sección muestra que dos equipos, ALAN y ALICE, han entrado con éxito en un área de operaciones, el país codificado AL, pero sólo conocen un grupo de posibles reclutas y todavía no han reclutado a nadie. Se comunican entre sí sólo a través de la sede, por lo que la vulneración de un equipo no afectará al otro.

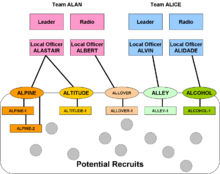

Supongamos que en el equipo ALAN, ALASTAIR es uno de los oficiales con contactos locales y podría reclutar a dos líderes de célula: ALPINE y ALTITUDE. El otro oficial local del equipo, ALBERT, recluta a ALLOVER. Cuando ALPINE recluta a dos miembros de la subcélula, se los llamaría ALPINE-1 y ALPINE-2.

ALPINE y ALTITUDE sólo saben cómo comunicarse con ALASTAIR, pero conocen al menos algunas de las identidades de los otros miembros del equipo en caso de que ALASTAIR no esté disponible, y aceptarían un mensaje de ALBERT. En la mayoría de los casos, no se comparte la identidad (ni la ubicación) del operador de radio. Sin embargo, ALPINE y ALTITUDE no se conocen entre sí. No conocen a ninguno de los miembros del equipo ALICE.

La legitimidad [ aclarar ] de la estructura de la subcélula provenía del proceso de reclutamiento, originalmente por parte del oficial de caso y luego por parte de los líderes de la célula. El líder de la célula podía proponer nombres de miembros de la subcélula al oficial de caso, de modo que este pudiera hacer que la sede central hiciera una verificación de antecedentes del potencial recluta antes de incorporarlo a la subcélula. En principio, sin embargo, los miembros de la subcélula conocerían a ALPINE, y a veces a los otros miembros de la célula ALPINE si necesitaban trabajar juntos; si ALPINE-1 y ALPINE-2 tenían asignaciones independientes, tal vez no se conocieran entre sí. ALPINE-1 y ALPINE-2 ciertamente no conocerían a ALASTAIR ni a nadie en las células ALTITUDE o ALLOVER.

A medida que las redes crecen, un líder de subcélula podría crear su propia célula, por lo que ALPINE-2 podría convertirse en el líder de la célula ALIMONY.

Estructuras celulares tolerantes a fallos

La teoría de las comunicaciones modernas ha introducido métodos para aumentar la tolerancia a fallos en las organizaciones celulares. La teoría de juegos y la teoría de grafos se han aplicado al estudio del diseño óptimo de redes encubiertas. [12]

En el pasado, si los miembros de la célula sólo conocían al líder de la célula y este era neutralizado, la célula quedaba aislada del resto de la organización. Pero si una célula tradicional tenía comunicaciones independientes con la organización de apoyo extranjera, la sede central podría organizar su reconexión. Otro método es tener comunicaciones impersonales como "enlaces secundarios" entre células, como un par de puntos de conexión , uno para que el Equipo ALAN deje mensajes de "contacto perdido" para que los recupere el Equipo ALICE, y otro punto de conexión para que el Equipo ALICE deje mensajes para el Equipo ALAN.

Estos enlaces, que se deben utilizar únicamente en caso de pérdida de contacto [ aclarar ] , no garantizan un contacto. Cuando un equipo encuentra un mensaje en su buzón de emergencia, puede que no haga más que enviar un mensaje de alerta al cuartel general. El cuartel general puede determinar, a través de SIGINT u otras fuentes, que el enemigo ha capturado al liderazgo y a todo el equipo, y ordenar al otro equipo que no intente establecer contacto. Si el cuartel general puede tener una confianza razonable de que hay una falla de comunicaciones o un compromiso parcial, puede enviar un nuevo contacto a los sobrevivientes.

Cuando el equipo de aislamiento [ aclarar ] tiene comunicaciones electrónicas, como Internet, tiene muchas más posibilidades de eludir la vigilancia y obtener instrucciones de emergencia que si utiliza un punto de entrega que puede estar bajo vigilancia física. [ cita requerida ]

Modelos no tradicionales, ejemplificados por Al Qaeda

Si el Manual de Entrenamiento de Al Qaeda [13] es auténtico, demuestra que las estructuras celulares orientales pueden diferir de las occidentales. El grupo de liderazgo básico mínimo de Al Qaeda puede verse como una red en forma de anillo o cadena, en la que cada líder o nodo encabeza su propia jerarquía particular.

Estas redes funcionan de manera que sus subredes proporcionan información y otras formas de apoyo (el modelo "muchos a uno"), mientras que el grupo central proporciona la "verdad" y las decisiones/direcciones (el modelo "uno a muchos"). La confianza y las relaciones personales son una parte esencial de la red de Al Qaeda ( un factor limitante [ aclarar ] , aunque proporciona una mayor seguridad). Los miembros de las células son entrenados como unidades "reemplazables" y la "investigación" de los miembros se lleva a cabo durante el período de entrenamiento bajo la observación del grupo central. [14]

Las células de esta estructura se construyen hacia afuera, a partir de un núcleo de liderazgo interno. Superficialmente, esto podría compararse con una estructura celular occidental que emana de una sede, pero la centralidad occidental es burocrática, mientras que las estructuras en otras culturas no occidentales se basan en relaciones personales estrechas, a menudo construidas a lo largo de años, tal vez involucrando vínculos familiares u otros vínculos dentro del grupo. Por lo tanto, es extremadamente difícil infiltrarse en esos grupos. Aun así, puede ser posible que un grupo interno se vea comprometido a través de COMINT o, en casos raros, comprometiendo a un miembro.

El grupo central es un anillo, superpuesto a una estructura interna de autoridad ideológica en forma de centro y radios [ aclarar ] . Cada miembro del núcleo forma otro sistema de centro y radios, y los radios conducen a células de infraestructura bajo la supervisión del miembro del grupo central y, posiblemente, a grupos operativos que reciben apoyo de la sede central. En una organización como esta, hay un punto en el que la célula operativa se vuelve autónoma del núcleo. Los miembros que sobreviven a la operación pueden volver a unirse en varios puntos. [ aclarar ]

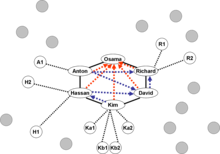

En este modelo, Osama bin Laden tenía la responsabilidad de comandar la organización y ser el portavoz de los mensajes propagandísticos distribuidos por la célula de propaganda. Los demás miembros del núcleo comandaban cada uno una o más células de infraestructura.

Si bien el acoplamiento estrecho [ aclarar ] mejora la seguridad, puede limitar la flexibilidad y la capacidad de escalar la organización. Los valores del grupo interno que unen a la célula inicialmente, valores culturales e ideológicos compartidos, no son suficientes para crear lealtad adicional a un proceso burocrático.

"Los miembros del grupo central están bajo lo que podría denominarse 'control positivo': las relaciones prolongadas y las mentalidades similares hacen que el 'control' no sea un problema tan importante, pero hay roles distintos y la posición (estructural, financiera, espiritual) determina la autoridad, lo que hace que el grupo central sea una jerarquía topológica". [14]

En la ilustración del núcleo que se muestra aquí, cada miembro sabe cómo comunicarse con otros dos miembros y también conoce a los miembros que considera superiores ideológicamente. Las líneas continuas muestran la comunicación básica, las flechas rojas punteadas muestran el primer nivel de respeto ideológico [ aclarar ] y las flechas azules punteadas muestran un segundo nivel de respeto ideológico.

Si Osama, el más respetado, muriera, el núcleo se reconstituiría. Si bien cada miembro tiene una guía ideológica individual, y ésta no es la misma para todos, el núcleo se reconstituiría con (en nuestro ejemplo) Richard como el más respetado.

Supongamos que no hay pérdidas y que sólo los miembros del grupo central pueden llegar a Osama directamente. Los miembros de las células externas y los sistemas de apoyo pueden conocerlo sólo como "el Comandante" o, como en el caso real de Al Qaeda, el rostro de Osama bin Laden es reconocible en todo el mundo, pero sólo unas pocas personas saben dónde está o incluso cómo ponerse en contacto con él.

Células de infraestructura

Cualquier servicio clandestino o encubierto, especialmente uno no nacional, necesita una variedad de funciones técnicas y administrativas, tales como: [14]

- Reclutamiento/capacitación

- Documentos falsificados/moneda falsificada

- Finanzas/Recaudación de fondos

- Comunicaciones

- Transporte/Logística

- Casas de seguridad

- Reconocimiento/contravigilancia

- Planificación operativa

- Armas y municiones

- Operaciones psicológicas

Un servicio de inteligencia nacional [15] cuenta con una organización de apoyo que se ocupa de servicios como finanzas, logística, instalaciones (por ejemplo, casas de seguridad), tecnología de la información, comunicaciones, capacitación, armas y explosivos, servicios médicos, etc. El transporte por sí solo es una función enorme, incluida la necesidad de comprar boletos sin levantar sospechas y, cuando corresponde, utilizar vehículos privados. Las finanzas incluyen la necesidad de transferir dinero sin llamar la atención de las organizaciones de seguridad financiera.

Algunas de estas funciones, como las financieras, son mucho más difíciles de llevar a cabo en zonas remotas (como las FATA de Pakistán ) que en ciudades con un gran número de instituciones financieras oficiales y no oficiales y las comunicaciones que las respaldan. Si la oficina financiera está lejos de la sede remota, se necesitan mensajeros , en quienes se debe confiar hasta cierto punto, pero que pueden no conocer el contenido de sus mensajes o la identidad real del remitente y/o del receptor. Los mensajeros, dependiendo del equilibrio entre el tipo y el tamaño del mensaje, la seguridad y la tecnología disponible, pueden memorizar mensajes, llevar grabaciones de audio o video o llevar consigo medios informáticos.

Estas células están socialmente integradas (menos que el grupo central, sin embargo), estructuralmente integradas, funcionalmente integradas (están especializadas en un dominio) y son específicas de una base de conocimientos (no parece haber una gran cantidad de capacitación cruzada o movilidad lateral en la organización). Estas células probablemente estén sujetas a una combinación de control positivo y negativo ('haz esto, haz este tipo de cosas, no hagas eso'). [14]

| Miembro | Infraestructura comandada |

|---|---|

| Ricardo | Finanzas |

| Antón | Entrenamiento/operaciones militares 1 |

| Hasán | Entrenamiento/operaciones militares 2 |

| David | Transporte |

| Kim | Comunicaciones y propaganda |

El líder de una célula militar es responsable de entrenar a sus miembros y, cuando se programa una operación, de seleccionar al comandante operativo, darle el objetivo básico y organizar todo el apoyo que se necesite, y luego liberarlo del control estricto para que ejecute la reunión [ aclarar ] . Los líderes militares pueden tener comunicaciones directas, posiblemente unidireccionales, con sus células, o pueden tener que darle a Kim los mensajes que deben transmitirse, por medios que Anton y Hassan no necesitan conocer.

Cabe señalar que Anton no tiene una conexión directa con Kim. En circunstancias normales, sacrifica la eficiencia por la seguridad, al pasar las solicitudes de comunicación a través de Hassan. [ Aclarar ] La estructura de seguridad también significa que Hassan no conoce a los miembros de las células de Anton, y Kim puede conocer solo formas de comunicarse con ellos, pero no su identidad.

Kim opera dos sistemas de células, uno para comunicaciones seguras y otro para propaganda. Para enviar un mensaje de propaganda, Osama debe pasarlo a Kim. Si Kim se viera comprometido, el grupo central podría tener problemas importantes con cualquier tipo de comunicación con el exterior.

Las redes terroristas no se corresponden exactamente [ aclarar ] con otros sistemas celulares que informan regularmente a una sede. La aparente metodología de Al Qaeda, de dejar que las células operativas decidan sus fechas finales y medios de ataque, muestra un patrón operativo, pero no una periodicidad [ aclarar ] que podría utilizarse fácilmente para una lista de indicaciones apropiada para un centro de alerta. Tales listas dependen de la observación de un patrón local [ aclarar ] para dar una alerta específica. [16]

Cabe señalar que Hassan tiene dos subordinados que aún no han establecido células operativas. Estos subordinados pueden considerarse durmientes , pero no necesariamente con una célula durmiente.

Células operativas

Para cada misión se crean una o más células operativas [ aclarar ] . Si Al Qaeda utiliza su modus operandi típico de múltiples ataques simultáneos, puede haber una célula operativa para cada ubicación objetivo. Algunas operaciones pueden necesitar células de apoyo en el área operativa. Por ejemplo, puede ser más seguro que una célula local construya bombas, que serán lanzadas por células que vengan de fuera del área.

Las células operativas no se crean, sino que se "sembran" utilizando individuos detectados o que solicitan asistencia (ambos grupos son "examinados" al ser entrenados bajo la observación del grupo central, lo que restringe drásticamente la oportunidad de hacer pasar a los que se presentan sin previo aviso bajo falsa bandera). La categorización de las células operativas parece ser por capacidades, región y luego tarea/operación. Las células operativas están compuestas por miembros cuya visión del mundo ha sido firmemente puesta a prueba, lo que es necesario para la carga inicial, porque dichas células se dispersan de regreso a su propio control local (o control negativo -comportamiento proscrito- con el control positivo solo llegando en forma de contacto para sincronización o apoyo). [14]

Las fuerzas de operaciones especiales de Estados Unidos a veces esperan la autorización presidencial para realizar un ataque, o incluso para trasladarse a zonas de preparación. Un país tendría que afrontar las consecuencias de un ataque inadecuado, por lo que puede tender a ser demasiado cauteloso, mientras que una red terrorista podría simplemente encogerse de hombros ante el malestar mundial. Suponiendo que la técnica operativa de Al Qaeda no sea utilizar el control positivo [ aclarar ] , sus operaciones pueden ser más aleatorias, pero [ aclarar ] también más impredecibles para las fuerzas antiterroristas. Si sus células necesitan un control constante, hay enlaces de comunicaciones que pueden ser detectados por SIGINT, y si su comando puede ser interrumpido, las unidades de campo no podrían funcionar. Dado que los terroristas tienen pocas desventajas al atacar sin sincronizarse con otras actividades, la falta de control positivo se convierte en una fortaleza de su enfoque de organización celular.

Las células operativas necesitan tener una comunicación interna continua; hay un comandante, que puede estar en contacto con las células de infraestructura o, menos probable desde el punto de vista de seguridad, con el grupo central.

El enfoque de Al Qaeda difiere del de las organizaciones terroristas anteriores:

- Las celdas son redundantes y distribuidas, lo que dificulta su "enrollado".

- Las células están coordinadas, no bajo el "control de un comando smf": esta autonomía y control local las hace flexibles y mejora la seguridad.

- La confianza interna en la célula proporciona redundancia de mando potencial [ aclarar ] (un fracaso de las operaciones palestinas en el pasado), así como una base de conocimiento compartida (lo que puede significar, con el tiempo, que surja un entrenamiento cruzado dentro de una célula, proporcionando redundancia de las habilidades y conocimientos más críticos). [14]

Redes de apoyo indirectas

En el gráfico anterior, observe la red de apoyo indirecta controlada por la subcelda de Richard.

"Si bien Al Qaeda cuenta con elementos de la organización diseñados para apoyar la estructura, esos elementos son insuficientes para satisfacer las necesidades de una organización de ese tipo y, por razones de seguridad, habría redes redundantes y secundarias o terciarias que desconocen su conexión con Al Qaeda. Esas redes, relacionadas principalmente con la recaudación de fondos y las actividades financieras, así como con los proveedores de tecnología, mantienen una relación de 'uso' con Al Qaeda, gestionada a través de intermediarios o individuos que no les informan de la naturaleza de las actividades y que pueden tener un pretexto encubierto suficiente para desviar las preguntas o las indagaciones". [14]

Una posible contramedida

En 2002, el periódico US News & World Report afirmó que los servicios de inteligencia estadounidenses estaban empezando a obtener información sobre Al Qaeda, indicando que "Al Qaeda, que en un principio se creía casi imposible de penetrar, está demostrando ser un objetivo tan difícil como el KGB o la mafia, sociedades cerradas en las que el gobierno estadounidense tardó años en entrar. 'Estamos consiguiendo nombres, los diferentes campos en los que se entrenaron, la jerarquía, las luchas internas', afirma un funcionario de inteligencia. 'Es muy prometedor'". [17] El informe también afirma que los datos recopilados han permitido reclutar informantes.

En un artículo publicado en la revista del ejército estadounidense Military Review , David W. Pendall sugirió que "un programa de captura y liberación de sospechosos operativos podría crear reticencia o desconfianza en dichos sospechosos y evitar que cometan más actos o, quizás más importante, crear desconfianza en los líderes de célula de estos individuos en el futuro". El autor señaló que el comunicado de prensa que describe la cooperación de Ramzi bin al-Shibh con los Estados Unidos "seguramente evitará el reingreso en una célula terrorista como miembro de confianza y muy probablemente limitará la confianza y las asignaciones futuras de asociados cercanos a la célula que aún se encuentran en libertad. El captor determinaría cuándo dar nombres y cuándo permanecer en silencio". [18] De hecho, una vez que la inteligencia se entera del nombre y las características de un adversario en libertad, así como alguna información sensible que plausiblemente él conocería, se podría emitir un comunicado de prensa para hablar sobre su cooperación. Tal método no podría usarse con demasiada frecuencia, pero, utilizado con cuidado, podría perturbar las redes de confianza críticas. La mayor incertidumbre podría estar asociada con arrojar dudas sobre un miembro clave de una célula operativa que se ha vuelto autónoma. [ cita requerida ]

Véase también

Referencias

- ^ Hall, Roger (1964). Estás pisando mi capa y mi espada . Bantam Books.

- ^ Hogan, David W. (1992). "Capítulo 3: Operaciones especiales en el teatro europeo". Operaciones especiales del ejército de Estados Unidos en la Segunda Guerra Mundial. Washington, DC: Centro de Historia Militar del Ejército de los Estados Unidos . CMH Pub 70-42. Archivado desde el original el 23 de agosto de 2020. Consultado el 12 de julio de 2010 .

- ^ Pike, Douglas (1970). Viet Cong: Organización y técnica del Frente de Liberación Nacional de Vietnam del Sur . MIT Press.

- ^ Leahy, Kevin C. (2005). "El impacto de la tecnología en el mando, el control y la estructura organizativa de los grupos insurgentes" (PDF) . Archivado desde el original (PDF) el 30 de mayo de 2008.

- ^ Ejército Republicano Irlandés. «El Libro Verde». Archivado desde el original el 30 de mayo de 2008. Consultado el 4 de diciembre de 2007 .

- ^ Departamento del Ejército de Estados Unidos (diciembre de 2006). "FM 3–24: Contrainsurgencia" (PDF) .

- ^ Mao, Zedong (1967). Sobre la guerra prolongada . Editorial en lenguas extranjeras, Pekín.

- ^ Departamento del Ejército de Estados Unidos (20 de febrero de 2003). «FM 3-07 (anteriormente FM 100-20): Operaciones de estabilidad y operaciones de apoyo». Archivado desde el original el 27 de junio de 2007. Consultado el 2 de febrero de 2008 .

- ^ Nyberg, Eric N. (1991). "Insurgencia: el misterio sin resolver". Escuela de Comando y Estado Mayor de la Universidad del Cuerpo de Marines de los Estados Unidos.

{{cite journal}}: Requiere citar revista|journal=( ayuda ) - ^ Luttwak, Edward (1968). Golpe de Estado: Manual práctico . Harvard University Press.

- ^ Guevara, Ernesto "Che" (1961). Sobre la guerra de guerrillas . Preger.

- ^ Lindelauf, RHA et al. 2009. "La influencia del secreto en la estructura de comunicación de las redes encubiertas" Social Networks 31: 126

- ^ "Manual de entrenamiento de Al Qaeda" (PDF) . Tribunal del Distrito Sur de los Estados Unidos, Fiscalía de la Ciudad de Nueva York, Estados Unidos, presentado como prueba en los atentados con bombas a las embajadas de África.

- ^ abcdefg Decision Support Systems, Inc. (31 de diciembre de 2001). "Hunting the Sleepers: Tracking Al-Qaida's Covert Operatives" (PDF) . Archivado desde el original (PDF) el 28 de noviembre de 2007.

- ^ Agencia Central de Inteligencia de Estados Unidos. «Apoyo a la misión: quiénes somos». Archivado desde el original el 12 de junio de 2007. Consultado el 19 de noviembre de 2007 .

- ^ Fellman, Philip Vos; Wright, Roxana. "Modelado de redes terroristas: sistemas complejos de rango medio" (PDF) . Archivado desde el original (PDF) el 8 de julio de 2007.

- ^ Kaplan, David E. (22 de septiembre de 2002). "Run and Gun: Al Qaeda arrests and intelligence hauls give new energy to the war on terrorism" (Correr y disparar: los arrestos de Al Qaeda y los atracos de inteligencia aportan nueva energía a la guerra contra el terrorismo). US News & World Report .

- ^ Pendall, David W. (enero-febrero de 2004). «Operaciones basadas en efectos y el ejercicio del poder nacional». Military Review . Centro de Armas Combinadas del Ejército de los Estados Unidos . Archivado desde el original el 30 de marzo de 2008 . Consultado el 4 de julio de 2019 .Encuentre el artículo consultando los directorios de Military Review