Usuario final

En el desarrollo de productos, un usuario final (a veces usuario final ) [a] es una persona que en última instancia usa o está destinada a usar en última instancia un producto. [1] [2] [3] El usuario final se contrasta con los usuarios que brindan soporte o mantienen el producto, [4] como sysops , administradores de sistemas , administradores de bases de datos, [5] expertos en tecnología de la información (TI), profesionales de software y técnicos informáticos. Los usuarios finales normalmente no poseen la comprensión técnica o la habilidad de los diseñadores de productos, [6] un hecho que los diseñadores pasan por alto y olvidan fácilmente: lo que lleva a características que generan baja satisfacción del cliente. [2] En tecnología de la información, los usuarios finales no son clientes en el sentido habitual: normalmente son empleados del cliente. [7] Por ejemplo, si una gran corporación minorista compra un paquete de software para que lo usen sus empleados, aunque la gran corporación minorista fue el cliente que compró el software, los usuarios finales son los empleados de la empresa, que usarán el software en el trabajo.

Contexto

Los usuarios finales son uno de los tres factores principales que contribuyen a la complejidad de la gestión de los sistemas de información . La posición del usuario final ha cambiado desde una posición en la década de 1950 (donde los usuarios finales no interactuaban con el mainframe ; los expertos en computadoras programaban y operaban el mainframe) a una en la década de 2010 donde el usuario final colabora y asesora al departamento de sistemas de información de gestión y tecnología de la información sobre sus necesidades con respecto al sistema o producto. Esto plantea nuevas preguntas, como: ¿Quién administra cada recurso?, ¿Cuál es el papel del Departamento MIS ? y ¿Cuál es la relación óptima entre el usuario final y el Departamento MIS? [8]

Empoderamiento

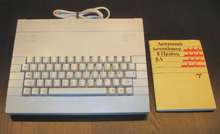

El concepto de usuario final surgió por primera vez a fines de la década de 1980 y desde entonces ha suscitado muchos debates. Un desafío fue el objetivo de brindarle más libertad al usuario, agregando características y funciones avanzadas (para usuarios más avanzados) y agregando más restricciones (para evitar que un usuario neófito borre accidentalmente la base de datos completa de una empresa). [9] Este fenómeno apareció como consecuencia de la consumerización de los productos y el software informáticos. En las décadas de 1960 y 1970, los usuarios de computadoras eran generalmente expertos en programación y científicos informáticos . Sin embargo, en la década de 1980, y especialmente a mediados y fines de la década de 1990 y principios de la década de 2000, todos los días, la gente común comenzó a usar dispositivos y software informáticos para uso personal y laboral. Los especialistas en TI necesitaban hacer frente a esta tendencia de varias maneras. En la década de 2010, los usuarios ahora quieren tener más control sobre los sistemas que operan, para resolver sus propios problemas y poder personalizar los sistemas para satisfacer sus necesidades. Los inconvenientes aparentes eran el riesgo de corrupción de los sistemas y datos que los usuarios controlaban, debido a su falta de conocimientos sobre cómo operar correctamente la computadora/software a un nivel avanzado. [10]

Para que las empresas pudieran atraer a los usuarios, era necesario que se preocuparan principalmente de tener en cuenta a los usuarios finales en sus nuevos productos, lanzamientos de software y actualizaciones. Era necesario que se formara una asociación entre los programadores-desarrolladores y los usuarios finales cotidianos para que ambas partes pudieran maximizar el uso de los productos de manera efectiva. [11] Un ejemplo importante de los efectos del público en las necesidades de los usuarios finales fueron las bibliotecas públicas. Se han visto afectadas por las nuevas tecnologías de muchas maneras, desde la digitalización de su catálogo de tarjetas, el cambio a los libros electrónicos , las revistas electrónicas y la oferta de servicios en línea. Las bibliotecas han tenido que experimentar muchos cambios para poder hacer frente a las nuevas tecnologías, [12] incluida la capacitación de los bibliotecarios existentes en habilidades de Web 2.0 y bases de datos , hasta la contratación de expertos en TI y software.

Documentación para el usuario final

.jpg/440px-120625-F-UZ487-014_(7567150378).jpg)

El objetivo de la documentación para el usuario final (por ejemplo, manuales y guías de productos) es ayudar al usuario a comprender determinados aspectos de los sistemas y proporcionar todas las respuestas en un solo lugar. [13] Hay mucha documentación disponible para los usuarios que les ayuda a comprender y utilizar correctamente un determinado producto o servicio. Debido a que la información disponible suele ser muy amplia, inconsistente o ambigua (por ejemplo, un manual de usuario con cientos de páginas, incluida la guía sobre el uso de funciones avanzadas), muchos usuarios sufren una sobrecarga de información . Por lo tanto, se vuelven incapaces de tomar el curso de acción correcto. Esto debe tenerse en cuenta al desarrollar productos y servicios y la documentación necesaria para ellos. [14]

Se necesita una documentación bien redactada para que el usuario pueda consultarla. Algunos aspectos clave de dicha documentación son: [13]

- Títulos y subtítulos específicos para las subsecciones para ayudar al lector a encontrar las secciones.

- Uso de videos, capturas de pantalla anotadas , texto y enlaces para ayudar al lector a comprender cómo utilizar el dispositivo o programa.

- Provisión estructurada de información, que va desde las instrucciones más básicas, escritas en lenguaje sencillo, sin jerga especializada ni acrónimos , hasta la información que necesitarán los usuarios intermedios o avanzados (estas secciones pueden incluir jerga y acrónimos, pero cada término nuevo debe definirse o explicarse en su primer uso)

- Fácil búsqueda en la guía de ayuda, búsqueda de información y acceso a información.

- Se describen al lector resultados finales claros (por ejemplo, "Cuando el programa esté instalado correctamente, aparecerá un icono en la esquina izquierda de la pantalla y el LED se encenderá...")

- Pasos detallados y numerados para permitir que los usuarios con distintos niveles de competencia (desde principiantes hasta avanzados) puedan instalar, usar y solucionar problemas del producto o servicio paso a paso.

- Localizador uniforme de recursos (URL) único para que el usuario pueda ir al sitio web del producto para encontrar ayuda y recursos adicionales.

En ocasiones, los usuarios no consultan la documentación disponible por diversas razones, que van desde que el manual les parece demasiado extenso o que no comprenden la jerga y las siglas que contiene. En otros casos, los usuarios pueden considerar que el manual hace demasiadas suposiciones sobre el conocimiento previo del usuario sobre ordenadores y software, y por ello las instrucciones pueden omitir estos pasos iniciales (desde el punto de vista del usuario). Por tanto, el usuario frustrado puede informar de problemas falsos debido a su incapacidad para comprender el software o el hardware del ordenador. Esto, a su vez, hace que la empresa se centre en los problemas percibidos en lugar de centrarse en los problemas reales del software. [15]

Seguridad

En la década de 2010, se ha puesto mucho énfasis en la seguridad y privacidad del usuario. Con el papel cada vez mayor que desempeñan las computadoras en la vida de las personas, las personas llevan consigo computadoras portátiles y teléfonos inteligentes y los utilizan para programar citas, realizar compras en línea con tarjetas de crédito y buscar información. Estas actividades pueden ser observadas por empresas, gobiernos o individuos, lo que puede dar lugar a violaciones de la privacidad, robo de identidad , chantaje y otras preocupaciones graves. Además, muchas empresas, desde pequeñas empresas emergentes hasta grandes corporaciones, utilizan computadoras y software para diseñar, fabricar, comercializar y vender sus productos y servicios, y las empresas también utilizan computadoras y software en sus procesos administrativos (por ejemplo, recursos humanos , nómina , etc.). Como tal, es importante que las personas y las organizaciones sepan que la información y los datos que almacenan, usan o envían a través de redes informáticas o almacenan en sistemas informáticos son seguros.

Sin embargo, los desarrolladores de software y hardware se enfrentan a muchos desafíos a la hora de desarrollar un sistema que sea fácil de usar , accesible las 24 horas del día, los 7 días de la semana en casi cualquier dispositivo y que sea verdaderamente seguro. Las fugas de seguridad ocurren, incluso en personas y organizaciones que tienen medidas de seguridad para proteger sus datos e información (por ejemplo, cortafuegos , cifrado , contraseñas seguras ). Las complejidades de crear un sistema tan seguro provienen del hecho de que el comportamiento de los humanos no siempre es racional o predecible. Incluso en un sistema informático muy bien protegido, un individuo malintencionado puede llamar por teléfono a un trabajador y hacerse pasar por un investigador privado que trabaja para la empresa de software y pedirle la contraseña, un proceso deshonesto llamado phishing . Además, incluso con un sistema bien protegido, si un trabajador decide poner los archivos electrónicos de la empresa en una unidad USB para llevárselos a casa y trabajar en ellos durante el fin de semana (en contra de las políticas de muchas empresas), y luego pierde esta unidad USB, los datos de la empresa pueden verse comprometidos. Por lo tanto, los desarrolladores deben crear sistemas que sean intuitivos para el usuario para tener seguridad de la información y seguridad del sistema. [16]

Otro paso clave para la seguridad del usuario final es informar a las personas y a los empleados sobre las amenazas a la seguridad y lo que pueden hacer para evitarlas o protegerse a sí mismos y a la organización. Subrayar claramente las capacidades y los riesgos hace que los usuarios estén más informados y sean más conscientes mientras utilizan los productos.

Algunas situaciones que podrían poner en riesgo al usuario son:

- Opciones de inicio de sesión automático como administrador

- Opciones de autocompletar, en las que una computadora o programa recuerda la información personal de un usuario y las cookies HTTP

- Abrir correos basura de correos electrónicos sospechosos y/o abrir/ejecutar archivos adjuntos o archivos de computadora contenidos en estos

- El correo electrónico puede ser monitoreado por terceros, especialmente cuando se utilizan conexiones Wi-Fi

- Conexión Wi-Fi no segura o uso de una red Wi-Fi pública en una cafetería o un hotel

- Contraseñas débiles (que utilizan el nombre de la propia persona, su fecha de nacimiento, el nombre o la fecha de nacimiento de los hijos o contraseñas fáciles de adivinar como "1234")

- Programas maliciosos como virus

Aunque las medidas de seguridad sean sólidas, las decisiones que tome el usuario y su comportamiento tienen un gran impacto en la seguridad de su información. Por lo tanto, un usuario informado es aquel que puede proteger y lograr la mejor seguridad del sistema que utiliza. [17] Debido a la importancia de la seguridad del usuario final y el impacto que puede tener en las organizaciones, el gobierno del Reino Unido estableció una guía para el sector público, para ayudar a los funcionarios públicos a aprender a ser más conscientes de la seguridad cuando utilizan redes y computadoras gubernamentales. Si bien esto está dirigido a un sector determinado, este tipo de esfuerzo educativo puede ser informativo para cualquier tipo de usuario. Esto ayuda a los desarrolladores a cumplir con las normas de seguridad y a los usuarios finales a ser conscientes de los riesgos involucrados. [18] Reimers y Andersson han realizado una serie de estudios sobre los hábitos de seguridad del usuario final y descubrieron que el mismo tipo de educación/capacitación repetida en las mejores prácticas de seguridad puede tener un efecto marcado en la percepción de cumplimiento de los buenos hábitos de seguridad de la red del usuario final, especialmente en lo que respecta al malware y ransomware. [19]

Ley

En los acuerdos de licencia de usuario final , el usuario final se distingue del revendedor de valor agregado, que instala el software, o de la organización que compra y administra el software. [20] [ verificación fallida ]

Ciertos productos e información relacionados con la defensa estadounidense requieren la aprobación de exportación del Gobierno de los Estados Unidos de conformidad con el Reglamento sobre el Tráfico Internacional de Armas y el Reglamento de Administración de Exportaciones . [21] Para obtener una licencia de exportación, el exportador debe especificar tanto el usuario final como el uso final para realizar un certificado de usuario final . [22]

En el Reino Unido existen documentos que acompañan a las licencias de los productos mencionados en las declaraciones de compromiso del usuario final. [ aclaración necesaria ] [23]

Véase también

Notas

- ^ Cuando se utiliza como adjetivo, end-user generalmente se escribe con guión; cuando se utiliza como sustantivo, end user se deja sin guión. Por lo tanto, "buena experiencia del usuario final" frente a "buena experiencia para el usuario final".

Referencias

- ^ Diccionario de términos informáticos e Internet . Barron's Business Guides (8.ª ed.). Hauppauge, Nueva York : Barron's Educational Series . 2003. pág. 171. ISBN 978-0764121661. OCLC 50480181.

la persona tenía la intención última de utilizar un producto

- ^ ab Howe, Denis (29 de marzo de 1997). "Entrada FOLDOC para "usuario final"". foldoc.org . Londres . Consultado el 28 de junio de 2015 .

La persona que utiliza una aplicación informática, a diferencia de quienes la desarrollaron.

- ^ Instituto de Información Legal. "Código de los EE. UU. § 8541 - Definiciones". www.law.cornell.edu . Ithaca, Nueva York : Facultad de Derecho de Cornell . Consultado el 28 de junio de 2015 .

El término "usuario final", con respecto a un bien, servicio o tecnología, significa la persona que recibe y, en última instancia, utiliza el bien, servicio o tecnología.

- ^ FIPS Task Group on Database Management System Standards (1979). Recomendaciones para estándares de sistemas de gestión de bases de datos . Washington, DC : National Bureau of Standards . pág. 58. OCLC 6862471.

Los usuarios finales son personas que realizan las funciones de la aplicación. Los usuarios finales incluyen usuarios de funciones "paramétricas" y generalizadas, pero no son personal de soporte del sistema.

- ^ Shepherd, John C. (1990). Gestión de bases de datos: teoría y aplicación . Homewood, Illinois : Irwin Professional Publishing. pág. 20. ISBN. 978-0256078299.OCLC 20491157 .

- ^ O'Neil, Patrick (1994). Principios de programación de bases de datos . San Francisco : Morgan Kaufmann Publishers . Págs. 4-5. ISBN. 978-1558602199. OCLC 30777731.

Una de las características más importantes de un DBMS es que los usuarios relativamente inexpertos, llamados usuarios finales , están capacitados para recuperar información de la base de datos. El usuario plantea una consulta en el teclado de la terminal, solicitando al sistema de base de datos que muestre la respuesta en una pantalla de terminal o en una hoja impresa.

- ^ Chrissis, Mary Beth; Konrad, Mike; Shrum, Sandy (2011). CMMI para el desarrollo: directrices para la integración de procesos y la mejora de productos . Upper Saddle River, Nueva Jersey : Addison-Wesley . pág. 581. ISBN. 9780321711502. OCLC 884168009.

Parte que utiliza en última instancia un producto entregado o que recibe el beneficio de un servicio entregado. (Véase también "cliente"). Los usuarios finales pueden ser o no clientes (que pueden establecer y aceptar acuerdos o autorizar pagos).

- ^ Rainer Jr., R. Kelly; Prince, Brad; Cegielski, Casey (2014). Introducción a los sistemas de información. Apoyo y transformación de las empresas (quinta edición). Wiley. págs. 12-13. ISBN 978-1-118-67436-9.

- ^ LUPTON, CAROL (1998-02-01). "¿Empoderamiento del usuario o autosuficiencia familiar? El modelo de conferencia de grupo familiar". The British Journal of Social Work . 28 (1): 107–128. doi :10.1093/oxfordjournals.bjsw.a011302. JSTOR 23714792.

- ^ "¿Puede la TI hacer frente a los usuarios finales empoderados?". Forbes . Consultado el 3 de noviembre de 2015 .

- ^ Kappelman, Leon A; Guynes, Carl Stephen (1995). "Capacitación y empoderamiento del usuario final". Journal of Systems Management . 46 (5). Cleveland: 36. ProQuest 199819277.

- ^ Seidler-de Alwis, Ragna; Fühles-Ubach, Simone (2010). "Factores de éxito para el futuro de los centros de información, bibliotecas comerciales y públicas: un estudio de Alemania". Préstamo interbibliotecario y suministro de documentos . 38 (3): 183–188. doi :10.1108/02641611011072387.

- ^ ab "10 ejemplos de excelente documentación para el usuario final". blog.screensteps.com . Consultado el 3 de noviembre de 2015 .[ ¿ Fuente autopublicada? ]

- ^ Strother, Judith B.; Ulijn, Jan M.; Fazal, Zohra (1 de enero de 2012). Strother, Judith B.; Ulijn, Jan M.; Fazal, Zohra (eds.). Sobrecarga de información: un desafío internacional para ingenieros profesionales y comunicadores técnicos . John Wiley & Sons, Inc. págs. 1–12. doi :10.1002/9781118360491.ch1. ISBN 9781118360491.

- ^ Wilkinson, Paul Johnston (2003). Documentación para el usuario final (Doctorado). Tesis de Durham, Universidad de Durham. Págs. 2–6.

- ^ Stanton, Jeffrey M.; Stam, Kathryn R.; Mastrangelo, Paul; Jolton, Jeffrey (1 de marzo de 2005). "Análisis de los comportamientos de seguridad del usuario final". Computers & Security . 24 (2): 124–133. doi :10.1016/j.cose.2004.07.001.

- ^ Tribelhorn, Ben (2007). "Seguridad del usuario final" (PDF) . Seguridad informática . Harvey Mudd College . Consultado el 4 de noviembre de 2015 .

- ^ "Guía de seguridad de dispositivos de usuario final: Introducción – GOV.UK" www.gov.uk . Consultado el 4 de noviembre de 2015 .

- ^ K. Reimers, D. Andersson (2017) SEGURIDAD DE LA RED DE EDUCACIÓN POST-SECUNDARIA: EL DESAFÍO DEL USUARIO FINAL Y LAS AMENAZAS EN EVOLUCIÓN, Actas de ICERI2017, págs. 1787-1796.

- ^ "¿Qué es USUARIO FINAL?". thelawdictionary.org . Diccionario de Derecho de Black. 19 de octubre de 2012 . Consultado el 28 de junio de 2015 .

- ^ "Defense trade controlled overview" (PDF) . www.pmddtc.state.gov . Washington, DC : Departamento de Estado de los Estados Unidos . Consultado el 28 de junio de 2015 .

- ^ "Certificado de no transferencia y uso" (PDF) . www.pmddtc.state.gov . Washington, DC : Departamento de Estado de los Estados Unidos . Archivado desde el original (PDF) el 2018-10-27 . Consultado el 2015-06-28 .

- ^ "Preguntas frecuentes sobre los compromisos de los usuarios finales | Busque leyes, información legal, noticias y abogados". Findlaw UK . Archivado desde el original el 4 de marzo de 2016. Consultado el 4 de noviembre de 2015 .

Enlaces externos

- Ward, Sandra N.; Osegueda, Laura M. (6 de diciembre de 2019), "Enseñar a los usuarios finales de la universidad cómo realizar búsquedas en línea", Serving End-Users in Sci-Tech Libraries , Routledge, págs. 17–32, doi :10.4324/9780429346101-3, ISBN 978-0-429-34610-1, consultado el 23 de diciembre de 2023