Correo no deseado

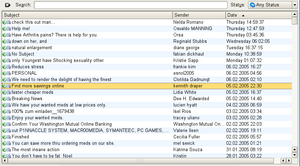

El spam de correo electrónico , también conocido como correo basura , correo no deseado o simplemente spam , son mensajes no solicitados enviados de forma masiva por correo electrónico ( spam ). El nombre proviene de un sketch de Monty Python en el que se menciona el nombre del producto de carne de cerdo enlatada. El spam es omnipresente, inevitable y repetitivo. [1] El spam de correo electrónico ha crecido de forma constante desde principios de la década de 1990 y, en 2014, se estimó que representaba alrededor del 90 % del tráfico total de correo electrónico. [2] [3]

Dado que el costo del correo basura lo soporta en su mayor parte el destinatario, [4] se trata en realidad de un franqueo publicitario, por lo que se trata de un ejemplo de externalidad negativa . [5]

La definición legal y el estatus del spam varían de una jurisdicción a otra, pero en ninguna parte las leyes y demandas judiciales han sido particularmente exitosas en frenarlo.

La mayoría de los mensajes de correo no deseado son de naturaleza comercial. Ya sean comerciales o no, muchos no solo son molestos como una forma de robo de atención , sino que también son peligrosos porque pueden contener enlaces que conducen a sitios web de phishing o sitios que alojan malware o incluyen malware como archivos adjuntos .

Los spammers recopilan direcciones de correo electrónico de salas de chat, sitios web, listas de clientes, grupos de noticias y virus que recopilan las libretas de direcciones de los usuarios. Estas direcciones de correo electrónico recopiladas a veces también se venden a otros spammers.

Descripción general

En los inicios de Internet ( ARPANET ), el envío de correo electrónico comercial estaba prohibido. [6] Gary Thuerk envió el primer mensaje de correo electrónico spam en 1978 a 600 personas. Fue reprendido y se le dijo que no lo volviera a hacer. [7] Ahora la prohibición del correo basura se hace cumplir mediante los Términos de Servicio / Política de Uso Aceptable (ToS/AUP) de los proveedores de servicios de Internet (ISP) y la presión de los pares.

El spam es enviado tanto por organizaciones de buena reputación como por empresas de menor reputación. Cuando el spam es enviado por empresas de buena reputación, a veces se lo denomina Mainsleaze . [8] [9] Mainsleaze representa aproximadamente el 3% del spam enviado a través de Internet. [10]

Sitios con publicidad spam

Muchos correos electrónicos spam contienen URLs que llevan a uno o más sitios web. Según un informe de Cyberoam de 2014, se envían una media de 54.000 millones de mensajes spam cada día. "Los productos farmacéuticos (Viagra y similares) aumentaron un 45% con respecto al análisis del trimestre anterior, y encabezan la lista de correos basura de este trimestre. Los correos electrónicos que pretenden ofrecer puestos de trabajo con dinero en efectivo de forma rápida y sencilla ocupan el segundo puesto, representando aproximadamente el 15% de todo el correo electrónico spam. Y, en tercer lugar, se encuentran los correos electrónicos spam sobre productos dietéticos (como Garcinia gummi-gutta o Garcinia Cambogia), que representan aproximadamente el 1%". [11]

El spam también es un medio que utilizan los estafadores para engañar a los usuarios y conseguir que introduzcan información personal en sitios web falsos mediante correos electrónicos falsificados para que parezcan de bancos u otras organizaciones, como PayPal . Esto se conoce como phishing . El phishing dirigido, en el que se utiliza información conocida sobre el destinatario para crear correos electrónicos falsificados, se conoce como spear-phishing . [12]

Técnicas de spam

Anexando

Si un vendedor tiene una base de datos que contiene nombres, direcciones y números de teléfono de clientes, puede pagar para que su base de datos se compare con una base de datos externa que contiene direcciones de correo electrónico. La empresa entonces tiene los medios para enviar correos electrónicos a personas que no han solicitado correo electrónico, lo que puede incluir a personas que deliberadamente han ocultado su dirección de correo electrónico. [13]

Spam de imágenes

El spam de imágenes , o spam basado en imágenes, [14] [15] es un método de ofuscación mediante el cual el texto del mensaje se almacena como una imagen GIF o JPEG y se muestra en el correo electrónico. Esto evita que los filtros de spam basados en texto detecten y bloqueen los mensajes de spam. Se dice que el spam de imágenes se utilizó a mediados de la década de 2000 para publicitar acciones de " bombeo y descarga ". [16]

A menudo, el spam de imágenes contiene texto generado por computadora sin sentido que simplemente molesta al lector. Sin embargo, la nueva tecnología de algunos programas intenta leer las imágenes al intentar encontrar texto en ellas. Estos programas no son muy precisos y, a veces, filtran imágenes inocentes de productos, como una caja que tiene palabras.

Sin embargo, una técnica más nueva es utilizar una imagen GIF animada que no contenga texto claro en su marco inicial, o distorsionar las formas de las letras en la imagen (como en CAPTCHA ) para evitar la detección por herramientas de reconocimiento óptico de caracteres .

Spam en blanco

El spam en blanco es spam que carece de un anuncio de carga útil. A menudo, el cuerpo del mensaje no aparece en absoluto, así como tampoco la línea de asunto. Aun así, se ajusta a la definición de spam debido a su naturaleza de correo electrónico masivo y no solicitado. [17]

El spam en blanco puede originarse de diferentes maneras, ya sea intencional o involuntariamente:

- El spam en blanco puede haberse enviado en un ataque de recolección de directorios , una forma de ataque de diccionario para recopilar direcciones válidas de un proveedor de servicios de correo electrónico. Dado que el objetivo de este tipo de ataque es utilizar los rebotes para separar las direcciones no válidas de las válidas, los spammers pueden prescindir de la mayoría de los elementos del encabezado y de todo el cuerpo del mensaje y, aun así, lograr sus objetivos.

- El spam en blanco también puede ocurrir cuando un spammer olvida o no agrega la carga útil cuando configura la ejecución de spam.

- A menudo, los encabezados de spam en blanco aparecen truncados, lo que sugiere que fallas de la computadora, como errores de software u otros, pueden haber contribuido a este problema, desde un software de spam mal escrito hasta servidores de retransmisión que funcionan mal o cualquier problema que pueda truncar las líneas de encabezado del cuerpo del mensaje.

- Algunos mensajes de spam pueden aparecer en blanco cuando en realidad no lo están. Un ejemplo de esto es el gusano de correo electrónico VBS.Davinia.B [18], que se propaga a través de mensajes que no tienen línea de asunto y aparecen en blanco, cuando en realidad utilizan código HTML para descargar otros archivos.

Spam de retrodispersión

La retrodispersión es un efecto secundario del correo no deseado, los virus y los gusanos . Se produce cuando los servidores de correo electrónico están mal configurados para enviar un mensaje de rebote falso al remitente del sobre al rechazar o poner en cuarentena el correo electrónico (en lugar de simplemente rechazar el intento de enviar el mensaje).

Si la dirección del remitente es falsa, el mensaje rebotado puede llegar a manos de una persona inocente. Dado que estos mensajes no fueron solicitados por los destinatarios, son sustancialmente similares entre sí y se envían en grandes cantidades, se los califica como correo electrónico masivo no solicitado o spam. Por ello, los sistemas que generan correo electrónico rebotado pueden terminar incluidos en varias listas DNSBL y violar los Términos de servicio de los proveedores de servicios de Internet .

Contramedidas legales

Si una persona u organización puede identificar el daño que le ha causado el correo basura y quién lo envió, entonces podrá demandar para obtener una reparación legal , por ejemplo, sobre la base de la violación de bienes muebles . Se han logrado varios acuerdos civiles importantes de esta manera, [19] aunque otros no han tenido éxito en la mayoría de los casos a la hora de cobrar daños y perjuicios. [20] [21]

También es común el procesamiento penal de los spammers en virtud de estatutos de fraude o delitos informáticos , en particular si accedieron ilegalmente a otras computadoras para crear botnets , o si los correos electrónicos eran de phishing u otras formas de fraude criminal. [22] [23] [24] [25]

Por último, en la mayoría de los países existe una legislación específica que tipifica como delito ciertas formas de spam, como se describe a continuación:

unión Europea

El artículo 13 de la Directiva de la Unión Europea sobre privacidad y comunicaciones electrónicas (2002/58/CE) establece que los Estados miembros de la UE adoptarán las medidas adecuadas para garantizar que no se permitan comunicaciones no solicitadas con fines de marketing directo sin el consentimiento de los suscriptores interesados o respecto de suscriptores que no deseen recibir dichas comunicaciones; la elección entre estas opciones se determinará por la legislación nacional.

Reino Unido

En el Reino Unido, por ejemplo, no se pueden enviar correos electrónicos no solicitados a un suscriptor individual a menos que se haya obtenido permiso previo o a menos que exista una relación comercial preexistente entre las partes. [26] [27]

Canadá

La Ley de lucha contra el spam en Internet y en las comunicaciones inalámbricas de 2010 (que entró en vigor en 2014) [28] es una legislación canadiense destinada a combatir el spam. [29]

Australia

La Ley de Spam de 2003 , que cubre algunos tipos de correo electrónico y spam telefónico. [30] Las sanciones son de hasta 10.000 unidades de penalización , o 2.000 unidades de penalización para una persona que no sea una persona jurídica.

Estados Unidos

En Estados Unidos, muchos estados promulgaron leyes contra el correo basura a finales de los años 1990 y principios de los años 2000. Todas ellas fueron posteriormente reemplazadas por la Ley CAN-SPAM de 2003 , [31] que en muchos casos era menos restrictiva. La CAN-SPAM también impidió que se promulgaran nuevas leyes estatales, pero dejó intactas las leyes relacionadas que no eran específicas del correo electrónico. [32] Los tribunales han dictaminado que el correo basura puede constituir, por ejemplo, una violación de los derechos de propiedad. [33]

El correo electrónico comercial masivo no viola la ley CAN-SPAM, siempre que cumpla con ciertos criterios, como un asunto veraz y que no contenga información falsificada en los encabezados. Si no cumple con alguno de estos requisitos, es ilegal. Quienes se oponen al correo basura recibieron la nueva ley con consternación y decepción, y casi inmediatamente la denominaron la ley "You Can Spam" (Puede enviar correo basura). [34] [35]

En la práctica, tuvo un impacto positivo escaso. En 2004, menos del uno por ciento del spam cumplía con la normativa CAN-SPAM, [36] aunque un estudio de 2005 realizado por la Comisión Federal de Comercio afirmó que la cantidad de spam sexualmente explícito había disminuido significativamente desde 2003 y que el volumen total había comenzado a estabilizarse. [37] Muchos otros observadores consideraron que había fracasado, [38] [39] aunque ha habido varios procesos judiciales de alto perfil. [40] [41]

Engaño y fraude

Los spammers pueden cometer fraudes deliberados para enviar sus mensajes. Los spammers suelen utilizar nombres, direcciones, números de teléfono y otra información de contacto falsos para configurar cuentas "desechables" en varios proveedores de servicios de Internet. También suelen utilizar números de tarjetas de crédito falsificados o robados para pagar estas cuentas. Esto les permite pasar rápidamente de una cuenta a otra a medida que los ISP anfitriones descubren y cierran cada una.

Los remitentes pueden hacer grandes esfuerzos para ocultar el origen de sus mensajes. Las grandes empresas pueden contratar a otra firma para enviar sus mensajes, de modo que las quejas o el bloqueo de correo electrónico recaigan sobre un tercero. Otros se dedican a la suplantación de direcciones de correo electrónico (mucho más fácil que la suplantación de direcciones IP ). El protocolo de correo electrónico ( SMTP ) no tiene autenticación por defecto, por lo que el spammer puede simular que se origina un mensaje aparentemente desde cualquier dirección de correo electrónico. Para evitar esto, algunos ISP y dominios requieren el uso de SMTP-AUTH , lo que permite la identificación positiva de la cuenta específica desde la que se origina un correo electrónico.

Los remitentes no pueden falsificar por completo las cadenas de entrega de correo electrónico (el encabezado "Recibido"), ya que el servidor de correo receptor registra la conexión real desde la dirección IP del último servidor de correo. Para contrarrestar esto, algunos spammers falsifican encabezados de entrega adicionales para que parezca que el correo electrónico ya ha pasado por muchos servidores legítimos.

La suplantación de identidad puede tener consecuencias graves para los usuarios legítimos de correo electrónico. No sólo pueden saturar sus bandejas de entrada de correo electrónico con mensajes "imposibles de entregar" además de grandes cantidades de spam, sino que pueden ser identificados por error como spammers. No sólo pueden recibir mensajes de correo electrónico furiosos de las víctimas de spam, sino que (si las víctimas de spam denuncian al propietario de la dirección de correo electrónico al ISP, por ejemplo) un ISP ingenuo puede cancelar su servicio por enviar spam.

Robo de servicio

Los spammers suelen buscar y utilizar sistemas de terceros vulnerables, como retransmisiones de correo abiertas y servidores proxy abiertos . SMTP reenvía el correo de un servidor a otro; los servidores de correo que utilizan los ISP suelen requerir algún tipo de autenticación para garantizar que el usuario sea cliente de ese ISP.

Cada vez más, los spammers utilizan redes de ordenadores infectados con malware ( zombies ) para enviar su spam. Las redes zombi también se conocen como botnets (este malware zombificador se conoce como bot , abreviatura de robot ). En junio de 2006, se calcula que el 80 por ciento del spam de correo electrónico se enviaba desde ordenadores zombi, un aumento del 30 por ciento con respecto al año anterior. Se calcula que en junio de 2006 se enviaron 55 mil millones de spam de correo electrónico cada día, un aumento de 25 mil millones por día con respecto a junio de 2005. [42]

Se calcula que durante el primer trimestre de 2010 se activaron 305.000 PC zombis cada día debido a actividades maliciosas. Esta cifra es ligeramente inferior a las 312.000 del cuarto trimestre de 2009. [43]

Brasil produjo la mayor cantidad de zombis en el primer trimestre de 2010. Brasil fue la fuente del 20 por ciento de todos los zombis, lo que representa una disminución respecto del 14 por ciento del cuarto trimestre de 2009. India tuvo el 10 por ciento, Vietnam el 8 por ciento y la Federación Rusa el 7 por ciento. [43]

Efectos secundarios

Es posible que este artículo contenga investigaciones originales . ( Octubre de 2015 ) |

Para combatir los problemas que plantean las redes de bots, los relés abiertos y los servidores proxy, muchos administradores de servidores de correo electrónico bloquean de forma preventiva los rangos de IP dinámicos e imponen requisitos estrictos a otros servidores que desean entregar correo. El DNS inverso confirmado por reenvío debe configurarse correctamente para el servidor de correo saliente y se bloquean grandes franjas de direcciones IP, a veces de forma preventiva, para evitar el correo basura. Estas medidas pueden plantear problemas para quienes desean ejecutar un pequeño servidor de correo electrónico desde una conexión doméstica económica. La inclusión en listas negras de rangos de IP debido al correo basura que emana de ellos también causa problemas para los servidores de correo electrónico legítimos en el mismo rango de IP.

Estadísticas y estimaciones

El volumen total de correo no deseado ha ido creciendo de forma constante, pero en 2011 la tendencia pareció revertirse. [44] [45] La cantidad de correo no deseado que los usuarios ven en sus buzones de correo es sólo una parte del total de correo no deseado enviado, ya que las listas de los spammers a menudo contienen un gran porcentaje de direcciones no válidas y muchos filtros de correo no deseado simplemente eliminan o rechazan el "spam obvio".

El primer correo electrónico spam conocido, que anunciaba una presentación de un producto de DEC, fue enviado en 1978 por Gary Thuerk a 600 direcciones; el número total de usuarios de ARPANET era 2600 en ese momento, aunque las limitaciones del software significaron que solo un poco más de la mitad de los destinatarios previstos lo recibieron. [46] En agosto de 2010, se estimó que el número de mensajes spam enviados por día era de alrededor de 200 mil millones. [47] Más del 97% de todos los correos electrónicos enviados a través de Internet en 2008 no eran deseados, según un informe de seguridad de Microsoft . [48] MAAWG estima que el 85% del correo entrante es "correo electrónico abusivo", a partir de la segunda mitad de 2007. El tamaño de la muestra para el estudio de MAAWG fue de más de 100 millones de buzones. [49] [50] [51] En 2018, con el crecimiento de las redes de afiliación y los fraudes por correo electrónico en todo el mundo, aproximadamente el 90% del tráfico de correo electrónico global es spam según el estudio de IPwarmup.com, lo que también afecta a los remitentes de correo electrónico legítimos para lograr la entrega en la bandeja de entrada. [52]

Una encuesta realizada en 2010 a usuarios de correo electrónico de Estados Unidos y Europa mostró que el 46% de los encuestados había abierto mensajes de spam, aunque sólo el 11% había hecho clic en un enlace. [53]

Mayor cantidad de spam recibido

Según Steve Ballmer , en 2004, el fundador de Microsoft, Bill Gates, recibe cuatro millones de correos electrónicos al año, la mayoría de ellos spam. [54] En un principio, se informó incorrectamente que se trataba de "por día". [55]

Al mismo tiempo, Jef Poskanzer , propietario del nombre de dominio acme.com, recibía más de un millón de correos electrónicos spam por día. [56]

El costo del spam

Una encuesta de 2004 estimó que la pérdida de productividad le cuesta a los usuarios de Internet en los Estados Unidos 21.580 millones de dólares anuales, mientras que otra informó que el costo fue de 17.000 millones de dólares, frente a los 11.000 millones de dólares de 2003. En 2004, se estimó que el costo mundial del spam para la productividad fue de 50.000 millones de dólares en 2005. [57]

Origen del spam

| País | Porcentaje |

|---|---|

| Estados Unidos | |

| UE (Top 5) | |

| China (+ Hong Kong) | |

| Corea del Sur | |

| Polonia | |

| Alemania | |

| Brasil | |

| Francia | |

| Rusia | |

| Pavo | |

| Reino Unido | |

| Italia | |

| India |

Debido a la naturaleza internacional del spam, el spammer, el ordenador que lo envía, el servidor que lo publicita y el usuario al que va dirigido suelen estar todos ubicados en países diferentes. Hasta un 80% del spam que reciben los usuarios de Internet en América del Norte y Europa puede atribuirse a menos de 200 spammers. [59]

En términos de volumen de spam: Según Sophos , las principales fuentes de spam en el cuarto trimestre de 2008 (octubre a diciembre) fueron: [ ¿ fuente poco fiable? ] [12] [60] [61] [62 ] [63] [64] [65] [66] [67] [68]

- Estados Unidos (origen del 19,8% de los mensajes de spam, frente al 18,9% del tercer trimestre)

- China (9,9%, frente al 5,4%)

- Rusia (6,4%, frente al 8,3%)

- Brasil (6,3%, frente al 4,5%)

- Turquía (4,4%, frente al 8,2%)

Si se agrupa por continentes, el spam proviene principalmente de:

- Asia (37,8%, frente al 39,8%)

- América del Norte (23,6 %, frente al 21,8 %)

- Europa (23,4%, frente al 23,9%)

- América del Sur (12,9%, frente al 13,2%)

En términos de número de direcciones IP, el Proyecto Spamhaus clasifica a los tres primeros como Estados Unidos, China y Rusia, [69] seguidos por Japón, Canadá y Corea del Sur.

En términos de redes: al 13 de diciembre de 2021 [actualizar], las tres redes que albergan a la mayor cantidad de spammers son ChinaNet , Amazon y Airtel India . [70]

Técnicas antispam

La Capacidad de Asesoramiento sobre Incidentes Informáticos (CIAC) del Departamento de Energía de Estados Unidos ha proporcionado contramedidas específicas contra el spam por correo electrónico. [71]

Algunos métodos populares para filtrar y rechazar el correo no deseado incluyen el filtrado de correo electrónico basado en el contenido del correo electrónico, las listas negras basadas en DNS ( DNSBL ), las listas grises , las trampas de spam , la aplicación de requisitos técnicos del correo electrónico ( SMTP ), los sistemas de suma de comprobación para detectar correo electrónico masivo y la imposición de algún tipo de costo al remitente a través de un sistema de prueba de trabajo o un micropago . Cada método tiene fortalezas y debilidades y cada uno es controvertido debido a sus debilidades. Por ejemplo, la oferta de una empresa de "[eliminar] algunas direcciones de trampas de spam y honeypot" de las listas de correo electrónico anula la capacidad de esos métodos para identificar a los spammers.

La protección contra spam saliente combina muchas de las técnicas para escanear los mensajes que salen de la red de un proveedor de servicios, identificar el spam y tomar medidas como bloquear el mensaje o cerrar la fuente del mensaje.

La autenticación de correo electrónico para evitar la falsificación de direcciones "De:" se volvió popular en la década de 2010.

Daños colaterales

Las medidas de protección contra el correo basura pueden causar daños colaterales, entre ellos:

- Las medidas pueden consumir recursos, tanto en el servidor como en la red.

- Cuando se rechazan mensajes legítimos, el remitente debe comunicarse con el destinatario fuera del canal.

- Cuando los mensajes legítimos se relegan a una carpeta de spam, el remitente no recibe notificación de ello.

- Si un destinatario revisa periódicamente su carpeta de spam, eso le costará tiempo y si hay mucho spam es fácil pasar por alto los pocos mensajes legítimos.

Métodos de los spammers

Recopilación de direcciones

Para enviar spam, los spammers necesitan obtener las direcciones de correo electrónico de los destinatarios previstos. Para ello, tanto los propios spammers como los vendedores de listas recopilan enormes listas de direcciones de correo electrónico potenciales. Dado que el spam es, por definición, no solicitado, esta recolección de direcciones se realiza sin el consentimiento (y a veces en contra de la voluntad expresa) de los propietarios de las direcciones. Una sola ejecución de spam puede tener como objetivo decenas de millones de posibles direcciones, muchas de las cuales no son válidas, están mal formadas o no se pueden enviar.

Ofuscar el contenido del mensaje

Muchas técnicas de filtrado de spam funcionan buscando patrones en los encabezados o cuerpos de los mensajes. Por ejemplo, un usuario puede decidir que todos los mensajes de correo electrónico que recibe con la palabra " Viagra " en la línea de asunto son spam y ordenar a su programa de correo que elimine automáticamente todos esos mensajes. Para vencer estos filtros, el spammer puede escribir mal intencionadamente palabras que se filtran habitualmente o insertar otros caracteres, a menudo en un estilo similar a leetspeak , como en los siguientes ejemplos: V1agra , Via'gra , Vi@graa , vi*gra , \/iagra . Esto también permite muchas formas diferentes de expresar una palabra dada, lo que hace que identificarlas todas sea más difícil para el software de filtrado.

El principio de este método es dejar la palabra legible para los humanos (que pueden reconocer fácilmente la palabra deseada para tales errores ortográficos), pero que no sea probable que sea reconocida por un programa informático. Esto es sólo parcialmente efectivo, porque los patrones de filtro modernos han sido diseñados para reconocer términos incluidos en la lista negra en las diversas iteraciones de errores ortográficos. Otros filtros apuntan a los métodos de ofuscación reales, como el uso no estándar de puntuación o números en lugares inusuales. De manera similar, el correo electrónico basado en HTML le da al spammer más herramientas para ofuscar el texto. Insertar comentarios HTML entre letras puede frustrar algunos filtros. Otra estratagema común consiste en presentar el texto como una imagen, que se envía o se carga desde un servidor remoto.

Derrotando los filtros bayesianos

A medida que el filtrado bayesiano se ha vuelto popular como técnica de filtrado de spam, los spammers han comenzado a usar métodos para debilitarlo. En una aproximación aproximada, los filtros bayesianos se basan en probabilidades de palabras. Si un mensaje contiene muchas palabras que se usan solo en spam, y pocas que nunca se usan en spam, es probable que sea spam. Para debilitar los filtros bayesianos, algunos spammers, junto con el discurso de venta, ahora incluyen líneas de palabras irrelevantes y aleatorias, en una técnica conocida como envenenamiento bayesiano . De manera más amplia, el aprendizaje automático se puede utilizar para identificar y filtrar el spam. [72] [73] Existe un juego de escalada entre los spammers y los sistemas de identificación y filtrado antispam donde los spammers se adaptan para intentar evadir nuevas técnicas de identificación y filtrado.

Servicios de soporte antispam

Los activistas antispam consideran que hay otras actividades y prácticas comerciales en línea relacionadas con el envío de spam. A veces se las denomina servicios de apoyo al spam : servicios comerciales, distintos del envío de spam en sí, que permiten al spammer seguir operando. Los servicios de apoyo al spam pueden incluir el procesamiento de pedidos de productos anunciados en el spam, el alojamiento de sitios web o registros DNS a los que se hace referencia en los mensajes de spam, o una serie de servicios específicos como los siguientes:

Algunas empresas de alojamiento web anuncian un servicio de alojamiento a prueba de balas o a prueba de balas , lo que significa que, a diferencia de la mayoría de los ISP, no cancelarán el servicio de un cliente por enviar spam. Estas empresas de alojamiento web funcionan como clientes de ISP más grandes, y muchas de ellas han sido desconectadas por estos ISP como resultado de quejas sobre la actividad de spam. Por lo tanto, si bien una empresa puede anunciar un servicio de alojamiento a prueba de balas, en última instancia no puede cumplir con su función sin la connivencia de su ISP. Sin embargo, algunos spammers han logrado obtener lo que se denomina un contrato rosa (ver más abajo), un contrato con el ISP que les permite enviar spam sin ser desconectados.

Algunas empresas producen spamware , o software diseñado para spammers. El spamware es muy variado, pero puede incluir la capacidad de importar miles de direcciones, generar direcciones aleatorias, insertar encabezados fraudulentos en los mensajes, utilizar docenas o cientos de servidores de correo simultáneamente y hacer uso de relés abiertos. La venta de spamware es ilegal en ocho estados de EE. UU. [74] [75] [76]

Los llamados millones de CD se anuncian comúnmente en el correo basura. Se trata de CD-ROM que supuestamente contienen listas de direcciones de correo electrónico, para utilizarlas en el envío de correo basura a esas direcciones. Estas listas también se venden directamente en línea, con frecuencia con la falsa afirmación de que los propietarios de las direcciones listadas han solicitado (o "optado por") ser incluidos. Estas listas a menudo contienen direcciones no válidas. En los últimos años, estas listas han caído casi por completo en desuso debido a la baja calidad de las direcciones de correo electrónico disponibles en ellas, y porque algunas listas de correo electrónico superan los 20 GB de tamaño. La cantidad que puede caber en un CD ya no es sustancial.

Varias listas negras de DNS (DNSBL), entre las que se incluyen MAPS RBL, Spamhaus SBL, SORBS y SPEWS, tienen como objetivo a los proveedores de servicios de soporte de spam y a los spammers. Las DNSBL incluyen en listas negras IP o rangos de IP para persuadir a los ISP de que cancelen los servicios con clientes conocidos que son spammers o revendan a spammers.

Vocabulario relacionado

- Correo electrónico masivo no solicitado (UBE)

- Un sinónimo de spam de correo electrónico.

- Correo electrónico comercial no solicitado (UCE)

- Spam que promociona un servicio o producto comercial. Este es el tipo de spam más común, pero excluye los spams que son engaños (por ejemplo, advertencias de virus), mensajes de apoyo político, mensajes religiosos y cartas en cadena enviadas por una persona a muchas otras personas. El término UCE puede ser más común en los EE. UU. [77]

- Contrato rosa

- Un contrato rosa es un contrato de servicio ofrecido por un ISP que ofrece un servicio de correo electrónico masivo a clientes que envían spam, en violación de la política de uso aceptable publicada públicamente de ese ISP.

- Publicidad spam

- El spam es publicidad realizada a través del medio spam.

- Opt-in, opt-in confirmado, doble opt-in, opt-out

- Los términos opt-in, opt-in confirmado, opt-in doble y opt-out hacen referencia a si a las personas de una lista de correo se les da la opción de ser incluidas o eliminadas de la lista. La confirmación (y "doble", en términos de marketing) se refiere a una dirección de correo electrónico transmitida, por ejemplo, a través de un formulario web que se confirma para solicitar unirse a una lista de correo, en lugar de agregarse a la lista sin verificación.

- Solución definitiva y definitiva al problema del spam (FUSSP)

- Una referencia irónica a los desarrolladores ingenuos que creen que han inventado el filtro de spam perfecto, que evitará que todo el spam llegue a las bandejas de entrada de los usuarios sin eliminar ningún correo electrónico legítimo accidentalmente. [78] [79]

Historia

Véase también

- Dirección de Munging

- Técnicas antispam

- Red de bots

- Compromiso de Boulder

- PRECAUCIÓN

- Ley CAN-SPAM de 2003

- Correo electrónico en cadena

- Asociaciones de marketing directo

- Dirección de correo electrónico desechable

- Recopilación de direcciones de correo electrónico

- Gordon contra Virtumundo, Inc.

- Feliz99

- Fax basura

- Envenenamiento por listas

- Gane dinero rápido , la infame cadena de cartas de Dave Rhodes que saltó al correo electrónico.

- Netiqueta

- Grupo de noticias news.admin.net-abuse.email

- Spam nigeriano

- Proyecto Honey Pot

- Fraude bursátil de tipo "pump-and-dump"

- Correo electrónico de escopeta

- Teatro SPAMasterpiece

- ¡Diversión de spa!

- Robot de spam

- Policía de spam

- Casa de spam

- Trampa de spam

- Software no deseado

- Trampa para arañas

- SPIT (SPam a través de telefonía por Internet)

Referencias

- ^ "Diccionario Merriam Webster". Merriam-Webster .

- ^ Informe de métricas de correo electrónico, M3AAWG, noviembre de 2014, archivado desde el original el 26 de septiembre de 2014 , consultado el 17 de diciembre de 2010

- ^ Fu, JuiHsi; Lin, PoChing; Lee, SingLing (1 de agosto de 2014). "Detección de actividades de spam en una red de campus mediante aprendizaje incremental". Journal of Network and Computer Applications . 43 : 56–65. doi :10.1016/j.jnca.2014.03.010. ISSN 1084-8045. Archivado desde el original el 2020-04-30 . Consultado el 2022-10-30 .

- ^ Rebecca Lieb (26 de julio de 2002). "Haga que los spammers paguen antes que usted". The ClickZ Network. Archivado desde el original el 7 de agosto de 2007. Consultado el 23 de septiembre de 2010 .

- ^ Rao, Justin M.; Reiley, David H. (2012), "Economía del spam", Journal of Economic Perspectives , 26 (3): 87–110, doi : 10.1257/jep.26.3.87

- ^ Stacy, Christopher. "Getting Started Computing at the AI Lab" (PDF) . MIT. Archivado (PDF) desde el original el 23 de marzo de 2019. Consultado el 15 de octubre de 2018 .

- ^ Abriendo la caja de entrada de Pandora.

- ^ Levine, John (18 de octubre de 2011). "The Mainsleaze Blog". Política y práctica en materia de Internet y correo electrónico . Archivado desde el original el 1 de abril de 2019. Consultado el 1 de abril de 2019 .

- ^ Jefferson, Catherine. "¿Qué es el spam de Mainsleaze?". The Mainsleaze Blog . Archivado desde el original el 1 de abril de 2019. Consultado el 1 de abril de 2019 .

- ^ Jefferson, Catherine. «Empresas que envían spam y proveedores de servicios de correo electrónico que las ayudan». The Mainsleaze Blog . Archivado desde el original el 1 de abril de 2019. Consultado el 1 de abril de 2019 .

- ^ "Informe sobre tendencias de amenazas en Internet del primer trimestre de 2014" (PDF) (Nota de prensa). Sophos Cyberoam. Archivado desde el original (PDF) el 24 de febrero de 2021. Consultado el 1 de noviembre de 2015 .

- ^ ab "Solo uno de cada 28 correos electrónicos es legítimo, según un informe de Sophos que revela una creciente oleada de spam entre abril y junio de 2008" (Comunicado de prensa). Sophos. 15 de julio de 2008. Consultado el 12 de octubre de 2008 .

- ^ Bob West (19 de enero de 2008). "Getting it Wrong: Corporate America Spams the Afterlife" (Equivocarse: las empresas estadounidenses bombardean el más allá). Clueless Mailers. Archivado desde el original el 14 de abril de 2013. Consultado el 23 de septiembre de 2010 .

- ^ Giorgio Fumera, Ignazio Pillai, Fabio Roli, Fumera, Giorgio (2006). «Filtrado de spam basado en el análisis de información de texto incrustada en imágenes». Journal of Machine Learning Research . 7 (98): 2699–2720. Archivado desde el original el 21 de febrero de 2015. Consultado el 19 de marzo de 2013 .Journal of Machine Learning Research (número especial sobre aprendizaje automático en seguridad informática), vol. 7, págs. 2699-2720, 12/2006.

- ^ Battista Biggio, Giorgio Fumera, Ignazio Pillai, Fabio Roli, Biggio, Battista; Fumera, Giorgio; Pillai, Ignacio; Roli, Fabio (2011). "Una encuesta y evaluación experimental de técnicas de filtrado de spam de imágenes". Letras de reconocimiento de patrones . 32 (10): 1436-1446. Código Bib : 2011PaReL..32.1436B. doi :10.1016/j.patrec.2011.03.022.Volumen 32, Número 10, 15 de julio de 2011, Páginas 1436-1446, ISSN 0167-8655.

- ^ Eric B. Parizo (26 de julio de 2006). "El spam de imágenes pinta un panorama preocupante". Search Security. Archivado desde el original el 24 de febrero de 2007. Consultado el 6 de enero de 2007 .

- ^ "Cómo lidiar con el spam en blanco". CNET . 2 de septiembre de 2009. Archivado desde el original el 23 de septiembre de 2015 . Consultado el 17 de agosto de 2015 .

- ^ "Symantec". Symantec . Archivado desde el original el 20 de noviembre de 2012 . Consultado el 10 de diciembre de 2012 .

- ^ p. ej. CompuServe Inc. contra Cyber Promotions, Inc. , Escuela de Artes Visuales contra Kuprewicz

- ^ Proveedor de Internet de Clinton gana demanda de 11 mil millones de dólares contra spammer, QC Times, 4 de enero de 2006, archivado desde el original el 14 de junio de 2018 , consultado el 3 de diciembre de 2010

- ^ AOL abandona la búsqueda del tesoro, Boston Herald, archivado desde el original el 6 de agosto de 2012 , consultado el 18 de enero de 2008

- ^ por ejemplo Sanford Wallace

- ^ "Condenan a hombre del Bronx, 'líder' de estafa bancaria". Iohud . 26 de febrero de 2016. Archivado desde el original el 8 de marzo de 2019 . Consultado el 11 de enero de 2019 .

- ^ "El 'rey del spam' se declara culpable en Detroit". UPI. 2009-06-23. Archivado desde el original el 2009-06-26 . Consultado el 2009-06-23 .

- ^ "El principal spammer condenado a casi cuatro años de prisión". PC World . 2008-07-22 . Consultado el 2010-10-24 .

- ^ Reglamento de 2003 sobre privacidad y comunicaciones electrónicas (Directiva CE)

- ^ Aplicación de la ley, ICO, archivado desde el original el 16 de enero de 2014 , consultado el 16 de enero de 2014

- ^ Ley de lucha contra el spam en Internet y en redes inalámbricas, CA: GC

- ^ El proyecto de ley antispam C-28 de Canadá es la ley vigente, Circle ID, 2010-12-15, archivado desde el original el 2011-03-24 , consultado el 2011-03-14

- ^ "Leyes consolidadas de la Commonwealth: Ley de correo no deseado de 2003, Anexo 2". Sydney, AU: AustLII, Facultad de Derecho, Universidad de Tecnología. Archivado desde el original el 18 de mayo de 2011. Consultado el 23 de septiembre de 2010 .

- ^ Pero véase, por ejemplo, Hypertouch v. ValueClick, Inc. et al., Cal.App.4th Archivado el 15 de abril de 2017 en Wayback Machine (Google Scholar: 18 de enero de 2011).

- ^ "SEC. 8. EFECTO SOBRE OTRAS LEYES", LEY PÚBLICA 108-187--16 DE DICIEMBRE DE 2003 117 STAT. 2699 (PDF) , FTC,

(2) LEY ESTATAL NO ESPECÍFICA PARA EL CORREO ELECTRÓNICO.--Esta Ley no se interpretará como que prevalezca sobre la aplicabilidad de (A) leyes estatales que no sean específicas para el correo electrónico, incluidas las leyes estatales sobre intrusión, contratos o totales; o (B) otras leyes estatales en la medida en que dichas leyes se relacionen con actos de fraude o delitos informáticos.

- ^ Daniel J. Schwartz; Joseph F. Marinelli (septiembre de 2004), "Trespass to Chattels" Finds New Life In Battle Against Spam (PDF) , Asociación de Abogados Corporativos, archivado (PDF) del original el 2019-02-12 , consultado el 2019-02-11

- ^ Foster, Ed (24 de noviembre de 2003). "La ley 'Sí, puedes enviar spam' de 2003". The Gripe Line Weblog . Archivado desde el original el 2007-04-06 . Consultado el 2007-03-09 .

- ^ "Estados Unidos se dispone a legalizar el envío de correo basura el 1 de enero de 2004". Spamhaus.org. Archivado desde el original el 12 de enero de 2012. Consultado el 7 de enero de 2015 .

- ^ ¿ Está funcionando la ley CAN-SPAM?, PC World, archivado desde el original el 15 de marzo de 2008 , consultado el 21 de marzo de 2008

- ^ Eficacia y aplicación de la Ley CAN-SPAM (PDF) , EE. UU.: FTC, archivado desde el original (PDF) el 10 de enero de 2006

- ^ Ken Fisher (diciembre de 2005), US FTC says CAN-SPAM works, Ars Technica, archivado desde el original el 11 de septiembre de 2011 , consultado el 14 de junio de 2017

- ^ Seis años después, la ley Can Spam deja sin resolver el problema del spam, EE. UU.: SC Magazine, archivado desde el original el 3 de septiembre de 2010

- ^ por ejemplo Oleg Nikolaenko

- ^ "Un hombre de Los Ángeles, el primer estadounidense condenado bajo la ley antispam, enfrenta años de prisión". AP. 17 de enero de 2007. Archivado desde el original el 10 de enero de 2019. Consultado el 9 de enero de 2019 .

- ^ "Los spammers continúan innovando: un estudio de IronPort muestra que el spam basado en imágenes, los ataques de "hit and run" y los volúmenes aumentados son las últimas amenazas para su bandeja de entrada" (nota de prensa). IronPort Systems. 28 de junio de 2006. Consultado el 5 de enero de 2007 .

- ^ ab "Informe sobre tendencias de amenazas en Internet en el primer trimestre de 2010" (PDF) (Comunicado de prensa). Commtouch Software Ltd. Consultado el 23 de septiembre de 2010 .

- ^ Charlie White (4 de julio de 2011). "El spam disminuyó un 82,22 % durante el año pasado". Mashable.com. Archivado desde el original el 13 de diciembre de 2012. Consultado el 10 de diciembre de 2012 .

- ^ "Spam" (en holandés). Symantec.cloud. Archivado desde el original el 14 de diciembre de 2012. Consultado el 10 de diciembre de 2012 .

- ^ Brad Templeton (8 de marzo de 2005). "Reacción al spam del DEC de 1978". Brad Templeton. Archivado desde el original el 30 de julio de 2013. Consultado el 21 de enero de 2007 .

- ^ Josh Halliday (10 de enero de 2011). "El nivel de correo no deseado vuelve a rebotar tras alcanzar un mínimo histórico". guardian.co.uk . Archivado desde el original el 2015-04-03 . Consultado el 2011-01-11 .

- ^ Waters, Darren (8 de abril de 2009). «El spam abruma los mensajes de correo electrónico». BBC News . Archivado desde el original el 2 de diciembre de 2012. Consultado el 10 de diciembre de 2012 .

- ^ "Programa de métricas de correo electrónico: la perspectiva de los operadores de red" (PDF) . Informe n.º 7: tercer y cuarto trimestres de 2007. Grupo de trabajo contra el abuso de la mensajería. Abril de 2008. Archivado desde el original (PDF) el 24 de julio de 2008. Consultado el 8 de mayo de 2008 .

{{cite journal}}: Requiere citar revista|journal=( ayuda ) - ^ "Programa de métricas de correo electrónico: la perspectiva de los operadores de red" (PDF) . Informe n.º 1: informe del cuarto trimestre de 2005. Grupo de trabajo contra el abuso de la mensajería. Marzo de 2006. Archivado desde el original (PDF) el 8 de diciembre de 2006. Consultado el 6 de enero de 2007 .

{{cite journal}}: Requiere citar revista|journal=( ayuda ) - ^ "Programa de métricas de correo electrónico: la perspectiva de los operadores de red" (PDF) . Informe n.º 2, primer trimestre de 2006. Grupo de trabajo contra el abuso de mensajes. Junio de 2006. Archivado desde el original (PDF) el 24 de septiembre de 2006. Consultado el 6 de enero de 2007 .

{{cite journal}}: Requiere citar revista|journal=( ayuda ) - ^ "IPWarmup.com - Estudio". Archivado desde el original el 2018-10-21 . Consultado el 2018-10-21 .

- ^ "Informe sobre el uso y la concienciación de la seguridad del correo electrónico de MAAWG 2010, Messing Anti-Abuse Working Group/Ipsos Public Affairs" (PDF) . Archivado (PDF) desde el original el 8 de marzo de 2013. Consultado el 10 de diciembre de 2012 .

- ^ Staff (18 de noviembre de 2004). «Bill Gates, la persona más atacada por spam». BBC News . Archivado desde el original el 2011-05-02 . Consultado el 23 de septiembre de 2010 .

- ^ Mike Wendland (2 de diciembre de 2004). "Ballmer comprueba mi problema de spam". Republicación de ACME Laboratories de un artículo que aparece en Detroit Free Press. Archivado desde el original el 17 de septiembre de 2010. Consultado el 23 de septiembre de 2010 . La fecha proporcionada corresponde al artículo original; la fecha de revisión para la republicación es el 8 de junio de 2005; está pendiente la verificación de que el contenido de la republicación es el mismo que el del artículo original .

- ^ Jef Poskanzer (15 de mayo de 2006). «Filtrado de correo». Laboratorios ACME. Archivado desde el original el 17 de septiembre de 2010. Consultado el 23 de septiembre de 2010 .

- ^ "El spam cuesta miles de millones". Archivado desde el original el 4 de septiembre de 2007. Consultado el 18 de enero de 2008 .

- ^ Sophos. «Sophos revela los «doce países sucios» que retransmiten spam» (Nota de prensa) . Consultado el 13 de abril de 2020 .

- ^ Registro de operaciones de spam conocidas Archivado el 12 de junio de 2007 en Wayback Machine ( ROKSO ).

- ^ "Sophos revela los países productores de spam de la 'Docena Sucia', agosto de 2004" (Comunicado de prensa). Sophos. 24 de agosto de 2004. Consultado el 6 de enero de 2007 .

- ^ "Sophos revela una docena sucia de países que retransmiten spam" (Nota de prensa). Sophos. 24 de julio de 2006. Consultado el 6 de enero de 2007 .

- ^ "Una investigación de Sophos revela una docena de naciones que transmiten spam de forma sucia" (Comunicado de prensa). Sophos. 11 de abril de 2007. Consultado el 15 de junio de 2007 .

- ^ "Sophos revela los países productores de spam de la 'Docena Sucia', julio de 2007" (Comunicado de prensa). Sophos. 18 de julio de 2007. Consultado el 24 de julio de 2007 .

- ^ "Sophos revela los 'Doce Sucios' países productores de spam en el tercer trimestre de 2007" (Comunicado de prensa). Sophos. 24 de octubre de 2007. Consultado el 9 de noviembre de 2007 .

- ^ "Sophos detalla los doce países que más spam retransmiten en el cuarto trimestre de 2007" (Comunicado de prensa). Sophos. 2008-02-11 . Consultado el 2008-02-12 .

- ^ "Sophos detalla los doce países que más spam retransmiten en el primer trimestre de 2008" (Comunicado de prensa). Sophos. 14 de abril de 2008. Consultado el 7 de junio de 2008 .

- ^ "En el tercer trimestre de 2008 se enviaron ocho veces más archivos adjuntos maliciosos a través de correos electrónicos no deseados" (Comunicado de prensa). Sophos. 27 de octubre de 2008. Consultado el 2 de noviembre de 2008 .

- ^ "Los spammers desafían la profecía de Bill Gates sobre la muerte del spam" (Comunicado de prensa). Sophos. 22 de enero de 2009. Consultado el 22 de enero de 2009 .

- ^ "Estadísticas de Spamhaus: los 10 principales". Base de datos de listas de bloqueo de Spamhaus (SBL) . Informe dinámico. The Spamhaus Project Ltd. Archivado desde el original el 10 de enero de 2007. Consultado el 6 de enero de 2007 .

{{cite web}}: CS1 maint: others (link) - ^ "El proyecto Spamhaus: los 10 peores países con botnets". Archivado desde el original el 22 de octubre de 2021. Consultado el 13 de diciembre de 2021 .

- ^ Shawn Hernan; James R. Cutler; David Harris (25 de noviembre de 1997). "I-005c: Medidas contra el spam de correo electrónico: detección y prevención del spam de correo electrónico". Boletines informativos sobre capacidad de asesoramiento sobre incidentes informáticos . Departamento de Energía de los Estados Unidos. Archivado desde el original el 4 de enero de 2007. Consultado el 6 de enero de 2007 .

- ^ Dada, Emmanuel Gbenga (2019). "Aprendizaje automático para el filtrado de correo no deseado: revisión, enfoques y problemas de investigación abiertos". Heliyon . 5 (6).

- ^ Blanzieri, Enrico (enero de 2008). "Un estudio sobre técnicas de filtrado de correo no deseado basadas en el aprendizaje" (PDF) . Informes técnicos de la Universidad de Trento (informe técnico n.° DIT-06-056).

- ^ Sapient Fridge (8 de julio de 2005). «Lista de proveedores de spamware». Spam Sights. Archivado desde el original el 11 de agosto de 2014. Consultado el 6 de enero de 2007 .

- ^ "Política de SBL y criterios de inclusión en la lista". The Spamhaus Project. 22 de diciembre de 2006. Archivado desde el original el 5 de enero de 2007. Consultado el 6 de enero de 2007 . La ubicación original estaba enFundamento de la SBL , archivado desde el original el 10-10-2004 , consultado el 12-10-2004; la página a la que se hace referencia es un objetivo de redireccionamiento automático desde la ubicación original

- ^ "Spamware: herramientas de recolección de direcciones de correo electrónico y software de envío masivo de correo electrónico anónimo". MX Logic (resumen alojado por Bit Pipe). 1 de octubre de 2004. Archivado desde el original el 23 de enero de 2007. Consultado el 6 de enero de 2007 .

{{cite journal}}: Cite journal requiere|journal=( ayuda ) el enlace aquí es a un resumen de un documento técnico; es necesario registrarse en la organización autora para obtener el documento técnico completo . - ^ "Definiciones de las palabras que utilizamos". Coalición contra el correo electrónico masivo no solicitado, Australia. Archivado desde el original el 6 de enero de 2007. Consultado el 6 de enero de 2007 .

- ^ "Vernon Schryver: Puede que seas un chiflado del antispam si...". Rhyolite.com. Archivado desde el original el 14 de octubre de 2012. Consultado el 10 de diciembre de 2012 .

- ^ "Richi'Blog". richi.co.uk . Archivado desde el original el 2008-05-15 . Consultado el 2008-03-17 .

Lectura adicional

- Dow, K; Serenko, A; Turel, O; Wong, J (2006), "Antecedentes y consecuencias de la satisfacción de los usuarios con los sistemas de correo electrónico", International Journal of e-Collaboration (PDF) , vol. 2, págs. 46–64.

- Sjouwerman, Stu; Posluns, Jeffrey, Dentro del cártel del spam: secretos comerciales del lado oscuro, Elsevier/Syngress; 1.ª edición, 27 de noviembre de 2004. ISBN 978-1-932266-86-3 .

Enlaces externos

Información de spam

- "¿Puede el spam enviarse? ¿Por qué el spam es perjudicial para el medio ambiente?", The Economist , 15 de junio de 2009.

Informes de spam

- Actividad de amenazas de correo electrónico a nivel mundial, Barracuda Central.

Informes gubernamentales y libros blancos de la industria

- Recopilación de direcciones de correo electrónico y eficacia de los filtros antispam (PDF) , Estados Unidos: FTC, archivado desde el original (PDF) el 2007-11-28 , consultado el 13 de octubre de 2007.

- Página de spam de la Electronic Frontier Foundation que contiene legislación, análisis e historiales de litigios

- ¿Por qué recibo todo este correo basura? Informe semestral de investigación sobre correo electrónico comercial no solicitado elaborado por el Centro para la Democracia y la Tecnología por el autor de Pegasus Mail y Mercury Mail Transport System , David Harris

- Libro blanco sobre spam: ahogarse en aguas residuales (PDF) , Pegasus Mail, archivado desde el original (PDF) el 28 de noviembre de 2007.