Delito cibernético

| Criminología |

|---|

|

| Principales teorías |

| Métodos |

| Subcampos y otras teorías importantes |

| Navegar |

Los delitos cibernéticos abarcan una amplia gama de actividades delictivas que se llevan a cabo mediante dispositivos y/o redes digitales . Estos delitos implican el uso de tecnología para cometer fraudes, robos de identidad, violaciones de datos, virus informáticos, estafas y otros actos maliciosos. Los ciberdelincuentes explotan las vulnerabilidades de los sistemas y redes informáticas para obtener acceso no autorizado, robar información confidencial, interrumpir servicios y causar daños financieros o a la reputación de personas, organizaciones y gobiernos. [1]

En 2000, el décimo Congreso de las Naciones Unidas sobre Prevención del Delito y Tratamiento del Delincuente clasificó los delitos cibernéticos en cinco categorías: acceso no autorizado, daño a datos o programas informáticos, sabotaje para obstaculizar el funcionamiento de un sistema o red informática, interceptación no autorizada de datos dentro de un sistema o red y espionaje informático. [1]

A nivel internacional, tanto actores estatales como no estatales participan en delitos cibernéticos, incluidos el espionaje , el robo financiero y otros delitos transfronterizos. Los delitos cibernéticos que cruzan fronteras internacionales e involucran las acciones de al menos un estado-nación a veces se denominan guerra cibernética . Warren Buffett ha dicho que el delito cibernético es el "problema número uno de la humanidad", [2] y que "plantea riesgos reales para la humanidad". [3]

El Informe de Riesgos Globales 2020 del Foro Económico Mundial (WEF) confirmó que los grupos organizados de delitos cibernéticos están uniendo fuerzas para cometer actividades delictivas en línea, al tiempo que estima que la probabilidad de su detección y procesamiento es inferior al 1 por ciento en los EE. UU. [4] También existen muchas preocupaciones sobre la privacidad en torno al ciberdelito cuando se intercepta o divulga información confidencial, legalmente o de otro modo.

El Informe de Riesgos Globales 2023 del Foro Económico Mundial clasifica el cibercrimen como uno de los 10 principales riesgos que enfrenta el mundo hoy y durante los próximos 10 años. [5] Si se lo considerara como un estado nacional, el cibercrimen sería la tercera economía más grande del mundo. [6] En cifras, se prevé que el cibercrimen cause más de 9 billones de dólares en daños en todo el mundo en 2024. [6]

Clasificaciones

Los delitos informáticos abarcan una amplia gama de actividades, entre las que se incluyen el fraude informático, los delitos financieros , las estafas, el tráfico cibernético y el fraude publicitario . [7] [8]

Fraude informático

El fraude informático es el acto de utilizar una computadora para tomar o alterar datos electrónicos, o para obtener un uso ilícito de una computadora o sistema. [9] El fraude informático que implica el uso de Internet también se denomina fraude por Internet . La definición legal de fraude informático varía según la jurisdicción, pero generalmente implica acceder a una computadora sin permiso o autorización.

Las formas de fraude informático incluyen la piratería informática para alterar información, la distribución de códigos maliciosos como gusanos o virus informáticos , la instalación de malware o spyware para robar datos, el phishing y las estafas de pago por adelantado . [10]

Se pueden cometer otras formas de fraude mediante sistemas informáticos, como el fraude bancario , el robo de identidad , la extorsión y el robo de información clasificada . Estos tipos de delitos suelen dar lugar a la pérdida de información personal o financiera.

Fábrica de fraudes

Una fábrica de fraude es un conjunto de grandes organizaciones de fraude que generalmente involucran operaciones de fraude cibernético y tráfico de personas .

Ciberterrorismo

El término ciberterrorismo se refiere a actos de terrorismo cometidos mediante el uso del ciberespacio o de recursos informáticos. [11] Los actos de interrupción de redes informáticas y computadoras personales a través de virus , gusanos , phishing , software malicioso , hardware o scripts de programación pueden ser formas de ciberterrorismo. [12]

Los funcionarios gubernamentales y los especialistas en seguridad de la tecnología de la información (TI) han documentado un aumento significativo de los problemas de red y estafas en servidores desde principios de 2001. En los Estados Unidos existe una creciente preocupación por parte de agencias como la Oficina Federal de Investigaciones (FBI) y la Agencia Central de Inteligencia (CIA). [13]

Ciberextorsión

La ciberextorsión ocurre cuando un sitio web, un servidor de correo electrónico o un sistema informático se ve sometido o amenazado por piratas informáticos maliciosos, a menudo mediante ataques de denegación de servicio . Los extorsionadores cibernéticos exigen dinero a cambio de prometer detener los ataques y brindar "protección". Según el FBI, los extorsionadores cibernéticos atacan cada vez más sitios web y redes corporativas, paralizando su capacidad de operar y exigiendo pagos para restablecer su servicio. Cada mes se denuncian más de 20 casos al FBI, y muchos no se denuncian para mantener el nombre de la víctima fuera del dominio público. Los perpetradores a menudo utilizan un ataque distribuido de denegación de servicio . [14] Sin embargo, existen otras técnicas de ciberextorsión, como el doxing y el bug poaching . Un ejemplo de ciberextorsión fue el hackeo de Sony de 2014. [ 15]

Ransomware

El ransomware es un tipo de malware que se utiliza en la ciberextorsión para restringir el acceso a los archivos, a veces amenazando con borrar los datos de forma permanente a menos que se pague un rescate. El ransomware es un problema mundial, con más de 300 millones de ataques en todo el mundo en 2021. Según el Informe sobre la amenaza del ransomware de Unit 42 de 2022, en 2021 la demanda media de rescate en los casos gestionados por Norton aumentó un 144 por ciento hasta los 2,2 millones de dólares, y hubo un aumento del 85 por ciento en el número de víctimas cuya información personal se mostró en los volcados de información de la dark web. [16] Una pérdida de casi 400 millones de dólares en 2021 y 2022 es solo una de las estadísticas que muestran el impacto de los ataques de ransomware en la gente común. [17]

Tráfico cibernético

El tráfico cibernético es el transporte de víctimas con fines tales como la prostitución forzada o la transmisión en vivo de actos sexuales forzados o violación por cámara web. [18] [19] [20] [21] Las víctimas son secuestradas, amenazadas o engañadas y trasladadas a "guaridas de cibersexo". [22] [23] [24] Las guaridas pueden estar en cualquier lugar donde los traficantes de cibersexo tengan una computadora, tableta o teléfono con conexión a Internet. [20] Los perpetradores utilizan redes sociales , videoconferencias , páginas de citas, salas de chat en línea, aplicaciones, sitios web oscuros , [25] y otras plataformas. [26] Utilizan sistemas de pago en línea [25] [27] [28] y criptomonedas para ocultar sus identidades. [29] Anualmente se envían millones de informes de incidentes de cibersexo a las autoridades. [30] Se necesitan nuevas leyes y procedimientos policiales para combatir este tipo de ciberdelito. [31]

Según un informe reciente de la Organización Internacional del Trabajo, se estima que hay 6,3 millones de víctimas de trata cibernética. [32] Esta cifra incluye a alrededor de 1,7 millones de víctimas infantiles . Un ejemplo de trata cibernética es el caso de la sala N de Corea del Sur , ocurrido entre 2018 y 2020. [33]

Guerra cibernética

Según el Departamento de Defensa de los Estados Unidos , el ciberespacio se ha convertido en un escenario de amenazas a la seguridad nacional a raíz de varios acontecimientos recientes de importancia geoestratégica, incluido el ataque a la infraestructura de Estonia en 2007, presuntamente perpetrado por piratas informáticos rusos. En agosto de 2008, Rusia volvió a realizar ciberataques contra Georgia . Temiendo que tales ataques puedan convertirse en una parte normal de las guerras futuras entre estados-nación, los comandantes militares ven la necesidad de desarrollar operaciones en el ciberespacio. [34]

Las computadoras como herramienta

Cuando una persona es el objetivo de un delito cibernético, el ordenador suele ser la herramienta, no el objetivo. Estos delitos, que suelen explotar las debilidades humanas, no suelen requerir muchos conocimientos técnicos. Son los tipos de delitos que existen desde hace siglos en el mundo offline. A los delincuentes simplemente se les ha proporcionado una herramienta que aumenta su grupo de víctimas potenciales y las hace más difíciles de rastrear y detener. [35]

Los delitos que utilizan redes o dispositivos informáticos para alcanzar otros fines incluyen:

- Fraude y robo de identidad (aunque cada vez más se recurre a malware, piratería informática o phishing, lo que lo convierte en un ejemplo de "computadora como objetivo" y "computadora como herramienta")

- Guerra de información

- Estafas de phishing

- Correo basura

- Propagación de contenido ilegal, obsceno u ofensivo , incluido el acoso y las amenazas.

El envío no solicitado de correo electrónico masivo con fines comerciales (spam) es ilegal en algunas jurisdicciones .

El phishing se propaga principalmente por correo electrónico. Los correos electrónicos de phishing pueden contener enlaces a otros sitios web afectados por malware. [36] O pueden contener enlaces a sitios web falsos de banca en línea u otros sitios web utilizados para robar información de cuentas privadas.

Contenido obsceno u ofensivo

El contenido de los sitios web y otras comunicaciones electrónicas puede ser desagradable, obsceno u ofensivo por diversas razones. En algunos casos, puede ser ilegal. El contenido que es ilegal varía mucho de un país a otro, e incluso dentro de una misma nación. Es un área delicada en la que los tribunales pueden intervenir para arbitrar entre grupos con creencias firmes.

Un área de la pornografía en Internet que ha sido objeto de los mayores esfuerzos para reducirla es la pornografía infantil , que es ilegal en la mayoría de las jurisdicciones del mundo. [ cita requerida ]

Fraude publicitario

Los fraudes publicitarios son particularmente populares entre los ciberdelincuentes, ya que son lucrativos y es poco probable que se persigan. [37] Jean-Loup Richet, profesor de la Sorbonne Business School , clasificó la gran variedad de fraudes publicitarios cometidos por los ciberdelincuentes en tres categorías: fraude de identidad, fraude de atribución y servicios de fraude publicitario. [8]

El fraude de identidad tiene como objetivo hacerse pasar por usuarios reales e inflar las cifras de audiencia. Las técnicas utilizadas para el fraude de identidad incluyen tráfico de bots (que proviene de una empresa de alojamiento, un centro de datos o dispositivos comprometidos); relleno de cookies ; falsificación de características del usuario, como ubicación y tipo de navegador; tráfico social falso (engañar a los usuarios en las redes sociales para que visiten el sitio web publicitado); y cuentas de redes sociales falsas que hacen que un bot parezca legítimo.

El fraude de atribución se hace pasar por las actividades de usuarios reales, como clics y conversaciones. Muchas técnicas de fraude publicitario pertenecen a esta categoría: el uso de dispositivos pirateados e infectados con malware como parte de una red de bots ; granjas de clics (empresas en las que se paga a empleados con salarios bajos por hacer clic o participar en conversaciones); navegación incentivada; abuso de la ubicación de videos (entregados en espacios de banners de visualización); anuncios ocultos (que nunca serán vistos por usuarios reales); suplantación de dominio (anuncios publicados en un sitio web falso); y clickjacking, en el que se obliga al usuario a hacer clic en un anuncio.

Los servicios de fraude publicitario incluyen toda la infraestructura en línea y los servicios de alojamiento que podrían ser necesarios para llevar a cabo fraudes de identidad o atribución. Los servicios pueden incluir la creación de sitios web spam (redes falsas de sitios web que proporcionan enlaces de retroceso artificiales), servicios de construcción de enlaces, servicios de alojamiento o páginas falsas y fraudulentas que se hacen pasar por una marca famosa.

Acoso en línea

Los ejemplos y la perspectiva de esta sección pueden no representar una visión global del tema . ( Marzo de 2016 ) |

Mientras que el contenido puede ser ofensivo de una manera no específica, el acoso dirige obscenidades y comentarios despectivos a individuos específicos, a menudo centrándose en el género, la raza , la religión, la nacionalidad o la orientación sexual.

Cometer un delito utilizando una computadora puede dar lugar a una sentencia más severa. Por ejemplo, en el caso de Estados Unidos contra Neil Scott Kramer , el acusado recibió una sentencia más severa de acuerdo con el Manual de Pautas de Sentencia de los EE. UU. §2G1.3(b)(3) por el uso de un teléfono celular para "persuadir, inducir, seducir, coaccionar o facilitar el viaje del menor a participar en una conducta sexual prohibida". Kramer apeló la sentencia con el argumento de que no había pruebas suficientes para condenarlo en virtud de este estatuto porque su cargo incluía persuadir a través de un dispositivo informático y su teléfono celular técnicamente no es una computadora. Aunque Kramer intentó argumentar este punto, el Manual de Pautas de Sentencia de los EE. UU. establece que el término "computadora" significa "un dispositivo electrónico, magnético, óptico, electroquímico u otro dispositivo de procesamiento de datos de alta velocidad que realiza funciones lógicas, aritméticas o de almacenamiento, e incluye cualquier instalación de almacenamiento de datos o instalación de comunicaciones directamente relacionada con dicho dispositivo o que funcione en conjunción con él".

En Estados Unidos, al menos 41 estados han aprobado leyes y reglamentos que consideran el acoso extremo en línea como un acto delictivo. Estos actos también pueden ser perseguidos a nivel federal, debido a la Sección 2261A del Título 18 del Código de los Estados Unidos, que establece que el uso de computadoras para amenazar o acosar puede conllevar una pena de hasta 20 años de prisión. [38]

Varios países, además de los EE. UU., también han creado leyes para combatir el acoso en línea. En China, un país con más del 20 por ciento de los usuarios de Internet del mundo, en respuesta al incidente de acoso del motor de búsqueda Human Flesh , la Oficina de Asuntos Legislativos del Consejo de Estado aprobó una ley estricta contra el acoso cibernético. [39] [40] El Reino Unido aprobó la Ley de Comunicaciones Maliciosas , que establece que el envío de mensajes o cartas electrónicamente que el gobierno considere "indecentes o groseramente ofensivos" y/o lenguaje destinado a causar "angustia y ansiedad" puede dar lugar a una pena de prisión de seis meses y una multa potencialmente elevada. [41] [42] Australia, si bien no aborda directamente la cuestión del acoso, incluye la mayoría de las formas de acoso en línea en la Ley del Código Penal de 1995. El uso de las telecomunicaciones para enviar amenazas, acosar o causar ofensas es una violación directa de esta ley. [43]

Aunque la libertad de expresión está protegida por la ley en la mayoría de las sociedades democráticas, no incluye todos los tipos de expresión. Las amenazas verbales o escritas pueden ser criminalizadas porque dañan o intimidan. Esto se aplica a las amenazas en línea o relacionadas con la red.

El acoso cibernético ha aumentado drásticamente con la creciente popularidad de las redes sociales en línea. En enero de 2020, el 44 por ciento de los usuarios adultos de Internet en los Estados Unidos habían "experimentado personalmente acoso en línea". [44] El acoso en línea a los niños a menudo tiene efectos negativos e incluso potencialmente mortales. Según una encuesta de 2021, el 41 por ciento de los niños desarrollan ansiedad social, el 37 por ciento desarrollan depresión y el 26 por ciento tienen pensamientos suicidas. [45]

Se descubrió que los Emiratos Árabes Unidos habían comprado el software espía para móviles Pegasus del Grupo NSO para la vigilancia masiva y una campaña de acoso a destacados activistas y periodistas, entre ellos Ahmed Mansoor , la princesa Latifa , la princesa Haya y otros. Ghada Owais fue una de las muchas periodistas y activistas de alto perfil que fueron objeto de los ataques. Presentó una demanda contra el gobernante de los Emiratos Árabes Unidos, Mohamed bin Zayed Al Nahyan, junto con otros acusados, acusándolos de compartir sus fotos en línea. [46]

Tráfico de drogas

Los mercados de la darknet se utilizan para comprar y vender drogas recreativas en línea. Algunos traficantes de drogas utilizan herramientas de mensajería cifrada para comunicarse con mulas de drogas o clientes potenciales. El sitio web de la darknet Silk Road , que comenzó a operar en 2011, fue el primer mercado en línea importante para drogas. Fue cerrado permanentemente en octubre de 2013 por el FBI y Europol. Después de que Silk Road 2.0 dejara de funcionar, surgió Silk Road 3 Reloaded. Sin embargo, era solo un mercado más antiguo llamado Diabolus Market que usaba el nombre Silk Road para obtener más exposición del éxito anterior de la marca Silk Road. [47]

Los mercados de la darknet han experimentado un aumento de tráfico en los últimos años por muchas razones, como las compras anónimas y, a menudo, un sistema de reseñas de otros compradores. [48] Hay muchas formas en las que los mercados de la darknet pueden drenar económicamente a las personas. Tanto los vendedores como los clientes hacen todo lo posible para mantener sus identidades en secreto mientras están en línea. Las herramientas que se utilizan habitualmente para ocultar su presencia en línea incluyen las redes privadas virtuales (VPN) , Tails y el navegador Tor . Los mercados de la darknet atraen a los clientes haciéndolos sentir cómodos. Aunque las personas pueden acceder fácilmente a un navegador Tor, en realidad acceder a un mercado ilícito no es tan sencillo como escribirlo en un motor de búsqueda, como se haría con Google. Los mercados de la darknet tienen enlaces especiales que cambian con frecuencia y terminan en .onion en lugar de las típicas extensiones de dominio .com , .net y .org . Para aumentar la privacidad, la moneda más frecuente en estos mercados es Bitcoin, que permite que las transacciones sean anónimas. [49]

Un problema al que se enfrentan a veces los usuarios de los mercados es la estafa de salida. [50] Es decir, un vendedor con una calificación alta actúa como si estuviera vendiendo en el mercado y hace que los usuarios paguen por productos que nunca reciben. [51] Luego, el vendedor cierra su cuenta después de recibir dinero de varios compradores y nunca enviar lo que se pagó. Los vendedores, todos los cuales están involucrados en actividades ilegales, no tienen ninguna razón para no participar en la estafa de salida cuando ya no quieren ser vendedores. En 2019, un mercado entero conocido como Wall Street Market supuestamente realizó una estafa de salida, robando $ 30 millones de dólares en bitcoin. [52]

El FBI ha tomado medidas enérgicas contra estos mercados. En julio de 2017, el FBI se apoderó de uno de los mercados más grandes, comúnmente llamado Alphabay , que reabrió en agosto de 2021 bajo el control de DeSnake, uno de los administradores originales. [53] [54] Los investigadores se hacen pasar por compradores y piden productos a vendedores de la darknet con la esperanza de que los vendedores dejen un rastro que los investigadores puedan seguir. En un caso, un investigador se hizo pasar por vendedor de armas de fuego y, durante seis meses, la gente les compró y proporcionó direcciones de domicilio. [55] El FBI pudo realizar más de una docena de arrestos durante esta investigación de seis meses. [55] Otra ofensiva se centró en los vendedores que vendían fentanilo y opiáceos . Con miles de personas muriendo cada año debido a una sobredosis de drogas, los investigadores han hecho de la venta de drogas por Internet una prioridad. [56] Muchos vendedores no se dan cuenta de los cargos penales adicionales que conlleva la venta de drogas en línea, como el lavado de dinero y el uso ilegal del correo. [57] En 2019, un vendedor fue sentenciado a 10 años de prisión después de vender cocaína y metanfetamina bajo el nombre de JetSetLife. [58] Pero a pesar de la gran cantidad de tiempo que los investigadores dedican a rastrear a las personas, en 2018 solo se identificaron 65 sospechosos que compraron y vendieron productos ilegales en algunos de los mercados más grandes. [59] Mientras tanto, miles de transacciones tienen lugar diariamente en estos mercados.

Incidentes notables

- Uno de los delitos informáticos bancarios de más alto perfil ocurrió en un lapso de tres años a partir de 1970. El cajero jefe de la sucursal de Park Avenue del Union Dime Savings Bank de Nueva York robó más de 1,5 millones de dólares de cientos de cuentas. [60]

- Un grupo de piratas informáticos llamado MOD (Masters of Deception) supuestamente robó contraseñas y datos técnicos de Pacific Bell , Nynex y otras compañías telefónicas, así como de varias agencias de crédito importantes y dos importantes universidades. Los daños causados fueron cuantiosos; una empresa, Southwestern Bell , sufrió pérdidas por 370.000 dólares. [60]

- En 1983, un estudiante de 19 años de la UCLA utilizó su PC para entrar en un sistema de comunicaciones internacionales del Departamento de Defensa. [60]

- Entre 1995 y 1998, el servicio de televisión por satélite SKY-TV , encriptado y de pago por visión, de Newscorp fue atacado varias veces durante una carrera armamentista tecnológica en curso entre un grupo de piratas informáticos paneuropeos y Newscorp. La motivación original de los piratas informáticos era ver repeticiones de Star Trek en Alemania, algo para lo que Newscorp no tenía permiso de derechos de autor. [61]

- El 26 de marzo de 1999, el gusano Melissa infectó un documento en la computadora de una víctima y luego envió automáticamente por correo electrónico ese documento y una copia del virus a otras personas.

- En febrero de 2000, un individuo que se hacía llamar MafiaBoy inició una serie de ataques de denegación de servicio contra sitios web de alto perfil, entre ellos Yahoo!, Dell , Inc. , E*TRADE , eBay y CNN . Entre los ordenadores zombi que enviaban pings en los ataques de denegación de servicio distribuidos se encontraban unos 50 ordenadores de la Universidad de Stanford , junto con ordenadores de la Universidad de California en Santa Bárbara. El 3 de agosto de 2000, los fiscales federales canadienses acusaron a MafiaBoy de 54 cargos de acceso ilegal a ordenadores.

- El gusano Stuxnet corrompió los microprocesadores SCADA, particularmente los tipos utilizados en los controladores de centrífugas Siemens .

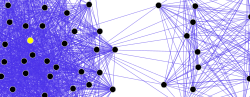

- La Red Empresarial Rusa (RBN) se registró como sitio de Internet en 2006. Al principio, gran parte de su actividad era legítima, pero al parecer los fundadores pronto descubrieron que era más rentable albergar actividades ilegítimas y ofrecer sus servicios a delincuentes. VeriSign ha descrito a la RBN como "la peor de las malas". [62] Proporciona servicios de alojamiento web y acceso a Internet a todo tipo de actividades delictivas y objetables que generan hasta 150 millones de dólares en un año. Se especializa en el robo de identidad personal para su reventa. Es el creador de MPack y un supuesto operador de la ahora desaparecida botnet Storm .

- El 2 de marzo de 2010, investigadores españoles arrestaron a tres hombres sospechosos de haber infectado más de 13 millones de ordenadores en todo el mundo. La red de bots de ordenadores infectados incluía equipos de más de la mitad de las empresas de Fortune 1000 y de más de 40 bancos importantes, según los investigadores. [63]

- En agosto de 2010, el Departamento de Seguridad Nacional de Estados Unidos desmanteló la red internacional de pederastia Dreamboard. El sitio web contaba con aproximadamente 600 miembros y podría haber distribuido hasta 123 terabytes de pornografía infantil (aproximadamente el equivalente a 16.000 DVD). Hasta la fecha, este es el mayor procesamiento de una red internacional de pornografía infantil en Estados Unidos; se realizaron 52 arrestos en todo el mundo. [64]

- En enero de 2012, Zappos.com sufrió una violación de seguridad que comprometió los números de tarjetas de crédito, información personal y direcciones de facturación y envío de hasta 24 millones de clientes. [65]

- En junio de 2012, LinkedIn y eHarmony fueron atacados y 65 millones de hashes de contraseñas se vieron comprometidos. Se descifraron 30.000 contraseñas y se publicaron en Internet 1,5 millones de contraseñas de eHarmony. [66]

- En diciembre de 2012, el sitio web de Wells Fargo sufrió un ataque de denegación de servicio que potencialmente comprometió a 70 millones de clientes y 8,5 millones de visitantes activos. Otros bancos que se cree que fueron afectados fueron Bank of America , JP Morgan , US Bank y PNC Financial Services . [67]

- El 23 de abril de 2013, la cuenta de Twitter de Associated Press fue hackeada. El hacker publicó un tuit falso sobre ataques ficticios a la Casa Blanca que, según afirmaba, habían dejado herido al entonces presidente Obama . [68] El tuit falso provocó una breve caída de 130 puntos en el Promedio Industrial Dow Jones , la eliminación de 136.000 millones de dólares del índice S&P 500 , [69] y la suspensión temporal de la cuenta de Twitter de AP. El Dow Jones recuperó posteriormente sus ganancias de la sesión.

- En mayo de 2017, 74 países registraron un ciberdelito de ransomware llamado " WannaCry ". [70]

- Según se informa, el acceso ilícito a los sensores de las cámaras, los sensores de los micrófonos, los contactos de la agenda telefónica, todas las aplicaciones habilitadas para Internet y los metadatos de los teléfonos móviles con Android e iOS fue proporcionado por un software espía israelí que se encontró en funcionamiento en al menos 46 estados-nación de todo el mundo. Entre los objetivos se encontraban periodistas, miembros de la realeza y funcionarios gubernamentales. [71] [72] [73] Las acusaciones anteriores de que las empresas de armas israelíes estaban entrometiéndose en la telefonía internacional [74] y los teléfonos inteligentes [75] han sido eclipsadas por las revelaciones del software espía Pegasus de 2018 .

- En diciembre de 2019, funcionarios de inteligencia de Estados Unidos y The New York Times revelaron que ToTok , una aplicación de mensajería ampliamente utilizada en los Emiratos Árabes Unidos , es una herramienta de espionaje para los EAU. Una investigación reveló que el gobierno emiratí estaba intentando rastrear cada conversación, movimiento, relación, cita, sonido e imagen de quienes instalaron la aplicación en sus teléfonos. [76]

Lucha contra los delitos informáticos

Debido a que los cibercriminales utilizan Internet para realizar ataques y delitos transfronterizos, el proceso de persecución de los cibercriminales ha sido difícil. El número de vulnerabilidades que un cibercriminal podría utilizar como puntos de oportunidad para explotar también ha aumentado con los años. Solo entre 2008 y 2014, ha habido un aumento del 17,75 % en las vulnerabilidades en todos los dispositivos en línea. [77] El alcance expansivo de Internet hace que el daño infligido a las personas se magnifique, ya que muchos métodos de ciberdelito tienen la oportunidad de llegar a muchas personas. La disponibilidad de espacios virtuales [78] ha permitido que el ciberdelito se convierta en algo cotidiano. [79] En 2018, el Centro de Denuncias de Delitos en Internet recibió 351.937 denuncias de ciberdelito, lo que provocó una pérdida de 2.700 millones de dólares. [80]

Investigación

En una investigación criminal, una computadora puede ser una fuente de evidencia (ver análisis forense digital ). Incluso cuando una computadora no se utiliza directamente con fines criminales, puede contener registros de valor para los investigadores criminales en forma de un archivo de registro . En muchos países, [81] los proveedores de servicios de Internet están obligados por ley a conservar sus archivos de registro durante un período de tiempo predeterminado.

Existen muchas formas de cometer delitos cibernéticos, y las investigaciones suelen comenzar con el rastreo de una dirección IP ; sin embargo, eso no necesariamente permite a los detectives resolver un caso. Diferentes tipos de delitos de alta tecnología también pueden incluir elementos de delitos de baja tecnología, y viceversa, lo que hace que los investigadores de delitos cibernéticos sean una parte indispensable de la aplicación de la ley moderna. Los métodos de trabajo de los detectives de delitos cibernéticos son dinámicos y mejoran constantemente, ya sea en unidades policiales cerradas o en el marco de la cooperación internacional. [82]

En los Estados Unidos, el FBI [83] y el Departamento de Seguridad Nacional (DHS) [84] son agencias gubernamentales que combaten el cibercrimen. El FBI ha capacitado a agentes y analistas en cibercrimen ubicados en sus oficinas de campo y sedes. [83] En el DHS, el Servicio Secreto tiene una Sección de Inteligencia Cibernética que trabaja para apuntar a los ciberdelitos financieros. Combaten el cibercrimen internacional y trabajan para proteger a instituciones como los bancos de intrusiones y violaciones de información. Con sede en Alabama, el Servicio Secreto y la Oficina de Servicios de Fiscalía de Alabama trabajan juntos para capacitar a profesionales en la aplicación de la ley en el Instituto Nacional de Informática Forense. [84] [85] [86] El NCFI proporciona "a los miembros estatales y locales de la comunidad de aplicación de la ley capacitación en respuesta a incidentes cibernéticos, investigación y examen forense en respuesta a incidentes cibernéticos, investigación y examen forense". [86]

La investigación de delitos cibernéticos en los Estados Unidos y en todo el mundo a menudo requiere asociaciones. Dentro de los Estados Unidos, los delitos cibernéticos pueden ser investigados por las fuerzas del orden, el Departamento de Seguridad Nacional, entre otras agencias federales. Sin embargo, a medida que el mundo se vuelve más dependiente de la tecnología, los ataques cibernéticos y los delitos cibernéticos se expandirán a medida que los actores de amenazas continuarán explotando las debilidades en la protección y las vulnerabilidades existentes para lograr sus objetivos finales, que a menudo son el robo o la exfiltración de datos. Para combatir los delitos cibernéticos, el Servicio Secreto de los Estados Unidos mantiene un Grupo de Trabajo sobre Delitos Electrónicos que se extiende más allá de los Estados Unidos, ya que ayuda a localizar a los actores de amenazas que se encuentran en todo el mundo y cometen delitos cibernéticos dentro de los Estados Unidos. El Servicio Secreto también es responsable del Instituto Nacional de Informática Forense, que permite a las fuerzas del orden y a los funcionarios judiciales recibir capacitación e información sobre cómo combatir los delitos cibernéticos. El Servicio de Inmigración y Control de Aduanas de los Estados Unidos es responsable del Centro de Delitos Cibernéticos (C3), que proporciona servicios relacionados con los delitos cibernéticos para agencias federales, estatales, locales e internacionales. Por último, Estados Unidos también cuenta con recursos relacionados con la notificación de incidentes cibernéticos por parte de las fuerzas del orden, para permitir que las agencias locales y estatales comprendan cómo, cuándo y qué se debe notificar como incidente cibernético al gobierno federal. [87]

Dado que los ciberdelincuentes suelen utilizar el cifrado y otras técnicas para ocultar su identidad y ubicación, puede resultar difícil rastrear a un autor después de que se ha cometido un delito, por lo que las medidas de prevención son cruciales. [79] [88]

Prevención

El Departamento de Seguridad Nacional también instituyó el Programa de Diagnóstico y Mitigación Continuos (CDM, por sus siglas en inglés). [89] El Programa CDM monitorea y protege las redes gubernamentales rastreando los riesgos de la red e informando al personal del sistema para que pueda tomar medidas. En un intento por detectar intrusiones antes de que se produzcan daños, el DHS creó los Servicios Mejorados de Ciberseguridad (ECS, por sus siglas en inglés). [90] La Agencia de Seguridad Cibernética y de Infraestructura aprueba a los socios privados que brindan servicios de detección y prevención de intrusiones a través del ECS. [90] [91]

Los profesionales de la ciberseguridad se han mostrado escépticos respecto de las estrategias centradas en la prevención. [92] También se ha puesto en tela de juicio el modo de uso de los productos de ciberseguridad. Shuman Ghosemajumder ha sostenido que el uso de una combinación de productos para la seguridad por parte de empresas individuales no es un enfoque escalable y ha abogado por el uso de la tecnología de ciberseguridad principalmente a nivel de plataforma. [93]

A nivel personal, existen algunas estrategias disponibles para defenderse del ciberdelito: [94]

- Mantenga su software y sistema operativo actualizados para beneficiarse de los parches de seguridad

- Usar software antivirus que pueda detectar y eliminar amenazas maliciosas

- Utilice contraseñas seguras con una variedad de caracteres que no sean fáciles de adivinar.

- Abstenerse de abrir archivos adjuntos de correos electrónicos no deseados

- No haga clic en enlaces de correos electrónicos no deseados

- No proporcione información personal a través de Internet a menos que pueda verificar que el destino es seguro.

- Contacte a las empresas sobre solicitudes sospechosas de su información

Legislación

Debido a la debilidad de las leyes, los cibercriminales que operan desde países en desarrollo a menudo pueden evadir la detección y el procesamiento. En países como Filipinas , las leyes contra el cibercrimen son débiles o a veces inexistentes. Los cibercriminales pueden entonces atacar desde el otro lado de las fronteras internacionales y pasar desapercibidos. Incluso cuando son identificados, estos criminales generalmente pueden evitar ser extraditados a un país como los EE. UU. que tiene leyes que permiten el procesamiento. Por esta razón, agencias como el FBI han usado el engaño y el subterfugio para atrapar a los criminales. Por ejemplo, dos piratas informáticos rusos habían estado evadiendo al FBI durante algún tiempo. El FBI creó una empresa de computación falsa con sede en Seattle, Washington. Procedieron a atraer a los dos hombres rusos a los Estados Unidos ofreciéndoles trabajo en esta empresa. Una vez completada la entrevista, los sospechosos fueron arrestados. Trucos ingeniosos como ese son a veces una parte necesaria para atrapar a los cibercriminales cuando las leyes débiles y la cooperación internacional limitada lo hacen imposible de otra manera. [95]

La primera ley relacionada con la ciberseguridad en los Estados Unidos fue la Ley de Privacidad de 1974, que solo era obligatoria para las agencias federales para garantizar la privacidad y la protección de la información de identificación personal (PII). Sin embargo, desde 1974, en los Estados Unidos se han redactado e implementado otras leyes y regulaciones, pero aún existe una brecha en la respuesta a los delitos cibernéticos actuales. La ley relacionada con la ciberseguridad más reciente, según el NIST, fue la Ley de Ciberseguridad para Pequeñas Empresas del NIST, que se publicó en 2018 y proporciona pautas a las pequeñas empresas para garantizar que los riesgos de ciberseguridad se identifiquen y aborden con precisión. [96]

Durante la presidencia de Barack Obama, en diciembre de 2014 se aprobaron tres proyectos de ley relacionados con la ciberseguridad. El primero fue la Ley de Modernización de la Seguridad de la Información Federal de 2014, el segundo fue la Ley de Protección Nacional de la Ciberseguridad de 2014 y el tercero fue la Ley de Mejora de la Ciberseguridad de 2014. Aunque la Ley de Modernización de la Seguridad de la Información Federal de 2014 fue solo una actualización de una versión anterior de la ley, se centró en las prácticas que debían cumplir las agencias federales en relación con la ciberseguridad. Mientras que la Ley de Protección Nacional de la Ciberseguridad de 2014 tenía como objetivo aumentar la cantidad de intercambio de información que se produce en el sector federal y privado para mejorar la ciberseguridad entre las industrias. Por último, la Ley de Mejora de la Ciberseguridad de 2014 se relaciona con la investigación y la educación en materia de ciberseguridad. [97]

En abril de 2015, el entonces presidente Barack Obama emitió una orden ejecutiva que permite a Estados Unidos congelar los activos de los ciberdelincuentes condenados y bloquear su actividad económica dentro de Estados Unidos. [98]

La Unión Europea adoptó la Directiva 2013/40/UE sobre delitos cibernéticos, que fue desarrollada en el Convenio sobre delitos cibernéticos del Consejo de Europa . [99]

No son sólo los Estados Unidos y la Unión Europea los que han estado introduciendo medidas contra el cibercrimen. El 31 de mayo de 2017, China anunció que su nueva ley de ciberseguridad estaba entrando en vigor. [100]

En Australia, la legislación para combatir el ciberdelito incluye la Ley del Código Penal de 1995 , la Ley de Telecomunicaciones de 1997 y la Ley de Mejora de la Seguridad en Línea de 2015.

Sanciones

Las sanciones por delitos informáticos en el estado de Nueva York pueden variar desde una multa y un breve período de prisión por un delito menor de Clase A, como el uso no autorizado de una computadora, hasta 3 a 15 años de prisión por un delito grave de Clase C, como la manipulación de una computadora en primer grado. [101]

Sin embargo, algunas empresas privadas han contratado a algunos ex cibercriminales como expertos en seguridad de la información debido a su conocimiento interno de los delitos informáticos, un fenómeno que teóricamente podría crear incentivos perversos . Una posible respuesta a esto es que los tribunales prohíban a los piratas informáticos condenados utilizar Internet o las computadoras, incluso después de haber sido liberados de prisión, aunque a medida que las computadoras e Internet se vuelven cada vez más centrales en la vida cotidiana, este tipo de castigo se vuelve cada vez más draconiano. Se han desarrollado enfoques matizados que gestionan el comportamiento de los ciberdelincuentes sin recurrir a prohibiciones totales de las computadoras o Internet. [102] Estos enfoques implican restringir a las personas a dispositivos específicos que están sujetos a monitoreo o registros por parte de los funcionarios de libertad condicional o de libertad bajo palabra. [103]

Conciencia

El cibercrimen es una amenaza cada vez más importante en nuestra sociedad. Según el informe State of Cybersecurity de Accenture, los ataques de seguridad aumentaron un 31% de 2020 a 2021. El número de ataques por empresa aumentó de 206 a 270. Debido a esta creciente amenaza, la importancia de crear conciencia sobre las medidas para proteger la información y las tácticas que utilizan los delincuentes para robar esa información es primordial. Sin embargo, a pesar de que el cibercrimen se está convirtiendo en un problema cada vez mayor, muchas personas no son conscientes de la gravedad de este problema. Esto podría atribuirse a la falta de experiencia y conocimiento de las cuestiones tecnológicas. Se producen 1,5 millones de ciberataques al año, lo que significa que hay más de 4.000 ataques al día, 170 ataques cada hora o casi tres ataques cada minuto, y los estudios muestran que solo el 16 por ciento de las víctimas habían pedido a las personas que estaban llevando a cabo los ataques que pararan. [104] El estudio de Comparitech de 2023 muestra que las víctimas de delitos cibernéticos han alcanzado un máximo de 71 millones al año, lo que significa que hay un ciberataque cada 39 segundos. [105] Cualquiera que use Internet por cualquier motivo puede ser víctima, por lo que es importante saber cómo protegerse mientras está en línea.

Inteligencia

A medida que proliferaba el cibercrimen, se desarrolló un ecosistema profesional para apoyar a individuos y grupos que buscaban sacar provecho de las actividades delictivas. El ecosistema se ha vuelto bastante especializado e incluye desarrolladores de malware, operadores de botnets, grupos profesionales de cibercrimen, grupos especializados en la venta de contenido robado, etc. Algunas de las principales empresas de ciberseguridad tienen las habilidades y los recursos para seguir las actividades de estos individuos y grupos. [106] Una amplia variedad de información que se puede utilizar con fines defensivos está disponible en estas fuentes, por ejemplo, indicadores técnicos como hashes de archivos infectados [107] e IP/URL maliciosas [107] , así como información estratégica que perfila los objetivos y las técnicas de los grupos perfilados. Gran parte de esta información está disponible de forma gratuita, pero el acceso constante y continuo generalmente requiere una suscripción. Algunos en el sector corporativo ven un papel crucial para la inteligencia artificial en el desarrollo futuro de la ciberseguridad. [108] [109]

El Centro de Fusión Cibernética de Interpol inició una colaboración con actores clave en materia de ciberseguridad para distribuir información sobre las últimas estafas en línea, amenazas cibernéticas y riesgos para los usuarios de Internet. Desde 2017, se han distribuido informes sobre fraudes de ingeniería social, ransomware, phishing y otros ataques a agencias de seguridad en más de 150 países. [110]

Propagación de la ciberdelincuencia

La creciente prevalencia de los delitos cibernéticos ha dado lugar a que se preste mayor atención a la detección y el procesamiento de los delitos informáticos.

La piratería informática se ha vuelto menos compleja a medida que las comunidades de hackers difunden sus conocimientos a través de Internet. [ cita requerida ] Los blogs y las redes sociales han contribuido sustancialmente al intercambio de información, de modo que los principiantes pueden beneficiarse del conocimiento y los consejos de los hackers más experimentados.

Además, la piratería informática es más barata que nunca. Antes de la era de la computación en la nube , para enviar spam o estafar, se necesitaban diversos recursos, como un servidor dedicado; habilidades en administración de servidores, configuración de redes y mantenimiento de redes; y conocimiento de los estándares de los proveedores de servicios de Internet. En comparación, un software como servicio para correo es un servicio de envío masivo de correo electrónico escalable y económico con fines de marketing que se puede configurar fácilmente para el spam. [111] La computación en la nube podría ayudar a los cibercriminales a aprovechar sus ataques, ya sea forzando una contraseña, mejorando el alcance de una red de bots o facilitando una campaña de spam. [112]

Agencias

- ASEAN [113]

- Centro australiano contra delitos de alta tecnología

- Célula de investigación de delitos cibernéticos , una unidad de la policía de Mumbai, India

- Unidad de Delitos Cibernéticos (Policía Helénica) , establecida en Grecia en 2004

- EUROPOL

- INTERPOL

- Unidad Nacional de Delitos Cibernéticos , en el Reino Unido

- Agencia de Seguridad Nacional , en Estados Unidos

- Unidad Nacional de Delitos Especiales , en Dinamarca.

- Centro Nacional de Delitos de Cuello Blanco , en Estados Unidos

- Centro de respuesta al terrorismo cibernético - Agencia Nacional de Policía de Corea

- Departamento de Policía Cibernética - Agencia Nacional de Policía de Japón

- Siber suçlarla mücadele - Agencia Cibernética Turca

Véase también

- Ley contra el fraude y el abuso informático

- Seguridad informática

- Intrusión informática

- Seguridad de la computación en la nube

- Convención sobre la Ciberdelincuencia

- Medidas contra los delitos cibernéticos

- Ley de difamación cibernética

- Ciber-

- Robo cibernético

- Manipulación de datos

- Red oscura

- Red profunda

- Secuestro de dominio

- Prueba electrónica

- Contraatacando

- Captura de gotas (ilegales)

- Espionaje económico e industrial

- Servicio de Inmigración y Control de Aduanas (ICE)

- Broker de acceso inicial

- Homicidio por Internet

- Pacto suicida en Internet

- Aspectos legales de la informática

- Lista de delincuentes informáticos

- Proyecto Metasploit

- Agencia Nacional contra el Crimen (NCA)

- Prueba de penetración

- Unidad Nacional de Delitos Electrónicos de la Policía

- Computadora protegida

- Tecno-thriller

- Intrusión en bienes muebles

- Servicio Secreto de los Estados Unidos

- Crimen virtual

- Delito de cuello blanco

- Shell web

Referencias

- ^ ab Sukhai, Nataliya B. (8 de octubre de 2004). "Hacking y cibercrimen". Actas de la 1.ª conferencia anual sobre desarrollo de planes de estudio de seguridad de la información . Nueva York, NY, EE. UU.: ACM. págs. 128-132. doi :10.1145/1059524.1059553. ISBN 1-59593-048-5. S2CID 46562809. Archivado desde el original el 18 de julio de 2024 . Consultado el 10 de diciembre de 2023 .

- ^ "BUFFETT: Este es 'el problema número uno de la humanidad'". Business Insider . Archivado desde el original el 9 de junio de 2023. Consultado el 17 de mayo de 2021 .

- ^ "Warren Buffett: 'El ciberespacio plantea riesgos reales para la humanidad'". finance.yahoo.com . 30 de abril de 2019. Archivado desde el original el 2 de junio de 2023 . Consultado el 17 de mayo de 2021 .

- ^ "Informe sobre riesgos globales 2020" (PDF) . Foro Económico Mundial . 15.ª edición: 102. 15 de enero de 2020. Archivado (PDF) del original el 27 de septiembre de 2023 . Consultado el 17 de mayo de 2021 .

- ^ Heading, Sophie; Zahidi, Saadia (enero de 2023). «The Global Risks Report 2023, 18th Edition» (PDF) . Foro Económico Mundial . Archivado (PDF) del original el 5 de febrero de 2024. Consultado el 3 de febrero de 2024 .

- ^ ab Freeze, Di (12 de octubre de 2023). «El cibercrimen costará al mundo 9,5 billones de dólares anuales en 2024». Revista Cybercrime . Archivado desde el original el 1 de febrero de 2024. Consultado el 3 de febrero de 2024 .

- ^ Gordon, Sarah (25 de julio de 2006). "Sobre la definición y clasificación del delito cibernético". Journal in Computer Virology . 2 : 13–20. doi :10.1007/s11416-006-0015-z. S2CID 3334277.

- ^ ab Richet, Jean-Loup (1 de enero de 2022). «Cómo crecen y cambian las comunidades de ciberdelincuentes: una investigación de las comunidades de fraude publicitario». Pronóstico tecnológico y cambio social . 174 (121282): 121282. doi : 10.1016/j.techfore.2021.121282 . ISSN 0040-1625. S2CID 239962449.

- ^ Lehman, Jeffrey; Phelps, Shirelle (2005). Enciclopedia de derecho estadounidense de West, vol. 3 (segunda edición). Detroit: Thomson/Gale. pág. 137. ISBN 9780787663742.

- ^ "Fraude informático y en Internet". LII / Instituto de Información Jurídica . Archivado desde el original el 10 de agosto de 2022. Consultado el 1 de noviembre de 2020 .

- ^ Parker D (1983) La lucha contra el delito informático, EE.UU.: Charles Scribner's Sons .

- ^ "Botnets, ciberdelito y ciberterrorismo: vulnerabilidades y cuestiones de política para el Congreso". www.everycrsreport.com . Archivado desde el original el 29 de septiembre de 2022 . Consultado el 5 de septiembre de 2021 .

- ^ cybercrimemag (21 de febrero de 2018). «El cibercrimen costará al mundo 10,5 billones de dólares anuales en 2025». Cybercrime Magazine . Consultado el 19 de julio de 2024 .

- ^ Lepofsky, Ron. "Ciberextorsión mediante ataques de denegación de servicio" (PDF) . Archivado desde el original (PDF) el 6 de julio de 2011.

- ^ Mohanta, Abhijit (6 de diciembre de 2014). «La última filtración de datos de Sony Pictures: una extorsión cibernética mortal». Archivado desde el original el 25 de septiembre de 2015. Consultado el 20 de septiembre de 2015 .

- ^ "La creciente amenaza del ransomware: 4 tendencias y perspectivas". Palo Alto Networks . 25 de marzo de 2022. Archivado desde el original el 18 de julio de 2024 . Consultado el 11 de mayo de 2023 .

- ^ "Más de 100 estadísticas de ransomware para 2023 y más allá - Norton". us.norton.com . Archivado desde el original el 18 de julio de 2024 . Consultado el 11 de mayo de 2023 .

- ^ Carback, Joshua T. (2018). "Trata de personas a través del cibersexo: hacia una respuesta procesal más eficaz". Boletín de Derecho Penal . 54 (1): 64–183.pág. 64.

- ^ "IJM busca poner fin al tráfico cibernético de niños y #RestartFreedom este Cyber Monday y Giving Tuesday". PR Newswire . 28 de noviembre de 2016. Archivado desde el original el 17 de abril de 2017 . Consultado el 9 de mayo de 2020 .

- ^ ab "Tráfico cibernético". IJM . 2020. Archivado desde el original el 21 de mayo de 2020 . Consultado el 9 de mayo de 2020 .

- ^ "El tráfico cibernético de personas: un flagelo del siglo XXI". CNN . 18 de julio de 2013. Archivado desde el original el 18 de julio de 2013 . Consultado el 9 de mayo de 2020 .

- ^ "Senador advierte de posible aumento del tráfico cibernético infantil". The Philippine Star . 13 de abril de 2020. Archivado desde el original el 18 de abril de 2020 . Consultado el 13 de mayo de 2020 .

- ^ "La guerra contra las drogas de Duterte y el tráfico cibernético de menores". The ASEAN Post . 18 de octubre de 2019. Archivado desde el original el 22 de mayo de 2020 . Consultado el 13 de mayo de 2020 .

- ^ "Atrapados un ciudadano noruego y su pareja; rescatados 4 de una guarida de cibersexo". Manila Bulletin . 1 de mayo de 2020. Archivado desde el original el 29 de julio de 2020 . Consultado el 13 de mayo de 2020 .

- ^ ab "La tecnología barata y el acceso generalizado a Internet impulsan el aumento del tráfico cibernético". NBC News . 30 de junio de 2018. Archivado desde el original el 24 de noviembre de 2020 . Consultado el 13 de mayo de 2020 .

- ^ "Senado investigará aumento de tráfico cibernético de menores". The Philippine Star . 11 de noviembre de 2019. Archivado desde el original el 13 de noviembre de 2019 . Consultado el 13 de mayo de 2020 .

- ^ "Grupo de trabajo global aborda el tráfico cibernético de menores en Filipinas". Reuters . 15 de abril de 2019. Archivado desde el original el 16 de abril de 2019 . Consultado el 13 de mayo de 2020 .

- ^ "Esclavitud por webcam: la tecnología convierte a familias filipinas en traficantes de niños para el cibersexo". Reuters . 17 de junio de 2018. Archivado desde el original el 12 de septiembre de 2018 . Consultado el 13 de mayo de 2020 .

- ^ "Cómo Internet fomenta la explotación sexual y el trabajo forzoso en Asia". South China Morning Post . 2 de mayo de 2019. Archivado desde el original el 29 de abril de 2020 . Consultado el 13 de mayo de 2020 .

- ^ "1st Session, 42nd Parliament, Volume 150, Issue 194". Senado de Canadá . 18 de abril de 2018. Archivado desde el original el 27 de agosto de 2021. Consultado el 29 de mayo de 2020 .

- ^ "El tráfico cibernético se extiende por el sudeste asiático, impulsado por el auge de Internet. Y la ley se queda atrás". South China Morning Post . 11 de septiembre de 2019. Archivado desde el original el 16 de mayo de 2020 . Consultado el 13 de mayo de 2020 .

- ^ "Estimaciones mundiales de la esclavitud moderna, el trabajo forzoso y el matrimonio forzoso" (PDF) . Organización Internacional del Trabajo . Archivado (PDF) del original el 22 de diciembre de 2022 . Consultado el 22 de diciembre de 2022 .

- ^ "¿Qué es el caso 'Nth Room' y por qué es importante?". Korea Herald . 24 de abril de 2020. Archivado desde el original el 19 de mayo de 2020 . Consultado el 9 de mayo de 2020 .

- ^ Murphy, Dennis (febrero de 2010). "¿La guerra es guerra? La utilidad de las operaciones en el ciberespacio en el entorno operativo contemporáneo". (PDF) . Centro de Liderazgo Estratégico. Archivado desde el original (PDF) el 20 de marzo de 2012.

- ^ Joseph, Aghatise E. (28 de junio de 2006). «Definición de ciberdelito». www.crime-research.org . Archivado desde el original el 18 de julio de 2024.

- ^ "Guardar navegación". google . Archivado desde el original el 5 de marzo de 2016 . Consultado el 5 de octubre de 2014 .

- ^ Wilbur, Kenneth C.; Zhu, Yi (24 de octubre de 2008). «Click Fraud». Marketing Science . 28 (2): 293–308. doi :10.1287/mksc.1080.0397. ISSN 0732-2399. Archivado desde el original el 5 de octubre de 2022 . Consultado el 30 de octubre de 2021 .

- ^ "Información sobre el proyecto de ley federal contra el acoso cibernético". www.haltabuse.org . Archivado desde el original el 6 de enero de 2020. Consultado el 4 de diciembre de 2019 .

- ^ "China tiene más usuarios de Internet que cualquier otro país, según el Informe de tendencias de Internet de Mary Meeker". Foro Económico Mundial . 27 de junio de 2019 . Consultado el 4 de diciembre de 2019 .

- ^ "Las autoridades chinas abordan el acoso en línea – Cybersmile". Archivado desde el original el 18 de julio de 2024. Consultado el 2 de noviembre de 2019 .

- ^ "Perspectiva legal – Cybersmile". Archivado desde el original el 18 de julio de 2024. Consultado el 2 de noviembre de 2019 .

- ^ "Ley de Comunicaciones Maliciosas de 1988". www.legislation.gov.uk . Archivado desde el original el 18 de julio de 2024 . Consultado el 2 de noviembre de 2019 .

- ^ "Ley del Código Penal de 1995". www.legislation.gov.au . Archivado desde el original el 18 de julio de 2024. Consultado el 2 de noviembre de 2019 .

- ^ "Usuarios de Internet de EE. UU. que han sufrido acoso en línea en 2020". Statista . Archivado desde el original el 18 de julio de 2024 . Consultado el 5 de abril de 2021 .

- ^ "Todas las últimas estadísticas sobre acoso cibernético y su significado en 2021". BroadbandSearch.net . Archivado desde el original el 23 de abril de 2021 . Consultado el 5 de abril de 2021 .

- ^ "'No me silenciarán': las mujeres que fueron blanco de ataques de piratería informática y filtraciones denuncian el software espía". NBC News . Agosto de 2021. Archivado desde el original el 1 de agosto de 2021 . Consultado el 1 de agosto de 2021 .

- ^ "Hablamos con el imitador oportunista detrás de Silk Road 3.0". The Daily Dot . 7 de noviembre de 2014. Archivado desde el original el 5 de octubre de 2016 . Consultado el 4 de octubre de 2016 .

- ^ Arora, Beenu. "Council Post: Five Key Reasons Why Dark Web Markets Are Booming" (Publicado en el Consejo: Cinco razones clave por las que los mercados de la Dark Web están en auge). Forbes . Archivado desde el original el 29 de julio de 2020. Consultado el 23 de junio de 2020 .

- ^ "Guía: ¿Qué es Bitcoin y cómo funciona Bitcoin? - CBBC Newsround". Archivado desde el original el 7 de abril de 2023. Consultado el 23 de junio de 2020 .

- ^ Christian, Jon (4 de febrero de 2015). «La estafa de la salida es el crimen perfecto en la Darknet». Vice . Archivado desde el original el 18 de julio de 2024. Consultado el 23 de junio de 2020 .

- ^ "La 'estafa de salida' es el crimen perfecto en la Darknet". www.vice.com . 4 de febrero de 2015. Archivado desde el original el 24 de junio de 2020 . Consultado el 14 de julio de 2020 .

- ^ Winder, Davey. "¿Una estafa de salida de Bitcoin provocó el colapso del mercado de Wall Street en la Dark Web?". Forbes . Consultado el 25 de septiembre de 2021 .

- ^ Brandom, Russell (17 de febrero de 2019). «La era dorada de los mercados de drogas en la red oscura ha terminado». The Verge . Consultado el 23 de junio de 2020 .

- ^ Greenberg, Andy (23 de septiembre de 2021). "Escapó de la mayor redada de la Dark Web. Ahora está de vuelta". Wired . Condé Nast Publications . Archivado desde el original el 23 de septiembre de 2021.

- ^ ab "7 maneras en que la policía te atrapará en la Dark Web". www.vice.com . 26 de junio de 2016. Archivado desde el original el 15 de julio de 2020 . Consultado el 14 de julio de 2020 .

- ^ "Epidemia de sobredosis de drogas en Estados Unidos: de los datos a la acción". Centros para el Control y la Prevención de Enfermedades . 24 de marzo de 2020 . Consultado el 14 de julio de 2020 .

- ^ "Las consecuencias del envío de medicamentos y otras sustancias prohibidas por correo". www.cottenfirm.com . Consultado el 23 de junio de 2020 .

- ^ "Vendedor de drogas en la Darknet sentenciado a 10 años de prisión". www.dea.gov . Consultado el 23 de junio de 2020 .

- ^ "Los federales toman medidas drásticas contra los vendedores de bienes ilícitos en la Darknet". www.bankinfosecurity.com . Archivado desde el original el 14 de julio de 2020 . Consultado el 14 de julio de 2020 .

- ^ abc Weitzer, Ronald (2003). Controversias actuales en criminología . Upper Saddle River, Nueva Jersey: Pearson Education Press. pág. 150.

- ^ Mann, David; Sutton, Mike (6 de noviembre de 2011). ">>Netcrime". British Journal of Criminology . 38 (2): 201–229. CiteSeerX 10.1.1.133.3861 . doi :10.1093/oxfordjournals.bjc.a014232.

- ^ "Un paseo por el lado oscuro". The Economist . 30 de septiembre de 2007. Archivado desde el original el 10 de noviembre de 2007 . Consultado el 11 de mayo de 2011 .

- ^ "La policía española descifra una red masiva de 'ordenadores zombi'". France 24. 3 de marzo de 2010.

- ^ "DHS: La secretaria Napolitano y el fiscal general Holder anuncian el mayor procesamiento en Estados Unidos de una red criminal internacional organizada para explotar sexualmente a niños". Dhs.gov. 3 de agosto de 2011. Archivado desde el original el 17 de junio de 2023. Consultado el 10 de noviembre de 2011 .

- ^ Li, David K. (17 de enero de 2012). «Zappos cyber attack». New York Post . Archivado desde el original el 18 de abril de 2012. Consultado el 14 de febrero de 2013 .

- ^ Rodríguez, Salvador (6 de junio de 2012). «Al igual que LinkedIn, eHarmony es hackeada; 1,5 millones de contraseñas robadas». Los Angeles Times . Archivado desde el original el 28 de octubre de 2018. Consultado el 20 de febrero de 2020 .

- ^ Rothacker, Rick (12 de octubre de 2012). "Los ataques cibernéticos contra Wells Fargo son "significativos" y se han gestionado bien, dice el director financiero". Reuters .

- ^ "El hackeo de Twitter de AP afirma falsamente que hubo explosiones en la Casa Blanca". Samantha Murphy. 23 de abril de 2013. Consultado el 23 de abril de 2013 .

- ^ "Un tuit falso que borra 136.000 millones de dólares demuestra que los mercados necesitan humanos". Bloomberg . 23 de abril de 2013. Archivado desde el original el 23 de abril de 2013 . Consultado el 23 de abril de 2013 .

- ^ "Ataques cibernéticos sin precedentes causan estragos a nivel mundial". Straits Times . 13 de mayo de 2017. Archivado desde el original el 18 de julio de 2024 . Consultado el 13 de mayo de 2017 .

- ^ "Se encuentra software espía israelí en teléfonos de 45 países, incluido Estados Unidos". The Washington Times .

- ^ "Investigadores encuentran indicios de programas espía israelíes en todo el mundo - SFGate". Archivado desde el original el 24 de septiembre de 2018. Consultado el 24 de septiembre de 2018 .

- ^ "¡Su teléfono inteligente podría estar ejecutando un software espía israelí!". Septiembre de 2018. Archivado desde el original el 24 de septiembre de 2018. Consultado el 24 de septiembre de 2018 .

- ^ "Hackers telefónicos a sueldo: un vistazo al discreto y lucrativo negocio intervenido por el FBI". 29 de abril de 2016. Archivado desde el original el 16 de mayo de 2017. Consultado el 24 de septiembre de 2018 .

- ^ Beaumont, Peter (26 de agosto de 2016). «Firma israelí acusada de crear software espía para iPhone». The Guardian . Archivado desde el original el 18 de julio de 2024. Consultado el 24 de septiembre de 2018 .

- ^ "La aplicación de chat ToTok es una herramienta espía para los Emiratos Árabes Unidos, según un informe". Silicon UK Tech News . 27 de diciembre de 2019. Archivado desde el original el 27 de diciembre de 2019. Consultado el 27 de diciembre de 2019 .

- ^ Jardine, Eric (2015). «El ciberespacio global es más seguro de lo que crees: tendencias reales en materia de ciberdelincuencia». Revista electrónica SSRN . doi :10.2139/ssrn.2634590. ISSN 1556-5068. Archivado desde el original el 18 de julio de 2024. Consultado el 10 de diciembre de 2023 .

- ^ Barnard-Wills, David; Ashenden, Debi (21 de marzo de 2012). "Securing Virtual Space: Cyber War, Cyber Terror, and Risk" (Protección del espacio virtual: guerra cibernética, terrorismo cibernético y riesgo). Space and Culture (Espacio y cultura) . doi :10.1177/1206331211430016. S2CID 146501914.

- ^ ab Brenner, Susan W. (2010). Ciberdelito: amenazas criminales del ciberespacio . Santa Bárbara, California: Praeger. ISBN 9780313365461.OCLC 464583250 .

- ^ "Hechos y estadísticas: Robo de identidad y cibercrimen". Archivado desde el original el 18 de julio de 2024. Consultado el 2 de diciembre de 2019 .

- ^ Zehra Ali (21 de enero de 2018). «Retención obligatoria de datos en todo el mundo». Archivado desde el original el 17 de diciembre de 2018. Consultado el 17 de diciembre de 2018 .

- ^ "Copia archivada" (PDF) . Archivado desde el original (PDF) el 19 de marzo de 2015. Consultado el 23 de julio de 2017 .

{{cite web}}: CS1 maint: copia archivada como título ( enlace ) - ^ ab "Cyber Crime". Oficina Federal de Investigaciones . Consultado el 4 de diciembre de 2019 .

- ^ ab "Combatir el delito cibernético". Departamento de Seguridad Nacional . 19 de junio de 2012. Archivado desde el original el 18 de julio de 2024. Consultado el 1 de noviembre de 2019 .

- ^ "NCFI - Acerca de". www.ncfi.usss.gov . Archivado desde el original el 31 de diciembre de 2019 . Consultado el 4 de diciembre de 2019 .

- ^ ab "Investigación". www.secretservice.gov . Archivado desde el original el 16 de septiembre de 2017 . Consultado el 3 de diciembre de 2019 .

- ^ "Combatiendo el delito cibernético | CISA" www.cisa.gov . Archivado desde el original el 18 de julio de 2024 . Consultado el 17 de febrero de 2024 .

- ^ "La importancia de comprender el cifrado en la ciberseguridad". Florida Tech Online . 18 de agosto de 2016. Archivado desde el original el 4 de diciembre de 2019 . Consultado el 4 de diciembre de 2019 .

- ^ "Programa de Diagnóstico y Mitigación Continua | CISA". www.cisa.gov . Archivado desde el original el 6 de abril de 2022 . Consultado el 1 de abril de 2022 .

- ^ ab «Servicios de ciberseguridad mejorados (ECS)». Agencia de Seguridad de Infraestructura y Ciberseguridad . 2024. Archivado desde el original el 23 de febrero de 2023. Consultado el 6 de enero de 2024 .

- ^ "Detección y prevención | CISA". www.cisa.gov . Archivado desde el original el 7 de noviembre de 2019 . Consultado el 1 de noviembre de 2019 .

- ^ "Informe: el 74% de los líderes de seguridad afirman que las estrategias que priorizan la prevención fracasarán". VentureBeat . 26 de abril de 2022. Archivado desde el original el 28 de julio de 2022 . Consultado el 3 de mayo de 2022 .

- ^ Ghosemajumder, Shuman (4 de diciembre de 2017). "No se puede proteger el 100 % de los datos el 100 % del tiempo". Harvard Business Review . ISSN 0017-8012. Archivado desde el original el 28 de agosto de 2023 . Consultado el 3 de mayo de 2022 .

- ^ Nikishin, A. (2015). "Amenazas de los sistemas de control industrial. Una visión de Kaspersky Lab, predicciones y realidad". Seguridad cibernética para sistemas de control industrial . Institución de Ingeniería y Tecnología. pp. 01 (43 .). doi :10.1049/ic.2015.0003. ISBN 978-1-78561-010-3.

- ^ Kshetri, Nir. "Difusión y efectos del delito cibernético en los países en desarrollo". Archivado desde el original el 18 de octubre de 2015. Consultado el 29 de abril de 2015 .

- ^ "Historia y cronología del programa de ciberseguridad del NIST | CSRC". csrc.nist.gov . Archivado desde el original el 18 de julio de 2024 . Consultado el 17 de febrero de 2024 .

- ^ Kesan, Jay P.; Hayes, Carol M. (2019). La ciberseguridad y la ley de privacidad en pocas palabras . Serie Nutshell. St. Paul, MN: West Academic Publishing. ISBN 978-1-63460-272-3.

- ^ Northam, Jackie (abril de 2015). «Estados Unidos crea el primer programa de sanciones contra los cibercriminales». NPR . Archivado desde el original el 18 de julio de 2024. Consultado el 5 de abril de 2018 .

- ^ Moise, Adrian Cristian (2015). «Análisis de la Directiva 2013/40/UE relativa a los ataques contra los sistemas de información en el contexto de la aproximación de las legislaciones a nivel europeo» (PDF) . Revista de Derecho y Ciencias Administrativas . Archivado desde el original (PDF) el 8 de diciembre de 2015.

- ^ "La nueva ley de ciberseguridad de China entra en vigor hoy". CNBC . Junio de 2017. Archivado desde el original el 18 de julio de 2024 . Consultado el 11 de enero de 2019 .

- ^ "Sistema de justicia penal para adultos en el estado de Nueva York". Archivado desde el original el 17 de diciembre de 2018. Consultado el 17 de diciembre de 2018 .

- ^ "Gestión de los riesgos que plantea el uso de ordenadores por parte de delincuentes: perspectivas" (PDF) . Diciembre de 2011. Archivado desde el original (PDF) el 5 de noviembre de 2013 . Consultado el 25 de enero de 2015 .

- ^ Bowker, Art (2012). Manual sobre delitos cibernéticos para instituciones correccionales comunitarias: gestión del riesgo en el siglo XXI. Springfield: Thomas. ISBN 9780398087289Archivado desde el original el 2 de abril de 2015 . Consultado el 25 de enero de 2015 .

- ^ Feinberg, T (2008). "Tanto si ocurre en la escuela como fuera del campus, el acoso cibernético altera y afecta". Cyberbullying : 10.

- ^ "La lista definitiva de estadísticas sobre ataques cibernéticos (2024)". Exploding Topics . 7 de febrero de 2022. Archivado desde el original el 23 de marzo de 2024 . Consultado el 23 de marzo de 2024 .

- ^ "Dridex: oleadas de spam que impulsan un peligroso troyano financiero". Symantec . 16 de febrero de 2016. Archivado desde el original el 6 de enero de 2024 . Consultado el 6 de enero de 2024 .

- ^ ab «Información sobre el ciberespionaje iraní: APT33 ataca a los sectores aeroespacial y energético y tiene vínculos con malware destructivo « Información sobre el ciberespionaje iraní: APT33 ataca a los sectores aeroespacial y energético y tiene vínculos con malware destructivo». FireEye . Archivado desde el original el 6 de octubre de 2019 . Consultado el 3 de enero de 2018 .

- ^ Janofsky, Adam (19 de septiembre de 2018). «Cómo la IA puede ayudar a detener los ciberataques». The Wall Street Journal . ISSN 0099-9660. Archivado desde el original el 20 de septiembre de 2018. Consultado el 20 de septiembre de 2018 .

- ^ Noyes, Katherine. «Esta empresa utiliza IA para detener los ciberataques antes de que comiencen». Computerworld . Archivado desde el original el 20 de septiembre de 2018. Consultado el 20 de septiembre de 2018 .

- ^ "Respuesta a la amenaza de la ciberdelincuencia". www.interpol.int . Archivado desde el original el 28 de abril de 2023 . Consultado el 17 de mayo de 2021 .

- ^ Richet, Jean-Loup (2011). "Adopción de conductas desviadas y difusión del 'saber hacer' sobre delitos cibernéticos". Conferencia sobre Desviaciones de York .

- ^ Richet, Jean-Loup (2012). "¿Cómo convertirse en un hacker de sombrero negro? Un estudio exploratorio de las barreras de entrada al cibercrimen". 17.º Simposio AIM .

- ^ "Declaración de la ASEAN para prevenir y combatir la ciberdelincuencia". ASEAN . 14 de noviembre de 2017. Archivado desde el original el 3 de julio de 2021 . Consultado el 5 de junio de 2022 .

Delitos cibernéticos. (sin fecha). [Carpeta]. Oficina Federal de Investigaciones. Recuperado el 24 de abril de 2024 de https://www.fbi.gov/investigate/cyber

Herrero, J., Torres, A., Vivas, P., y Urueña, A. (2022). Adicción a teléfonos inteligentes, apoyo social y victimización por delitos cibernéticos: un modelo de supervivencia y crecimiento discreto: intervención psicosocial. Psychosocial Intervention, 31(1), 59–66. https://doi.org/10.5093/pi2022a3

Lectura adicional

- Balkin, J., Grimmelmann, J., Katz, E., Kozlovski, N., Wagman, S. y Zarsky, T. (2006) (eds) Ciberdelito: policías digitales en un entorno en red , New York University Press , Nueva York.

- Bowker, Art (2012) "El manual sobre delitos cibernéticos para correcciones comunitarias: gestión del riesgo en el siglo XXI" Charles C. Thomas Publishers, Ltd. Springfield.

- Brenner, S. (2007) El derecho en una era de tecnología inteligente, Oxford: Oxford University Press

- Broadhurst, R., y Chang, Lennon YC (2013) "Cybercrime in Asia: trends and challenges", en B. Hebenton, SY Shou y J. Liu (eds), Asian Handbook of Criminology (pp. 49–64). Nueva York: Springer ( ISBN 978-1-4614-5217-1 )

- Chang, LYC (2012) Delito cibernético en la región de la Gran China: respuestas regulatorias y prevención del delito en el Estrecho de Taiwán . Cheltenham: Edward Elgar. ( ISBN 978-0-85793-667-7 )

- Chang, Lennon YC, y Grabosky, P. (2014) "Cibercrimen y establecimiento de un mundo cibernético seguro", en M. Gill (ed) Handbook of Security (pp. 321–339). Nueva York: Palgrave.

- Csonka P. (2000) Internet Crime; el proyecto de convenio del Consejo de Europa sobre el cibercrimen: ¿Una respuesta al desafío del delito en la era de Internet? Computer Law & Security Report Vol.16 no.5.

- Easttom, C. (2010) Investigación de delitos informáticos y la ley

- Fafinski, S. (2009) Uso indebido de la computadora: respuesta, regulación y ley Cullompton: Willan

- Glenny, M. DarkMarket: ciberladrones, ciberpolicías y tú, Nueva York, NY: Alfred A. Knopf, 2011. ISBN 978-0-307-59293-4

- Grabosky, P. (2006) Delitos electrónicos, Nueva Jersey: Prentice Hall

- Halder, D., y Jaishankar, K. (2016). Delitos cibernéticos contra las mujeres en la India. Nueva Delhi: SAGE Publishing. ISBN 978-9385985775 .

- Halder, D., y Jaishankar, K. (2011) Delito cibernético y victimización de las mujeres: leyes, derechos y regulaciones. Hershey, PA, EE. UU.: IGI Global. ISBN 978-1-60960-830-9

- Jaishankar, K. (Ed.) (2011). Cibercriminología: exploración de los delitos en Internet y la conducta delictiva. Boca Raton, FL, EE. UU.: CRC Press, Taylor y Francis Group.

- McQuade, S. (2006) Comprensión y gestión del delito cibernético, Boston: Allyn & Bacon .

- McQuade, S. (ed) (2009) La enciclopedia del delito cibernético, Westport, CT: Greenwood Press .

- Parker D (1983) La lucha contra el crimen informático, Estados Unidos: Charles Scribner's Sons .

- Pattavina, A. (ed) Tecnología de la información y el sistema de justicia penal, Thousand Oaks, CA: Sage.

- Taylor, Paul (1999). Hackers: Crime in the Digital Sublime (edición del 3 de noviembre de 1999). Routledge; 1.ª edición. pág. 200. ISBN 978-0-415-18072-6.

- Richet, JL (2013) De jóvenes hackers a crackers, Revista Internacional de Tecnología e Interacción Humana (IJTHI) , 9(3), 53–62.

- Richet, JL (2022). "Cómo crecen y cambian las comunidades de cibercriminales: una investigación de las comunidades de fraude publicitario". Pronóstico tecnológico y cambio social . 174 (121282): 121282. doi : 10.1016/j.techfore.2021.121282 . ISSN 0040-1625. S2CID 239962449.

- Robertson, J. (2 de marzo de 2010). Las autoridades arrestan a tres personas que infectaron 13 millones de computadoras. Recuperado el 26 de marzo de 2010 de Boston News: Boston.com

- Rolón, DN Control, vigilancia y respuesta penal en el ciberespacio, El nuevo pensamiento de seguridad de América Latina, Clacso, 2014, pp. 167/182

- Walden, I. (2007) Delitos informáticos e investigaciones digitales, Oxford: Oxford University Press.

- Wall, DS (2007) Delitos cibernéticos: La transformación del delito en la era de la información, Cambridge: Polity.

- Williams, M. (2006) Virtualmente criminal: crimen, desviación y regulación en línea, Routledge, Londres.

- Yar, M. (2006) Ciberdelito y sociedad, Londres: Sage.

Enlaces externos

- Revista internacional de cibercriminología

- Tipos comunes de ataques cibernéticos

- Cómo contrarrestar los ataques de ransomware

Recursos gubernamentales

- Cybercrime.gov del Departamento de Justicia de los Estados Unidos

- Programa de Delitos Electrónicos del Instituto Nacional de Justicia del Departamento de Justicia de los Estados Unidos

- Página de inicio de los investigadores cibernéticos del FBI

- Fraude informático del Servicio Secreto de EE.UU.

- Centro australiano contra delitos de alta tecnología

- Unidad Nacional de Delitos Cibernéticos del Reino Unido de la Agencia Nacional contra el Crimen