Alarma de seguridad

Este artículo tiene varios problemas. Ayúdenos a mejorarlo o a discutir estos problemas en la página de discusión . ( Aprenda cómo y cuándo eliminar estos mensajes )

|

Una alarma de seguridad es un sistema diseñado para detectar intrusiones , como entradas no autorizadas, en un edificio u otras áreas, como una casa o una escuela. Las alarmas de seguridad protegen contra robos o daños a la propiedad , así como contra intrusos. Algunos ejemplos incluyen sistemas personales, alertas de seguridad del vecindario, alarmas de automóviles y alarmas de prisiones .

Algunos sistemas de alarma tienen un único propósito: la protección contra robos; los sistemas combinados brindan protección contra incendios e intrusiones. Los sistemas de alarma contra intrusiones se combinan con sistemas de vigilancia por circuito cerrado de televisión (CCTV) para registrar las actividades de los intrusos e interactuar con los sistemas de control de acceso para puertas con cerradura eléctrica. Existen muchos tipos de sistemas de seguridad. Los propietarios de viviendas suelen tener pequeños generadores de ruido autónomos. Estos dispositivos también pueden ser sistemas complejos y multifunción con monitoreo y control por computadora . Incluso pueden incluir una voz bidireccional que permite la comunicación entre el panel y la estación de monitoreo.

Componentes

La alarma más básica consta de al menos un sensor para detectar intrusos y un dispositivo de alerta para indicar la intrusión. Sin embargo, una alarma de seguridad típica para locales emplea los siguientes componentes:

- Panel de control de alarma ( ACP ), o simplemente panel : el panel lee las entradas de los sensores, rastrea el estado de armado/desarmado y señala intrusiones. En un dispositivo moderno, normalmente hay una o más placas de circuitos de computadora dentro de una carcasa de metal. Muchas redes más nuevas suelen utilizar cajas de plástico selladas. Algunas también tienen sus unidades de control integradas en el teclado u otra interfaz hombre-máquina .

- Sensores : En una alarma de seguridad, algunos sensores detectan intrusiones. Los sensores se ubican en el perímetro del área protegida, dentro de ella o en ambos. Los sensores pueden detectar intrusos mediante diferentes métodos.

- Los dispositivos de alerta indican una situación de alarma. Por lo general, se trata de campanas , sirenas y luces intermitentes. Los dispositivos de alerta cumplen la doble función de advertir a los ocupantes de una intrusión y, potencialmente, asustar a los ladrones.

- Teclados : Los teclados son dispositivos que funcionan como interfaz hombre-máquina con el sistema. Además de los botones, los teclados suelen tener luces indicadoras, una pequeña pantalla de varios caracteres o ambas cosas.

Además del sistema en sí, las alarmas de seguridad suelen ofrecer un servicio de vigilancia. En caso de alarma, la unidad de control de las instalaciones se pone en contacto con una estación central de vigilancia. Los operadores de la estación toman las medidas adecuadas, como ponerse en contacto con los propietarios, avisar a la policía o enviar fuerzas de seguridad privadas. Estas alertas se transmiten a través de circuitos de alarma dedicados, líneas telefónicas o Internet.

Tipos de sensores

Interruptores de láminas herméticamente sellados

El interruptor de láminas herméticamente sellado es un tipo común de sensor de dos piezas. Este interruptor funciona con un interruptor conductor de electricidad que está normalmente abierto o normalmente cerrado cuando está bajo la influencia de un campo magnético con respecto a la proximidad a la segunda pieza, que contiene un imán . Cuando el imán se aleja del interruptor de láminas, el interruptor de láminas se cierra o se abre, según el diseño normalmente cerrado o abierto. Esta acción, acoplada a una corriente eléctrica, permite que un panel de control de alarma detecte una falla en esa zona o circuito. Estos sensores son comunes, se encuentran conectados directamente a un panel de control de alarma o se encuentran típicamente en contactos inalámbricos de puertas o ventanas como subcomponentes.

Detectores infrarrojos pasivos

El detector de movimiento infrarrojo pasivo (PIR) es uno de los sensores más comunes que se encuentran en los entornos domésticos y de pequeñas empresas. Este sensor no genera ni irradia energía, sino que funciona únicamente detectando la energía térmica emitida por otros objetos.

Los sensores PIR detectan cambios bruscos de temperatura en un punto determinado. Cuando un intruso pasa frente al sensor, la temperatura en ese punto aumenta de la temperatura ambiente a la temperatura corporal y luego vuelve a la temperatura normal. Este cambio rápido activa la detección.

Los sensores PIR diseñados para ser montados en la pared o en el techo vienen en varios campos de visión . Los PIR requieren una fuente de alimentación además del circuito de señalización de detección.

Detectores de infrasonidos

El detector de infrasonidos funciona detectando infrasonidos u ondas sonoras a frecuencias inferiores a 20 hercios. Los sonidos a esas frecuencias son inaudibles para el oído humano. [1] Debido a sus propiedades inherentes, los infrasonidos pueden viajar distancias de muchos cientos de kilómetros. [2]

El sistema completo de detección de infrasonidos consta de los siguientes componentes: un altavoz (sensor de infrasonidos) como entrada de micrófono, un filtro de orden-frecuencia, un convertidor analógico-digital (A/D) y un microordenador para analizar la señal grabada.

Si un intruso potencial intenta entrar en una casa, comprueba si está cerrada y bloqueada, utiliza herramientas en las aberturas o aplica presión, lo que crea vibraciones sonoras de baja frecuencia. Antes de que el intruso entre, el detector de infrasonidos detecta automáticamente las acciones del intruso.

El objetivo de este sistema es detectar a los ladrones antes de que entren en la casa para evitar tanto el robo como el vandalismo. La sensibilidad depende del tamaño de la casa y de la presencia de animales.

Detectores ultrasónicos

Estos detectores activos transmiten ondas sonoras ultrasónicas inaudibles para los humanos en frecuencias entre 15 kHz y 75 kHz. El principio de desplazamiento Doppler es el método de funcionamiento subyacente que detecta un cambio en la frecuencia debido al movimiento del objeto. Esta detección se produce cuando el objeto debe provocar un cambio en la frecuencia ultrasónica del receptor en relación con la frecuencia de transmisión.

El detector ultrasónico funciona mediante el transmisor, que emite una señal ultrasónica en el área que se va a proteger. Los objetos sólidos (como el suelo, las paredes y el techo circundantes) reflejan las ondas sonoras, que el receptor detectará. Debido a que las ondas ultrasónicas se transmiten a través del aire, los objetos con superficies duras tienden a reflejar la mayor parte de la energía ultrasónica, mientras que las superficies blandas tienden a absorber la mayor parte de la energía.

Cuando las superficies están estacionarias, la frecuencia de las ondas detectadas por el receptor será igual a la frecuencia transmitida. Sin embargo, se producirá un cambio en la frecuencia como resultado del principio Doppler cuando una persona u objeto se acerque o se aleje del detector. Tal evento inicia una señal de alarma. Esta tecnología no está activa en muchas propiedades ya que muchos la consideran obsoleta.

Detectores de microondas

Este dispositivo emite microondas desde un transmisor y detecta cualquier microondas reflejada o reducción en la intensidad del haz mediante un receptor. El transmisor y el receptor suelen estar combinados dentro de una única carcasa (monoestático) para aplicaciones interiores y carcasas separadas (biestático) para la protección de perímetros exteriores de sitios de alto riesgo e infraestructuras críticas como almacenamiento de combustible , instalaciones petroquímicas , sitios militares , aeropuertos civiles y militares , instalaciones nucleares y más. Para reducir las falsas alarmas, este tipo de detector suele combinarse con un detector infrarrojo pasivo o una alarma similar. En comparación con los monoestáticos, las unidades biestáticas funcionan a distancias más largas: distancias típicas para transmisores-receptores de hasta 200 m para frecuencias de banda X y hasta 500 m para frecuencias de banda K. [3]

Los detectores de microondas responden a un cambio Doppler en la frecuencia de la energía reflejada, a un cambio de fase o a una reducción repentina del nivel de energía recibida. Cualquiera de estos efectos puede indicar el movimiento de un intruso. Los detectores de microondas son económicos, fáciles de instalar, tienen una barrera perimetral invisible y no se ven afectados por la niebla, la lluvia, la nieve, las tormentas de arena o el viento. Pueden verse afectados por la presencia de agua goteando en el suelo. Por lo general, necesitan un área despejada estéril para evitar el bloqueo parcial del campo de detección.

Marcha

El generador de microondas está equipado con una antena que le permite concentrar el haz de ondas electromagnéticas en una ubicación preferida y el haz es interceptado por el receptor, equipado con una antena similar al transmisor.

La representación gráfica del haz es similar a un cigarro puro y, cuando no se ve perturbado, se desplaza entre el transmisor y el receptor y genera una señal continua. Cuando un individuo intenta atravesar este haz, se produce una perturbación que es captada por el receptor como una variación de amplitud de la señal recibida.

Estas barreras son inmunes a las inclemencias meteorológicas, como la niebla , las fuertes lluvias , la nieve y las tormentas de arena : ninguno de estos fenómenos atmosféricos afecta de ningún modo al comportamiento y la fiabilidad de la detección por microondas. Además, el rango de temperatura de funcionamiento de esta tecnología va de -35 °C a +70 °C. [4]

Análisis digital de la señal

Los modelos más recientes y de mayor rendimiento de estos detectores generan una detección si el intruso está rodando, cruzando, arrastrándose o moviéndose muy lentamente dentro del campo electromagnético [5], lo que reduce las falsas alarmas. Sin embargo, la forma elipsoidal de la sección longitudinal no permite una buena capacidad de detección cerca de los cabezales del receptor o transmisor, y esas áreas se denominan comúnmente "zonas muertas". Una solución para evitar este problema, al instalar 2 o más barreras, es cruzar los respectivos cabezales del transmisor y receptor a algunos metros de los respectivos cabezales o utilizar un sensor monocabezal para cubrir las zonas muertas. [6]

Radar de vigilancia compacto

El radar de vigilancia compacto emite microondas desde un transmisor y detecta las microondas reflejadas. Son similares a los detectores de microondas, pero pueden detectar la ubicación precisa y una coordenada GPS de intrusos en áreas que se extienden a lo largo de cientos de acres. Tiene la capacidad de medir el alcance, el ángulo, la velocidad, la dirección y el tamaño del objetivo. Esta información del objetivo generalmente se muestra en un mapa, una interfaz de usuario o un software de conocimiento de la situación que define zonas de alerta geográficas o geocercas con diferentes tipos de acciones iniciadas según la hora del día y otros factores. El CSR se usa comúnmente para proteger fuera de la línea de cerca de instalaciones críticas como subestaciones eléctricas, plantas de energía, represas y puentes.

Rayos fotoeléctricos

Los sistemas de haces fotoeléctricos detectan la presencia de un intruso mediante la transmisión de haces de luz infrarroja invisibles a través de un área donde estos haces pueden ser obstruidos. Para mejorar la superficie de detección, los haces se emplean a menudo en pilas de dos o más. Sin embargo, si un intruso es consciente de la presencia de la tecnología, se puede evitar. La tecnología puede ser un sistema de detección de largo alcance eficaz, si se instala en pilas de tres o más donde los transmisores y receptores están escalonados para crear una barrera similar a una valla. Para evitar un ataque clandestino utilizando una fuente de luz secundaria que se utiliza para mantener el detector en una condición sellada mientras pasa un intruso, la mayoría de los sistemas utilizan y detectan una fuente de luz modulada. Estos sensores son de bajo coste, fáciles de instalar y requieren muy poco espacio libre estéril para funcionar. Sin embargo, pueden verse afectados por la niebla o una luminosidad muy alta, y la posición del transmisor se puede localizar con cámaras.

Detección de rotura de cristales

Se puede utilizar un detector de rotura de vidrios para proteger el perímetro interno del edificio. Los detectores acústicos de rotura de vidrios se instalan cerca de los paneles de vidrio y detectan las frecuencias de sonido asociadas con la rotura de vidrios.

Los detectores sísmicos de rotura de cristales, generalmente denominados sensores de impacto, se diferencian en que se instalan en el panel de vidrio. Cuando el vidrio se rompe, produce frecuencias de impacto específicas que viajan a través del vidrio y, a menudo, a través del marco de la ventana y las paredes y el techo circundantes. Por lo general, las frecuencias más intensas generadas están entre 3 y 5 kHz, según el tipo de vidrio y la presencia de una capa intermedia de plástico. Los detectores sísmicos de rotura de cristales detectan estas frecuencias de impacto y, a su vez, generan una condición de alarma.

La lámina de aluminio para ventanas es un método de detección menos avanzado que implica pegar una tira fina de lámina conductora en el interior del vidrio y hacer pasar una corriente eléctrica de baja potencia a través de ella. Si se rompe el vidrio, se rasgará la lámina y se interrumpirá el circuito.

Detectores de humo, calor y monóxido de carbono.

La mayoría de los sistemas también pueden estar equipados con detectores de humo, calor y/o monóxido de carbono . Estos también se conocen como zonas de 24 horas (que están activas en todo momento). Los detectores de humo y calor protegen contra el riesgo de incendio mediante diferentes métodos de detección. Los detectores de monóxido de carbono ayudan a proteger contra el riesgo de intoxicación por monóxido de carbono. Aunque un panel de alarma contra intrusos también puede tener estos detectores conectados, es posible que no cumpla con todos los requisitos del código de incendios local para un sistema de alarma contra incendios.

Los detectores de humo tradicionales son detectores de humo por ionización que crean una corriente eléctrica entre dos placas de metal, que hacen sonar una alarma cuando se interrumpen por el humo que entra en la cámara. Las alarmas de humo por ionización pueden detectar rápidamente las pequeñas cantidades de partículas producidas por incendios de llamas rápidas, como incendios de cocina o aquellos alimentados por papel o líquidos inflamables. Un tipo más nuevo de detector de humo es el detector de humo fotoeléctrico. Contiene una fuente de luz, que se coloca indirectamente al sensor eléctrico sensible a la luz. Normalmente, la luz de la fuente de luz se dispara directamente a través del sensor y no llega a él. Cuando el humo entra en la cámara, dispersa la luz, que luego llega al sensor y activa la alarma. Los detectores de humo fotoeléctricos generalmente responden más rápido a un incendio en su etapa inicial, latente, antes de que la fuente del fuego estalle en llamas.

Sensores de movimiento

Los sensores de movimiento son dispositivos que utilizan diversas formas de tecnología para detectar el movimiento. La tecnología que se encuentra normalmente en los sensores de movimiento para activar una alarma incluye infrarrojos, ultrasonidos, vibración y contacto. Los sensores de tecnología dual combinan dos o más formas de detección para reducir las falsas alarmas, ya que cada método tiene sus ventajas y desventajas. Tradicionalmente, los sensores de movimiento son una parte integral de un sistema de seguridad para el hogar. Estos dispositivos suelen instalarse para cubrir un área grande, ya que comúnmente cubren hasta 40 pies con un campo de visión de 135°.

Los japoneses han utilizado desde la antigüedad un tipo de sensor de movimiento. En el pasado, "mucha gente en Japón mantenía a los grillos cantores y los utilizaba como perros guardianes". [7] Aunque un perro ladraría cuando detecta un intruso, un grillo deja de cantar cuando se acerca un intruso. Los grillos se guardan en jaulas decorativas que se parecen a las jaulas de pájaros y estas jaulas se colocan en contacto con el suelo. Durante el día, la casa está ocupada con las tareas normales del día. Cuando la actividad se reduce por la noche, los grillos comienzan a cantar. Si alguien entra en la casa por la noche, el suelo comienza a vibrar. "La vibración asusta a los grillos y dejan de cantar. Entonces todos se despiertan... del silencio". [8] La familia está acostumbrada a oír grillos por la noche y sabe que algo anda mal si los grillos no cantan. Una observación similar se hizo en Inglaterra sobre los molineros que vivían en sus molinos. Una rueda de molino hace mucho ruido, pero el molinero solo se despierta cuando la rueda del molino deja de girar.

Alarmas de entrada de vehículos

Los sistemas de alarma para entradas de vehículos se pueden combinar con la mayoría de los sistemas de seguridad y automatización. Están diseñados para alertar a los residentes sobre visitantes inesperados, intrusos o entregas que llegan a la propiedad. Los tipos de sensores para entradas de vehículos incluyen sensores de movimiento magnéticos e infrarrojos. Las alarmas para entradas de vehículos se pueden encontrar tanto en sistemas cableados como inalámbricos. Son comunes en los sistemas de seguridad rurales, así como en aplicaciones comerciales.

Sensores electromecánicos (agitadores)

Estos dispositivos electromecánicos se montan sobre barreras y se utilizan principalmente para detectar un ataque a la propia estructura. La tecnología se basa en una configuración mecánica inestable que forma parte del circuito eléctrico. Cuando se produce movimiento o vibración, la parte inestable del circuito se mueve e interrumpe el flujo de corriente, lo que produce una alarma. El medio que transmite la vibración debe seleccionarse correctamente para el sensor específico, ya que son los más adecuados para diferentes tipos de estructuras y configuraciones. Estos sistemas son de bajo coste y se instalan fácilmente en vallas existentes, pero solo se pueden montar en vallas y no son capaces de analizar las diferencias en el patrón de vibraciones (por ejemplo, la diferencia entre las ráfagas de viento y una persona que trepa por la valla). Por este motivo, esta tecnología está siendo sustituida paulatinamente por sistemas basados en acelerómetros digitales.

Acelerómetro MEMS

La tecnología MEMS, Micro Electro-Mechanical System , es un dispositivo electromagnético que se crea mediante fotolitografía , incisión e implantación iónica. Esto produce un dispositivo muy compacto y de pequeño tamaño. En este dispositivo, además del sistema mecánico, hay circuitos electrónicos de control, adquisición y acondicionamiento de la señal capaz de sensar el entorno. [9]

Los acelerómetros MEMS se pueden dividir en dos grupos: piezorresistivos y capacitivos. Los primeros consisten en un sistema de un solo grado de libertad formado por una masa suspendida por un resorte. También tienen una viga con una masa de prueba en la punta de la viga y un parche piezorresistivo en la red de la viga. [10]

Por el contrario, los acelerómetros capacitivos, también conocidos como sensores de vibración, se basan en un cambio en la capacitancia eléctrica en respuesta a la aceleración. [11]

Principio de funcionamiento

La tecnología actual permite realizar estructuras de silicio suspendidas que se fijan al sustrato en unos puntos llamados anclajes, y que constituyen la masa sensible del acelerómetro MEMS. Estas estructuras son libres de moverse en la dirección de la aceleración detectada. Constituyen el refuerzo móvil de un par de condensadores conectados al medio puente .

De esta manera las señales adquiridas son amplificadas, filtradas y convertidas en señales digitales con la supervisión de circuitos de control específicos. Las incorporaciones de MEMS evolucionaron desde un dispositivo único e independiente hasta las unidades de movimiento inercial integradas que están disponibles en la actualidad. [12]

Esta tecnología utiliza una variedad de mecanismos de transducción para detectar el desplazamiento, entre los que se incluyen los capacitivos, piezorresistivos, térmicos, ópticos, piezoeléctricos y de tunelización. [13]

Aplicaciones

En las últimas décadas se han producido muchos avances tecnológicos en este área y los acelerómetros MEMS se utilizan en entornos de alta confiabilidad y están empezando a reemplazar otras tecnologías establecidas.

El acelerómetro MEMS se puede aplicar como sensor en la prevención de desastres sísmicos, ya que una de las principales características de los acelerómetros MEMS es la respuesta de frecuencia lineal a CC hasta aproximadamente 500 Hz, y esta capacidad ofrece una mejora en la medición del movimiento del suelo en la banda de frecuencia más baja. [14]

Otra aplicación práctica de los acelerómetros MEMS es la monitorización del estado de las máquinas para reducir el mantenimiento de las mismas. Las tecnologías inalámbricas e integradas, como los sensores de sistemas microelectromecánicos, ofrecen una medición inteligente de la vibración de las máquinas de forma inalámbrica. [15]

En el ámbito de la defensa , se puede aplicar en sistemas de detección de intrusiones montados en vallas . Dado que los sensores MEMS pueden funcionar en un amplio rango de temperaturas, pueden evitar intrusiones en exteriores y en perímetros muy dispersos.

Propiedades

Una ventaja que ofrecen los acelerómetros MEMS es la capacidad de medir aceleraciones estáticas, como la aceleración debida a la gravedad. Esto permite verificar constantemente que la posición del sensor, basado en el acelerómetro MEMS, permanece inalterada con respecto a la de instalación.

Las ventajas significativas de los acelerómetros MEMS también se derivan de su pequeño tamaño y alta frecuencia de medición; además, se pueden integrar con múltiples sensores con diferentes funciones. [16]

Detectores de metales ferrosos

El cambio en el campo magnético local debido a la presencia de metales ferrosos induce una corriente en los sensores enterrados (cables enterrados o sensores discretos) que son analizados por el sistema. Si el cambio supera un umbral predeterminado, se genera una alarma. [17] Este tipo de sensor se puede utilizar para detectar intrusos que porten cantidades importantes de metal, como un arma de fuego, lo que lo hace ideal para aplicaciones contra la caza furtiva . [18]

Campo electrostático

Este sensor volumétrico, a veces denominado campo electromagnético, utiliza detección de proximidad de campo eléctrico y se puede instalar en edificios, perímetros, vallas y paredes. También se puede instalar de forma independiente en postes dedicados. El sistema utiliza un generador de campo electromagnético que alimenta un cable, con otro cable sensor que corre paralelo a él. El cable sensor está conectado a un procesador de señales que analiza el cambio de amplitud (masa del intruso), el cambio de velocidad (movimiento del intruso) y el tiempo de perturbación preestablecido (tiempo que el intruso está en el patrón). Estos elementos definen las características de un intruso y cuando se detectan los tres simultáneamente, se genera una señal de alarma.

La barrera puede proporcionar protección vertical desde el suelo hasta la altura de los postes de montaje (normalmente de 4 a 6 metros de altura), dependiendo de la cantidad de cables de sensores instalados. Normalmente se configura en zonas de unos 200 metros de longitud. Los sensores de campo electrostático son de alta seguridad y difíciles de anular, y tienen un campo de detección vertical alto. Sin embargo, estos sensores son caros y tienen zonas cortas, lo que contribuye a que se utilicen más componentes electrónicos (y, por lo tanto, un coste más elevado).

Sistemas microfónicos

Los sistemas microfónicos varían en diseño (por ejemplo, reflectómetros de dominio temporal o piezoeléctricos ), pero cada uno se basa generalmente en la detección de un intruso que intenta cortar o trepar una valla. Por lo general, los sistemas de detección microfónicos se instalan como cables sensores unidos a vallas de alambre de cadena rígidas, sin embargo, algunas versiones especializadas de estos sistemas también se pueden instalar enterradas bajo tierra. Dependiendo del tipo, puede ser sensible a diferentes frecuencias o niveles de ruido o vibración. El sistema se basa en un cable sensor coaxial o electromagnético y el controlador tiene la capacidad de diferenciar entre las señales del cable o la cadena de alambre que se está cortando, un intruso que trepa la valla o las malas condiciones climáticas.

Los sistemas están diseñados para detectar y analizar las señales electrónicas entrantes que se reciben del cable sensor y luego generar alarmas a partir de señales que exceden las condiciones preestablecidas. Los sistemas tienen componentes electrónicos ajustables que permiten a los instaladores cambiar la sensibilidad de los detectores de alarma para adaptarse a las condiciones ambientales específicas. El ajuste del sistema generalmente se realiza durante la puesta en servicio de los dispositivos de detección.

Los sistemas microfónicos son relativamente económicos en comparación con otros sistemas y fáciles de instalar, pero los sistemas más antiguos pueden tener una alta tasa de falsas alarmas causadas por el viento y otras distancias. Algunos sistemas más nuevos utilizan DSP (procesamiento de señal digital) para procesar la señal y reducir las falsas alarmas.

Sistemas de cercas de alambre tenso

Un sistema de seguridad perimetral con alambre tensado es una pantalla independiente de cables trampa tensados que se montan generalmente en una cerca o pared. Alternativamente, la pantalla puede hacerse más gruesa para evitar la necesidad de una cerca de alambre de cadena de soporte. Estos sistemas están diseñados para detectar cualquier intento físico de penetrar la barrera. Los sistemas de alambre tensado pueden funcionar con una variedad de interruptores o detectores que detectan el movimiento en cada extremo de los alambres tensos. Estos interruptores o detectores pueden ser un simple contacto mecánico, un transductor de fuerza estática o un medidor de tensión electrónico. Las alarmas no deseadas causadas por pájaros y otros animales se pueden evitar ajustando los sensores para que ignoren los objetos que ejercen pequeñas cantidades de presión sobre los alambres. Este tipo de sistema es vulnerable a los intrusos que excavan debajo de la cerca. Se instala una base de hormigón directamente debajo de la cerca para evitar este tipo de ataque.

Los sistemas de cercas de alambre tenso tienen bajas tasas de falsas alarmas, sensores confiables y altas tasas de detección, pero son costosos y complicados de instalar.

Cable de fibra óptica

Se puede utilizar un cable de fibra óptica para detectar intrusos midiendo la diferencia en la cantidad de luz enviada a través del núcleo de la fibra. Se pueden utilizar diversas tecnologías de detección de fibra óptica, incluidas la dispersión de Rayleigh o la interferometría . Si se altera el cable, la luz cambiará y se detectará la intrusión. El cable se puede conectar directamente a una cerca de alambre de cadena o unirlo a una cinta de acero con púas que se utiliza para proteger las partes superiores de las paredes y las cercas. Este tipo de cinta de púas proporciona un buen elemento de disuasión física, además de dar una alarma inmediata si la cinta se corta o se deforma gravemente.

Al estar basados en cables, los cables de fibra óptica son muy similares al sistema microfónico y son fáciles de instalar y pueden cubrir grandes perímetros. Sin embargo, a pesar de funcionar de manera similar a los sistemas microfónicos, los cables de fibra óptica tienen un costo más alto y son más complejos debido al uso de tecnología de fibra óptica.

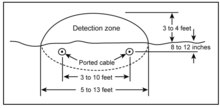

Cable coaxial con puerto

Este sistema emplea un principio de perturbación del campo electromagnético basado en dos cables coaxiales sin blindaje. [19] El transmisor emite energía de radiofrecuencia (RF) continua a lo largo de un cable y la energía es recibida por el otro cable. Cuando el cambio en la intensidad del campo se debilita debido a la presencia de un objeto y alcanza un umbral inferior preestablecido, se genera una condición de alarma. El sistema es oculto después de la instalación. El suelo circundante debe ofrecer un buen drenaje para evitar alarmas molestas. Los cables coaxiales con puertos están ocultos como una forma enterrada, pero pueden verse afectados por el ruido de RF y son difíciles de instalar.

Cerca eléctrica de seguridad

Las cercas eléctricas de seguridad están formadas por cables que transmiten pulsos de corriente eléctrica para proporcionar una descarga no letal que disuade a posibles intrusos. La manipulación de la cerca también genera una alarma que queda registrada por el energizador de la cerca eléctrica de seguridad y también puede activar una sirena, una luz estroboscópica o notificaciones a una sala de control o directamente al propietario por correo electrónico o teléfono. En términos prácticos, las cercas eléctricas de seguridad son un tipo de conjunto de sensores que actúa como una barrera física (o parte de una), un elemento de disuasión psicológica para posibles intrusos y como parte de un sistema de alarma de seguridad.

Las cercas eléctricas son menos costosas que muchos otros métodos, tienen menos probabilidades de dar falsas alarmas que muchos otros métodos alternativos de seguridad perimetral y tienen el mayor poder de disuasión psicológica de todos los métodos, pero existe el potencial de una descarga eléctrica no intencionada.

Sistemas cableados, inalámbricos e híbridos

La señal de activación de los sensores se transmite a una o más unidades de control a través de cables o medios inalámbricos, como radio, portadora de línea e infrarrojos.

Los sistemas cableados son convenientes cuando los sensores, como los sensores de movimiento infrarrojos pasivos y los detectores de humo, requieren alimentación externa para funcionar correctamente; sin embargo, pueden ser más costosos de instalar. Los sistemas cableados básicos utilizan una topología de red en estrella , donde el panel está en el centro de manera lógica y todos los dispositivos llevan sus cables de línea de regreso al panel. Los paneles más complejos utilizan una topología de red de bus donde el cable es básicamente un bucle de datos alrededor del perímetro de la instalación y tiene derivaciones para los dispositivos sensores que deben incluir un identificador de dispositivo único integrado en el propio dispositivo sensor. Los sistemas cableados también tienen la ventaja, si están cableados correctamente, por ejemplo, mediante un bucle doble, de ser a prueba de manipulaciones .

Por otro lado, los sistemas inalámbricos suelen utilizar transmisores alimentados por batería , que son más fáciles de instalar y tienen costos de puesta en marcha más económicos, pero pueden fallar si las baterías no reciben mantenimiento. Dependiendo de la distancia y los materiales de construcción, pueden requerirse uno o más repetidores inalámbricos para llevar la señal al panel de alarma de manera confiable. Un sistema inalámbrico se puede trasladar a una nueva propiedad fácilmente. Una conexión inalámbrica importante para la seguridad es la que se establece entre el panel de control y la estación de monitoreo. La monitorización inalámbrica del sistema de alarma protege contra un ladrón que corte los cables o contra fallas de un proveedor de Internet. Esta configuración se conoce comúnmente como completamente inalámbrica.

Los sistemas híbridos utilizan sensores cableados e inalámbricos para lograr los beneficios de ambos. Los transmisores también se pueden conectar a través de los circuitos eléctricos de las instalaciones para transmitir señales codificadas a la unidad de control (portadora de línea). La unidad de control generalmente tiene un canal o zona independiente para sensores antirrobo e incendio, y los sistemas más avanzados tienen una zona independiente para cada sensor diferente, así como indicadores de problemas internos, como pérdida de energía de la red, batería baja y cables rotos.

Conexión y monitorización de alarmas

Dependiendo de la aplicación, la salida de alarma puede ser local, remota o una combinación de ambas. Las alarmas locales no incluyen monitoreo, pero pueden incluir sirenas interiores y/o exteriores, como campanas motorizadas o sirenas electrónicas y luces, como luces estroboscópicas que pueden ser útiles para señalar un aviso de evacuación durante emergencias de incendio, o para asustar rápidamente a un ladrón aficionado. Sin embargo, con el uso generalizado de sistemas de alarma, especialmente en automóviles, las falsas alarmas son muy frecuentes y muchos habitantes de las ciudades tienden a ignorar las alarmas en lugar de investigar y no contactar a las autoridades necesarias. En áreas rurales donde no muchas personas pueden escuchar la campana de incendios o la sirena antirrobo, las luces o los sonidos pueden no hacer mucha diferencia, ya que los servicios de emergencia más cercanos pueden llegar demasiado tarde para evitar pérdidas.

Los sistemas de alarma a distancia se utilizan para conectar la unidad de control a un monitor predeterminado de algún tipo y están disponibles en muchas configuraciones diferentes. Los sistemas avanzados se conectan a una estación central o a un servicio de emergencias (por ejemplo, policía, bomberos o servicios médicos) a través de un cable telefónico directo, una red celular, una red de radio o una ruta IP. En el caso de un sistema de señalización dual, se utilizan dos de estas opciones simultáneamente. El control de la alarma incluye no solo los sensores, sino también el propio transmisor de comunicación. Si bien los circuitos telefónicos directos aún están disponibles en algunas áreas a través de compañías telefónicas, debido a su alto costo y a la llegada de la señalización dual con su costo comparativamente menor, su uso se está eliminando gradualmente. Actualmente, las conexiones directas se ven más comúnmente solo en edificios gubernamentales federales, estatales y locales, o en un campus escolar que tenga un departamento de seguridad, policía, bomberos o servicios médicos de emergencia dedicados. En el Reino Unido, la comunicación solo es posible con un centro de recepción de alarmas y no se permite la comunicación directa con los servicios de emergencia.

Los sistemas más típicos incorporan una unidad de comunicación celular digital que se pondrá en contacto con la estación central o una estación de monitoreo a través de la Red Telefónica Pública Conmutada (PSTN) y activará la alarma, ya sea con una voz sintetizada o, cada vez más, a través de una cadena de mensajes codificados que la estación central decodifica. Estos pueden conectarse al sistema telefónico regular en el lado del sistema del punto de demarcación , pero generalmente se conectan en el lado del cliente antes que todos los teléfonos dentro de las instalaciones monitoreadas para que el sistema de alarma pueda tomar la línea cortando cualquier llamada activa y llamando a la compañía de monitoreo si es necesario. Un sistema de señalización dual activaría la alarma de forma inalámbrica a través de una ruta de radio o una ruta celular utilizando la línea telefónica o la línea de banda ancha como respaldo para superar cualquier compromiso a la línea telefónica. Los codificadores se pueden programar para indicar qué sensor específico se activó, y los monitores pueden mostrar la ubicación física del sensor en una lista o incluso un mapa de las instalaciones protegidas, lo que puede hacer que la respuesta resultante sea más efectiva.

Muchos paneles de alarma están equipados con una ruta de comunicación de respaldo para usar cuando el circuito PSTN principal no está funcionando. El marcador redundante puede estar conectado a una segunda ruta de comunicación, o a un teléfono celular codificado especializado , una radio o un dispositivo de interfaz de Internet para evitar por completo la PSTN y así evitar la manipulación intencional de las líneas telefónicas. La manipulación de la línea podría activar una alarma de supervisión a través de la red de radio, lo que daría una advertencia temprana de un problema inminente. En algunos casos, un edificio remoto puede no tener servicio telefónico PSTN y el costo de abrir una zanja y tender una línea directa puede ser prohibitivo. Es posible utilizar un dispositivo celular o de radio inalámbrico como método de comunicación principal.

En el Reino Unido, la solución más popular de este tipo es similar en principio a la anterior, pero con las rutas principal y de respaldo invertidas. Utilizar una ruta de radio como ruta de señalización principal no solo es más rápido que la PSTN, sino que también permite un ahorro de costos significativo, ya que se pueden enviar cantidades ilimitadas de datos sin costo adicional.

Monitoreo de alarmas de banda ancha

La creciente implementación de la tecnología de voz sobre IP (VoIP) está impulsando la adopción de la señalización de banda ancha para la notificación de alarmas. Muchos sitios que requieren instalaciones de alarmas ya no cuentan con líneas telefónicas convencionales (POTS), y los paneles de alarma con capacidad de marcado telefónico convencional no funcionan de manera confiable con algunos tipos de servicio VoIP.

Los paneles o sistemas de alarma analógicos con acceso telefónico y puertos de datos en serie o paralelo pueden migrarse a banda ancha mediante la incorporación de un dispositivo servidor de alarmas que convierta las señales de señalización telefónica o el tráfico del puerto de datos en mensajes IP adecuados para la transmisión por banda ancha. Sin embargo, el uso directo de VoIP para transportar alarmas analógicas sin un dispositivo servidor de alarmas es problemático, ya que los códecs de audio utilizados en toda la ruta de transmisión de la red no pueden garantizar un nivel adecuado de fiabilidad o calidad de servicio aceptable para la aplicación.

En respuesta a la cambiante red de comunicaciones públicas, los nuevos sistemas de alarma suelen utilizar la señalización de banda ancha como método de transmisión de alarmas, y los fabricantes están incluyendo la capacidad de generación de informes IP directamente en sus productos de paneles de alarma. Cuando se utiliza Internet como método de señalización principal para aplicaciones críticas de seguridad y protección de la vida, se configuran mensajes de supervisión frecuentes para superar las preocupaciones sobre la energía de respaldo para el equipo de red y el tiempo de entrega de la señal. Pero para las aplicaciones típicas, las preocupaciones de conectividad se controlan mediante mensajes de supervisión normales.

Alarma de radio con doble señalización

La señalización dual es un método de transmisión de alarmas que utiliza una red de telefonía móvil y una ruta telefónica o IP para transmitir señales de intrusión, incendio y ataque personal a alta velocidad desde las instalaciones protegidas hasta un centro de recepción de alarmas (CRA). Lo más común es que utilice GPRS o GSM, una tecnología de señalización de alta velocidad que se utiliza para enviar y recibir "paquetes" de datos, además de una línea telefónica. IP no se utiliza con tanta frecuencia debido a problemas con la instalación y configuración, ya que a menudo se requieren altos niveles de experiencia además del conocimiento de instalación de alarmas.

Un dispositivo de comunicación de señalización dual se conecta a un panel de control en una instalación de seguridad y es el componente que transmite la alarma a la CRA. Puede hacerlo de diferentes maneras, a través de la ruta de radio GPRS, a través de la ruta de radio GSM o a través de la línea telefónica o IP. Estas múltiples rutas de señalización están todas presentes y activas al mismo tiempo, respaldándose entre sí para minimizar la exposición de la propiedad a intrusos. Si una falla, siempre hay una de respaldo y, según el fabricante elegido, hasta tres rutas que funcionan simultáneamente en cualquier momento.

Las rutas duales permiten distinguir entre fallas de hardware y un ataque genuino a la alarma. Esto ayuda a eliminar falsas alarmas y respuestas innecesarias. La señalización dual ha ayudado considerablemente a restablecer la respuesta policial, como en un caso en el que se corta una línea telefónica, ya que el dispositivo de señalización dual puede continuar enviando llamadas de alarma a través de una de sus rutas alternativas, ya sea confirmando o denegando la alarma desde la ruta inicial.

En el Reino Unido, CSL DualCom Ltd fue pionera en la señalización dual en 1996. La empresa ofreció una alternativa a la señalización de alarma existente y, al mismo tiempo, estableció el estándar actual para la supervisión de seguridad de doble vía profesional. La señalización dual se considera ahora firmemente como el formato estándar para la señalización de alarma y está debidamente especificada por todas las principales compañías de seguros. [20]

Monitoreo de alarmas por escucha

Las alarmas monitoreadas y los teléfonos con altavoz permiten que la estación central hable con el propietario o el intruso. Esto puede ser beneficioso para el propietario en caso de emergencias médicas. En caso de robos reales, los teléfonos con altavoz permiten que la estación central inste al intruso a que cese y desista mientras se envían las unidades de respuesta. El monitoreo de alarmas por escucha también se conoce como monitoreo de respuesta de audio inmediata o sistemas de alarma por voz en el Reino Unido.

Respuesta de alarma

En Estados Unidos, la policía responde a al menos 36 millones de activaciones de alarmas cada año, con un coste anual estimado de 1.800 millones de dólares. [21]

Dependiendo de la zona activada, la cantidad y secuencia de zonas, la hora del día y otros factores, el centro de monitoreo de alarmas puede iniciar automáticamente varias acciones. Los operadores de la estación central pueden recibir instrucciones de llamar a los servicios de emergencia de inmediato o de llamar primero a las instalaciones protegidas o al administrador de la propiedad para tratar de determinar si la alarma es genuina. Los operadores también pueden comenzar a llamar a una lista de números de teléfono proporcionados por el cliente para contactar a alguien que vaya a verificar las instalaciones protegidas. Algunas zonas pueden activar una llamada a la compañía local de combustible para calefacción para verificar el sistema o una llamada al propietario con detalles de qué habitación puede estar inundada. Algunos sistemas de alarma están vinculados a sistemas de videovigilancia para que el video actual del área de intrusión se pueda mostrar instantáneamente en un monitor remoto y grabar.

Algunos sistemas de alarma utilizan tecnología de monitoreo de audio y video en tiempo real para verificar la legitimidad de una alarma. En algunos municipios de los Estados Unidos, este tipo de verificación de alarma permite que la propiedad que está protegiendo se coloque en una lista de "respuesta verificada", lo que permite respuestas policiales más rápidas y seguras.

Control de acceso y códigos de derivación

Para que un sistema de alarma contra intrusiones sea útil, se desactiva o se reconfigura cuando hay personal autorizado presente. La autorización se puede indicar de varias maneras, a menudo con claves o códigos utilizados en el panel de control o en un panel remoto cerca de una entrada. Las alarmas de alta seguridad pueden requerir varios códigos, o una huella dactilar, una placa, la geometría de la mano , un escáner de retina, un generador de respuestas cifradas y otros medios que se consideren suficientemente seguros para el propósito.

Las autorizaciones fallidas darían lugar a una alarma o a un bloqueo temporizado para evitar experimentar con posibles códigos. Algunos sistemas pueden configurarse para permitir la desactivación de sensores individuales o grupos. Otros también pueden programarse para pasar por alto o ignorar sensores individuales y dejar el resto del sistema armado. Esta característica es útil para permitir que se abra y cierre una sola puerta antes de que se active la alarma, o para permitir que una persona salga, pero no regrese. Los sistemas de alta gama permiten múltiples códigos de acceso y es posible que solo permitan su uso una vez, o en días determinados, o solo en combinación con los códigos de otros usuarios (es decir, con escolta). En cualquier caso, un centro de monitoreo remoto debe disponer que una persona autorizada proporcione un código oral en caso de falsas alarmas, de modo que el centro de monitoreo pueda estar seguro de que no es necesaria una respuesta de alarma adicional. Al igual que con los códigos de acceso, también puede haber una jerarquía de códigos orales, por ejemplo, para que el reparador de hornos entre en las áreas de sensores de la cocina y el sótano, pero no en la bóveda de plata de la despensa. También existen sistemas que permiten introducir un código de coacción y silenciar la alarma local, pero que aún así activan la alarma remota para llamar a la policía en caso de robo.

Los sensores de incendios se pueden aislar, lo que significa que, cuando se activan, no activarán la red de alarma principal. Esto es importante cuando se produce humo y calor de forma intencionada. Los propietarios de edificios pueden ser multados por generar falsas alarmas que hagan perder el tiempo al personal de emergencia.

Alarmas falsas y ausentes

El Departamento de Justicia de los Estados Unidos estima que entre el 94% y el 98% de todas las llamadas de alarma a las fuerzas del orden son falsas alarmas . [21]

La confiabilidad del sistema y los errores de los usuarios son la causa de la mayoría de las falsas alarmas, a veces llamadas "alarmas molestas". Las falsas alarmas pueden resultar muy costosas para los gobiernos locales, las fuerzas de seguridad locales, los usuarios de los sistemas de seguridad y los miembros de las comunidades locales. En 2007, el Departamento de Justicia informó que, en tan sólo un año, las falsas alarmas costaron a los municipios locales y a sus electores al menos 1.800 millones de dólares. [21]

En muchos municipios de los Estados Unidos se han adoptado políticas para multar a los propietarios de viviendas y negocios por múltiples activaciones de falsas alarmas de su sistema de seguridad. Si persisten múltiples falsas alarmas de la misma propiedad, esa propiedad podría agregarse a una lista de "sin respuesta", lo que impide el envío de la policía a la propiedad excepto en caso de emergencia verificada. Aproximadamente el 1% de las llamadas de alarma policiales en realidad involucran un delito. [21] Las alarmas molestas ocurren cuando un evento no deseado evoca un estado de alarma por un sistema de alarma que por lo demás funciona correctamente. Una falsa alarma también ocurre cuando hay un mal funcionamiento del sistema de alarma que da como resultado un estado de alarma. En las tres circunstancias, la fuente del problema debe encontrarse y repararse de inmediato, para que los respondedores no pierdan la confianza en los informes de alarma. Es más fácil saber cuándo hay falsas alarmas, porque el sistema está diseñado para reaccionar a esa condición. Las alarmas de falla son más problemáticas porque generalmente requieren pruebas periódicas para asegurarse de que los sensores estén funcionando y que las señales correctas estén llegando al monitor. Algunos sistemas están diseñados para detectar problemas internos, como baterías bajas o agotadas, conexiones sueltas, problemas en el circuito telefónico, etc. Si bien las alarmas antirrobo anteriores podían activarse por pequeñas perturbaciones, como insectos o mascotas, las alarmas de modelos más nuevos tienen tecnología para medir el tamaño y el peso del objeto que causa la perturbación y, por lo tanto, pueden decidir qué tan grave es la amenaza, lo que es especialmente útil en las alarmas antirrobo.

Algunas municipalidades de los Estados Unidos exigen la verificación de alarmas antes de enviar a la policía. Según este enfoque, las empresas de monitoreo de alarmas deben verificar la legitimidad de las alarmas (excepto las alarmas de asalto, coacción y pánico ) antes de llamar a la policía. La respuesta verificada generalmente implica la verificación visual en el lugar de un robo o una verificación remota por audio o video. [21]

Verificación de audio y video

Las alarmas que utilizan tecnología de verificación de audio, video o una combinación de ambos brindan a las empresas de seguridad, despachadores, oficiales de policía y administradores de propiedades datos más confiables para evaluar el nivel de amenaza de una alarma activada. [22]

Las técnicas de verificación de audio y video utilizan micrófonos y cámaras para registrar frecuencias de audio, señales de video o instantáneas de imágenes. Las secuencias de audio y video de origen se envían a través de un enlace de comunicación, generalmente una red de protocolo de Internet (IP), a la estación central donde los monitores recuperan las imágenes a través de un software propietario. Luego, la información se transmite a las autoridades y se registra en un archivo de eventos, que se puede utilizar para planificar un enfoque más estratégico y táctico de una propiedad y, más tarde, como prueba de la acusación.

Un ejemplo de este sistema es cuando un sensor infrarrojo pasivo u otro sensor se activa y se envía a la estación central una cantidad designada de fotogramas de vídeo antes y después del evento.

Se puede incorporar una segunda solución de video a un panel estándar, que envía una alarma a la estación central. Cuando se recibe una señal, un profesional de monitoreo capacitado accede a la grabadora de video digital (DVR) del sitio a través de un enlace IP para determinar la causa de la activación. Para este tipo de sistema, la entrada de la cámara al DVR refleja las zonas y particiones del panel de alarma, lo que permite al personal buscar una fuente de alarma en múltiples áreas.

El Departamento de Justicia de los Estados Unidos afirma que la legislación que exige a las empresas de alarmas verificar la legitimidad de una alarma antes de ponerse en contacto con las fuerzas del orden (comúnmente conocida como "respuesta verificada") es la forma más eficaz de reducir las falsas alarmas antirrobo. El Departamento de Justicia considera que el audio, el vídeo o el relato de un testigo ocular son elementos de verificación de la legitimidad de una alarma antirrobo. [21]

Zonificación cruzada

La zonificación cruzada es una estrategia que utiliza múltiples sensores para monitorear la actividad en un área y el software analiza la información de todas las fuentes. Por ejemplo, si se activa un detector de movimiento en un área, la señal se registra y el monitor de la estación central notifica al cliente. Una segunda señal de alarma, recibida en una zona adyacente en un corto período de tiempo, es la confirmación que el monitor de la estación central necesita para solicitar un envío inmediato. Este método genera una mayor protección.

Verificación de llamadas mejorada

La verificación mejorada de llamadas (ECV) ayuda a reducir los despachos falsos y al mismo tiempo protege a los ciudadanos, y es obligatoria en varias jurisdicciones de los EE. UU., aunque la industria de las alarmas se ha opuesto con éxito en otras. [21] La ECV requiere que el personal de la estación central intente verificar la activación de la alarma haciendo un mínimo de dos llamadas telefónicas a dos números de teléfono de partes responsables diferentes antes de enviar a las fuerzas del orden a la escena.

La primera llamada de verificación de alarma se realiza al lugar donde se originó la alarma. Si no se logra establecer contacto con una persona, se realiza una segunda llamada a un número diferente. El número secundario, según las mejores prácticas, debe ser el de un teléfono que se responda incluso fuera del horario laboral, preferiblemente un teléfono celular de una persona autorizada a solicitar o eludir la respuesta de emergencia.

La industria de la seguridad no considera que la ECV sea una verdadera verificación de alarma porque no puede confirmar un evento de intrusión real y no activará un envío prioritario de las fuerzas del orden.

Certificación independiente

Algunas compañías de seguros y agencias locales exigen que los sistemas de alarma se instalen de acuerdo con el código o que estén certificados por un tercero independiente. El sistema de alarma debe someterse a una inspección de mantenimiento cada 6 a 12 meses. En el Reino Unido, los sistemas de alarma antirrobo "solo audibles" requieren una visita de servicio de rutina una vez cada 12 meses y los sistemas de alarma antirrobo monitoreados requieren una inspección dos veces cada 12 meses. Esto es para garantizar que todos los componentes internos, sensores y fuentes de alimentación funcionen correctamente. En el pasado, esto requería que un ingeniero de servicio de alarmas asistiera al lugar y realizara las inspecciones. Con el uso de Internet o una ruta de radio y un dispositivo de transmisión de radio/IP compatible (en las instalaciones con alarma), ahora se pueden realizar algunas inspecciones de forma remota desde la estación central.

Véase también

- Control de acceso

- Gestión de alarmas

- Seguridad de la puerta

- Doble bucle

- Servicio de emergencia

- Diseño ambiental

- Alarma de incendios

- Detector de rotura de cristales

- Dispositivos de seguridad de IoT

- Sistema de detección de intrusiones perimetrales

- Seguridad física

- Iluminación de seguridad

- Interruptor a prueba de vandalismo

- Alarma activada por voz y enviada por radio

Referencias

- ^ "Investigadores de la NASA Langley obtienen el premio a la invención del año por su sistema de detección de infrasonidos". www.nasa.gov . 25 de julio de 2014.

- ^ Chilo y Lindblad 2008.

- ^ Instituto Nacional de Justicia (1998). "Manual de tecnologías de sensores de seguridad perimetral" (PDF) . Agencia de Proyectos de Investigación Avanzada de Defensa (DARPA) : NIJ: 2.12–2.13.

- ^ "Guía de sistemas de detección de intrusiones perimetrales (PIDS)". Centro para la Protección de la Infraestructura Nacional (CPNI) (5/12): 24–38. 2012.

- ^ De Astis, Vincenzo; Gasparini, Bruno (2002). Manual de tecnología de seguridad . Milán: Assosicurezza. págs. 100-102.

- ^ "Guía de sistemas de detección de intrusiones perimetrales (PIDS)". CPNI - Centro para la Protección de la Infraestructura Nacional (5/12): 24–38. 2012.

- ^ Mathiews, Franklin K. "El libro de pasatiempos al aire libre de los Boy Scouts", D, Appleton-Century Company, Incorporated, Nueva York 1938, página 193.

- ^ Mathiews, Franklin K. "El libro de pasatiempos al aire libre de los Boy Scouts", D, Appleton-Century Company, Incorporated, Nueva York 1938, página 194.

- ^ De Astis, Vincenzo; Dischi, Franco (2019). "Manuale delle tecnologie di sicurezza" (en italiano). Italia: Assosicurezza. págs. 133-134.

- ^ Albarbar, Alhussein (2008). "Idoneidad de los acelerómetros MEMS para la monitorización de condiciones: un estudio experimental". Sensores . 8 (2): 784–799. Bibcode :2008Senso...8..784A. doi : 10.3390/s8020784 . PMC 3672998 . PMID 27879734.

- ^ Venkatanarayanan, A.; Spain, E. (2014). "Revisión de los últimos avances en materiales de detección". Procesamiento integral de materiales . págs. 47–101. doi :10.1016/B978-0-08-096532-1.01303-0. ISBN . 9780080965338.

- ^ De Astis, Vincenzo; Dischi, Franco (2019). Manuale delle tecnologie di sicurezza (en italiano) (2ª ed.). Italia: Assosicurezza. págs. 134-135.

- ^ Rasras, Mahmoud; Elfadel, Ibrahim M.; Duong Ngo, Ha (2019). Acelerómetros MEMS . Abu Dabi, Emiratos Árabes Unidos: MDPI. págs. 1–2, 12, 4–6. ISBN 978-3-03897-415-4.

- ^ Aizawa, Takao; Matsuoka, Toshi; Kimura, Toshinori; Takeda, Tetsuya (2008). "Aplicación del acelerómetro MEMS a la geofísica". Revista internacional del JRCM . 4 .

- ^ Albarbar, Alhussein; Mekid, Samir; Starr, Andrew; Pietruszkiewicz, Robert (2008). "Idoneidad de los acelerómetros MEMS para la monitorización de condiciones: un estudio experimental". Sensores . 8 (2): 784–799. Bibcode :2008Senso...8..784A. doi : 10.3390/s8020784 . PMC 3672998 . PMID 27879734.

- ^ Niu, Weimeng; Colmillo, Liqing; Xu, Lei; Li, Xu; Huo, Ruikun; Guo, Deqing; Qi, Ziyuan (2018). "Resumen del estado de la investigación y aplicación de acelerómetros MEMS". Campus de Shijiazhuang de la Universidad de Ingeniería del Ejército, Shijiazhuang .

- ^ "Sistemas de alarma de intrusión perimetral" (PDF) . Comisión Reguladora Nuclear de Estados Unidos. 1997. Consultado el 14 de diciembre de 2020 .

- ^ Trivedi, Bijal (14 de mayo de 2007). "Hunting Poachers Remotely" (Cazar a los cazadores furtivos a distancia). MIT Technology Review . Consultado el 26 de octubre de 2020 . (se requiere suscripción)

- ^ Chen y Young 1984.

- ^ "Bowmark Capital respalda una MBO de 32 millones de libras de CSL DualCom". IFSEC Global . Informa Markets. 12 de enero de 2012 . Consultado el 14 de diciembre de 2020 .

- ^ abcdefg Sampson, Rana (2011), False Burglar Alarms 2nd Edition (PDF) , Departamento de Justicia de los EE. UU. / Oficina de Servicios de Policía Orientados a la Comunidad, ISBN 978-1-932582-04-8, archivado desde el original (PDF) el 14 de agosto de 2014

- ^ Harrelson, Chuck (30 de septiembre de 2013), La verificación de audio equivale a más aprensiones, EH Publishing , consultado el 17 de mayo de 2014

Fuentes

- Chilo, José; Lindblad, Thomas (2008). "Sistema de adquisición de datos inalámbricos mediante tecnología Bluetooth para registros infrasónicos". Computing . 7 (2): 18–21. S2CID 109116579.

- Lee, Seungmug; Wilson, Harry (1 de abril de 2013). "Impacto espacial de las alarmas antirrobo en la disminución de los robos residenciales". Security Journal . 26 (2): 180–198. doi :10.1057/sj.2012.8. ISSN 0955-1662. S2CID 154914584.

- Chen, Pin-Wei; Young, Gregory (diciembre de 1984). "Sensor de detección de intrusión coaxial con puerto". IEEE Transactions on Antennas and Propagation . 32 (12): 1313–1317. Bibcode :1984ITAP...32.1313C. doi :10.1109/TAP.1984.1143256. ISSN 1558-2221.

Lectura adicional

- Aii, N. Clifton. "Estándares de datos de alarma XML y CSV de banda ancha" Auckland, Nueva Zelanda, (2002)

- Patente estadounidense 6297844, Nichani, Sanjay; Schatz, David A. y Shillman, Robert Joel, "Cortina de seguridad con vídeo", publicada el 2 de octubre de 2001, asignada a Cognex Corporation

- Trimmer, H.William (1999). Entendimiento y mantenimiento de sistemas de alarma (3.ª ed.). Boston: Butterworth-Heinemann. ISBN 9780750672061. ( se requiere registro )

- Walker, Philip (2005). Sistemas de seguridad electrónica: reducción de falsas alarmas. Oxford: Newnes. ISBN 9780750635431. ( se requiere registro )

- Weber, Thad L. (1985). Sistemas de alarma y prevención de robos (2.ª ed.). Boston: Butterworth. ISBN 9780913708118.OCLC 916164434 . ( se requiere registro )

- "Sistema de alarma de guardia de lobos" China CN, (1998)

Enlaces externos

- Cómo funciona una alarma antirrobo